Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Протоколи безпеки електронної пошти – це структури, які захищають електронні листи користувачів від зовнішнього втручання. Електронна пошта потребує додаткових протоколів безпеки з причини: простий протокол передачі пошти (SMTP) не має вбудованої безпеки. Шокуюча новина, чи не так?

Багато протоколів безпеки працюють із SMTP. Ось ці протоколи та те, як вони захищають вашу електронну пошту.

Дізнайтеся про протоколи безпеки електронної пошти

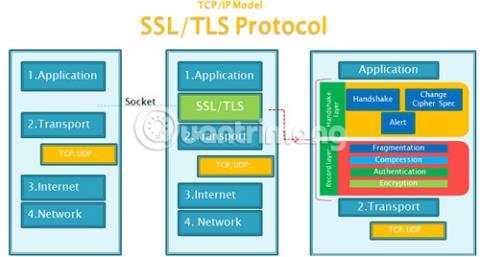

Secure Sockets Layer (SSL) і його наступник, Transport Layer Security (TLS), є найпопулярнішими протоколами безпеки електронної пошти для захисту електронної пошти під час її переміщення через Інтернет.

SSL і TLS є протоколами прикладного рівня. У комунікаційних мережах Інтернету прикладний рівень стандартизує зв’язок для послуг кінцевого користувача. У цьому випадку прикладний рівень забезпечує структуру безпеки (набір правил), яка працює з SMTP (також протокол прикладного рівня) для захисту електронної пошти користувачів.

У цій частині статті буде обговорено лише TLS, оскільки його попередник, SSL, не підтримується з 2015 року.

TLS забезпечує додаткову конфіденційність і безпеку для «спілкування» з комп’ютерними програмами. У цьому випадку TLS забезпечує безпеку для SMTP.

Коли програма електронної пошти користувача надсилає та отримує повідомлення, вона використовує протокол керування передачею (TCP — частина транспортного рівня, і клієнт електронної пошти використовує його для підключення до сервера електронної пошти), щоб ініціювати «рукостискання» із сервером електронної пошти.

Рукостискання – це серія кроків, під час яких клієнт електронної пошти та сервер електронної пошти підтверджують налаштування безпеки та шифрування, а потім починають передачу електронної пошти. На базовому рівні рукостискання працює наступним чином:

1. Клієнт надсилає повідомлення «привіт», типи шифрування та сумісні версії TLS на сервер електронної пошти (сервер електронної пошти).

2. Сервер відповідає цифровим сертифікатом TLS і відкритим ключем шифрування сервера.

3. Клієнт перевіряє інформацію про сертифікат.

4. Клієнт створює спільний секретний ключ (також відомий як Pre-Master Key), використовуючи відкритий ключ сервера, і надсилає його на сервер.

5. Сервер розшифровує секретний спільний ключ.

6. На цьому етапі клієнт і сервер можуть використовувати секретний спільний ключ для шифрування передачі даних, у даному випадку електронної пошти користувача.

TLS важливий, оскільки більшість поштових серверів і поштових клієнтів використовують його для забезпечення базового рівня шифрування електронних листів користувачів.

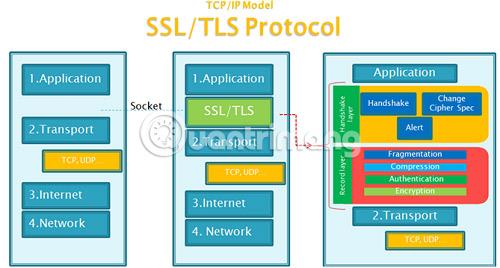

Opportunistic TLS — це команда протоколу, яка інформує сервер електронної пошти про те, що клієнт електронної пошти хоче перетворити наявне з’єднання на безпечне з’єднання TLS.

Іноді клієнт електронної пошти користувача використовуватиме підключення звичайним текстом замість виконання описаного вище процесу рукостискання для створення безпечного з’єднання. Оппортуністичний TLS намагатиметься ініціювати рукостискання TLS, щоб створити «тунель». Однак якщо рукостискання не вдасться, Opportunistic TLS повернеться до звичайного текстового підключення та надішле електронний лист без шифрування.

Примусовий TLS – це конфігурація протоколу, яка змушує всі «транзакції» електронної пошти використовувати безпечний стандарт TLS. Якщо електронний лист не може потрапити від клієнта електронної пошти до сервера електронної пошти, а потім до одержувача електронної пошти, повідомлення не буде доставлено.

Цифровий сертифікат — це інструмент шифрування, який можна використовувати для криптографічного захисту електронних листів. Цифровий сертифікат – це тип шифрування з відкритим ключем.

Автентифікація дозволяє людям надсилати вам електронні листи, зашифровані заздалегідь визначеними відкритими ключами шифрування, а також шифрувати повідомлення, які ви надсилаєте іншим. Тоді цифровий сертифікат діє як паспорт, прив’язаний до онлайн-ідентифікації, і його основне використання полягає в автентифікації цієї ідентичності.

Маючи цифровий сертифікат, відкритий ключ доступний кожному, хто хоче надіслати вам зашифровані повідомлення. Вони шифрують свій документ вашим відкритим ключем, а ви розшифровуєте його своїм закритим ключем.

Цифрові сертифікати можуть використовувати окремі особи, компанії, державні організації, сервери електронної пошти та майже будь-які інші цифрові об’єкти для автентифікації особи в Інтернеті.

Sender Policy Framework (SPF) — це протокол автентифікації, який теоретично захищає від підробки домену.

SPF вводить додаткові перевірки безпеки, які дозволяють серверу визначити, чи надходять повідомлення з домену, чи хтось використовує домен, щоб приховати свою справжню особу. Домен - це частина Інтернету з унікальним ім'ям. Наприклад, Quantrimang.com є доменом.

Хакери та спамери часто приховують свої домени, намагаючись проникнути в систему або обдурити користувачів, оскільки за доменом можна відстежити місцезнаходження та власника або принаймні побачити, чи є домен у списку.чорний ні. Якщо маскувати зловмисну електронну пошту під «здоровий» активний домен, дуже ймовірно, що користувачі не будуть підозрювати, клацаючи або відкриваючи зловмисне вкладення.

Структура політики відправника містить три основні елементи: структуру, методи автентифікації та спеціальні заголовки електронної пошти, які передають інформацію.

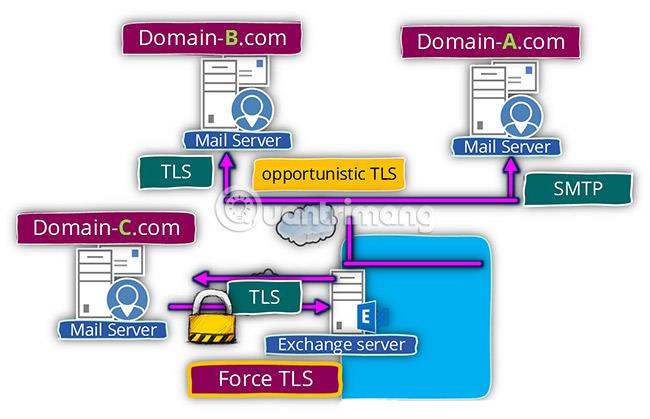

DomainKeys Identified Mail (DKIM) — це протокол захисту від втручання, який забезпечує безпеку надісланих повідомлень під час передачі. DKIM використовує цифрові підписи для перевірки того, що електронні листи надіслано з певних доменів. Крім того, він також перевіряє, чи дозволяє домен надсилати електронні листи. DKIM є розширенням SPF.

На практиці DKIM полегшує розробку «чорних» і «білих списків».

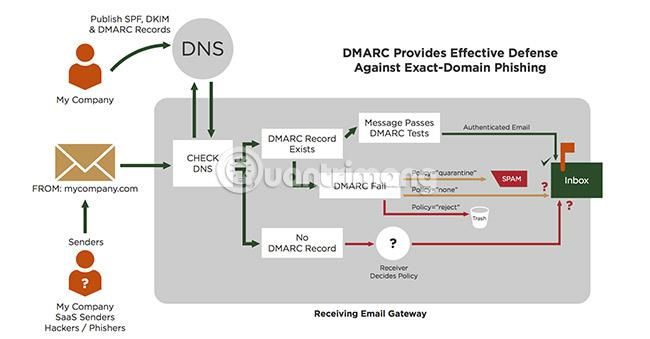

Наступним протоколом безпеки електронної пошти є автентифікація повідомлень на основі домену, звітування та відповідність (DMARC). DMARC — це система автентифікації, яка перевіряє стандарти SPF і DKIM для захисту від шахрайських дій, що походять із домену. DMARC є важливою функцією в боротьбі зі спуфінгом домену. Однак відносно низький рівень впровадження означає, що підробка все ще процвітає.

DMARC працює, запобігаючи підробці заголовків адреси користувача. Він робить це за допомогою:

DMARC інструктує постачальника електронної пошти, як обробляти вхідну електронну пошту. Якщо електронний лист не відповідає стандартам тестування SPF і DKIM, його буде відхилено. DMARC — це технологія, яка дозволяє доменам будь-якого розміру захищати свої доменні імена від підробки.

Безпечні/багатоцільові розширення Інтернет-пошти (S/MIME) — це давній протокол наскрізного шифрування. S/MIME кодує вміст електронної пошти перед її надсиланням, за винятком відправника, одержувача та інших частин заголовка електронної пошти. Тільки одержувач може розшифрувати повідомлення відправника.

S/MIME реалізується клієнтами електронної пошти, але вимагає цифрового сертифіката. Більшість сучасних клієнтів електронної пошти підтримують S/MIME, але користувачам все одно доведеться перевіряти наявність конкретної підтримки для своєї програми та постачальника електронної пошти.

Pretty Good Privacy (PGP) — ще один давній протокол наскрізного шифрування. Проте користувачі, швидше за все, стикалися та використовували його відповідник із відкритим кодом OpenPGP.

OpenPGP — це версія протоколу шифрування PGP з відкритим кодом. Він регулярно оновлюється, і користувачі знайдуть його в багатьох сучасних програмах і сервісах. Як і S/MIME, треті сторони все ще можуть отримати доступ до метаданих електронної пошти, як-от інформація про відправника та одержувача електронної пошти.

Користувачі можуть додати OpenPGP до налаштувань безпеки електронної пошти за допомогою однієї з таких програм:

Реалізація OpenPGP у кожній програмі дещо відрізняється. Кожна програма має іншого розробника, який налаштовує протокол OpenPGP на використання шифрування електронної пошти. Однак це все надійні програми шифрування, яким користувачі можуть довіряти свої дані.

OpenPGP — це один із найпростіших способів додати шифрування на різні платформи.

Протоколи безпеки електронної пошти надзвичайно важливі, оскільки вони додають рівень безпеки електронним листам користувачів. По суті, електронна пошта вразлива до атак. SMTP не має вбудованого захисту, тому надсилання електронних листів у вигляді звичайного тексту (тобто без будь-якого захисту та будь-хто, хто перехопить його, може прочитати вміст) є дуже ризикованим, особливо якщо воно містить конфіденційну інформацію.

Сподіваюся, ви знайдете правильний вибір!

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.