Топ найкращих безкоштовних і платних програм Syslog Server для Windows

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Кейлоггери — це надзвичайно небезпечні програми, які хакери встановлюють у систему будь-якого користувача, щоб викрасти паролі, інформацію про кредитні картки тощо.

Кожен тип кейлоггерів є небезпечним, оскільки вони можуть записувати ваші натискання клавіш, відстежувати всі ваші дії та можуть записувати відкриті сайти.

Якщо ви використовуєте комп’ютер із встановленим кейлоггером, це означає, що вашу важливу інформацію можна легко вкрасти. Тому найкращий спосіб — перевірити, чи встановлено на вашому комп’ютері Keylogger чи ні. У наведеній нижче статті Wiki.SpaceDesktop допоможе вам знайти та повністю видалити кейлоггери у вашій системі.

Якщо ви мало знаєте про кейлоггери, не пропускайте цю статтю: Дізнайтеся про кейлоггери

Як знайти та видалити кейлоггери на комп’ютері

Є кілька ознак, які вказують на атаку кейлоггера на вашу систему. Ось найпоширеніші ознаки:

Використовуйте диспетчер завдань, щоб визначити, чи встановлено у вашій системі кейлоггер. Це дуже просто, просто виконайте наведені нижче дії.

Спочатку відкрийте командний рядок, ввівши cmd у полі пошуку в меню «Пуск», а потім клацнувши «Командний рядок» у списку результатів пошуку.

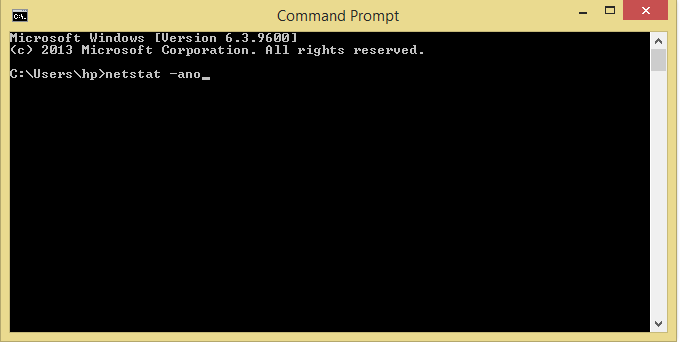

Далі у вікні командного рядка введіть наведену нижче команду та натисніть Enter:

netstat –ано

Тепер вікно командного рядка відобразиться, як показано нижче:

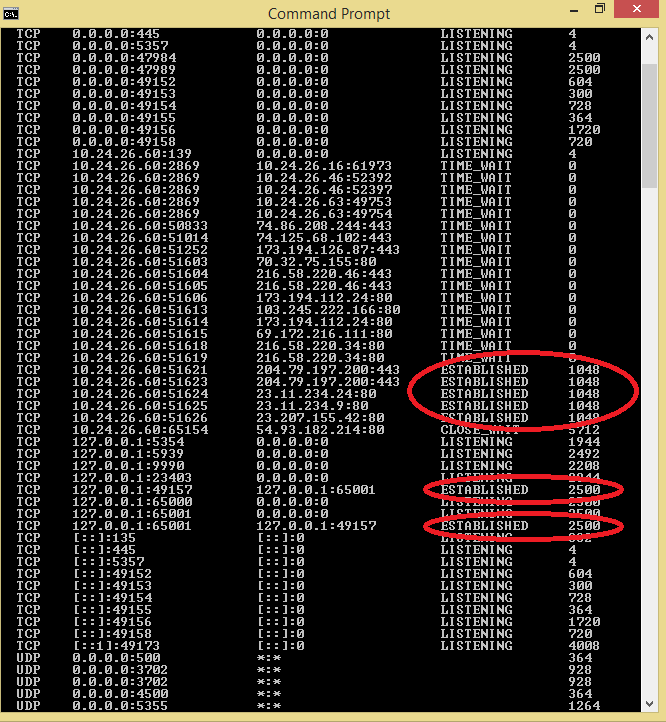

Отримані дані відображатимуться у 5 стовпцях. Потрібно лише звернути увагу на рядки зі значенням Established .

На малюнку вище ви побачите 2 ідентифікатори PID, встановлені на встановлені, перше значення – 1048, а друге – 2500.

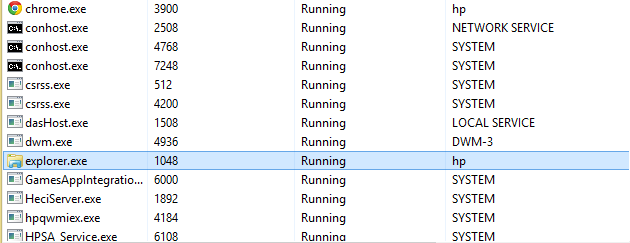

Потім відкрийте диспетчер завдань і перейдіть на вкладку «Деталі» .

Тепер ви чітко бачите, що explorer.exe має ідентифікатор значення 1048. Однак це важлива системна служба, тому можна підтвердити, що це безпечна програма, а не кейлоггер.

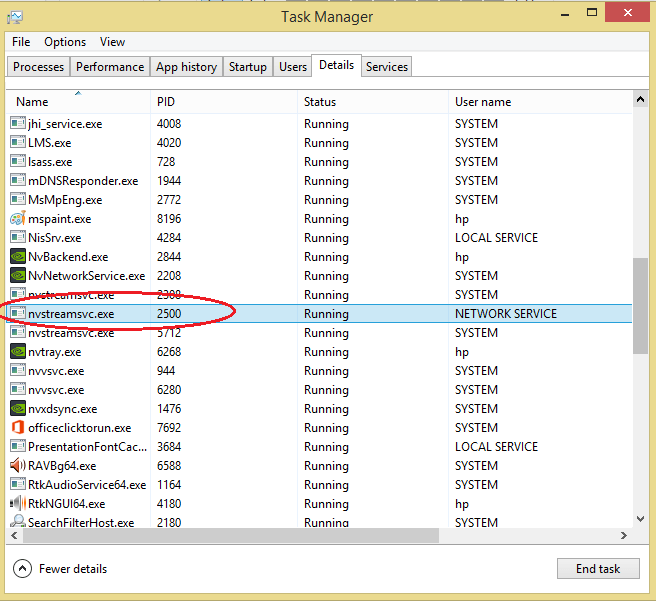

Потім знову поверніться до вікна диспетчера завдань і знайдіть процес із PID 2500.

Ви побачите nvstreamsvc.exe з ідентифікатором 2500. Однак після дослідження nvstreamsvc.exe — це програма, встановлена nvidia разом із відеокартою. Таким чином, можна підтвердити, що в системі не встановлено жодного кейлоггера.

Виконайте ті самі кроки, щоб перевірити, чи встановлено у вашій системі будь-який кейлоггер чи ні?

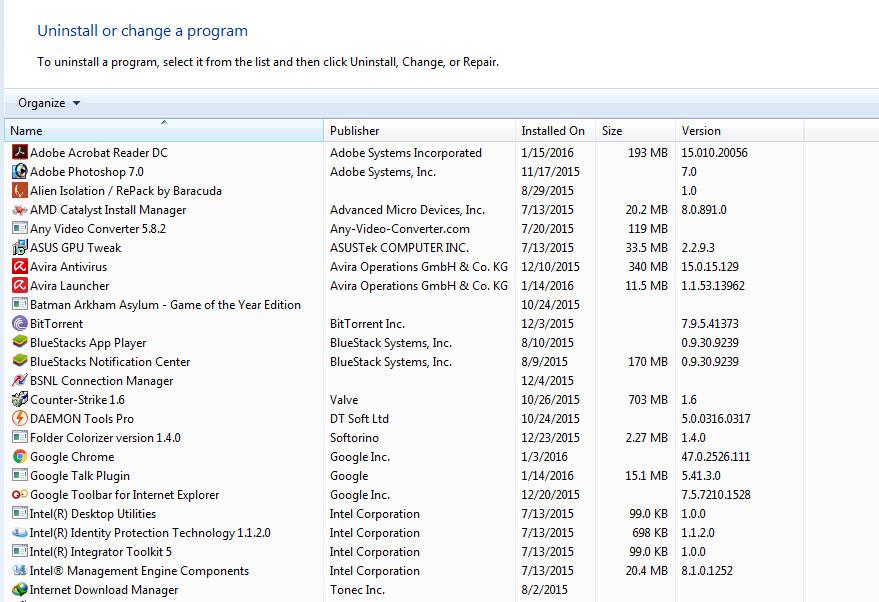

Іноді в деяких випадках кейлоггери можна знайти в програмах, які ви встановлюєте в системі, якщо хакери не приховують ці програми.

Тепер на екрані відображається список усіх програм, які ви встановили. Якщо ви виявите будь-які програми, які ви не встановлювали, імовірно, ці програми встановили хакери. Клацніть програму правою кнопкою миші та виберіть Видалити .

Коли ці програми буде видалено, кейлоггер також буде видалено з вашої системи, і ви тепер у «безпечному» стані.

У деяких випадках користувачі можуть застосувати це рішення, звернувшись за підтримкою програми третьої сторони, щоб повністю видалити кейлоггер у своїй системі. На даний момент на ринку доступно багато інструментів Anti-Rootkit , але варто згадати, який інструмент є найефективнішим.

Ось 3 найкращі інструменти, до яких ви можете звернутися:

- Malwarebytes Anti-Rootkit Beta:

Malwarebytes Anti-Rootkit Beta (MBAR) — це безкоштовний інструмент, який допомагає користувачам швидко виявляти та видаляти Rootkis — типи зловмисного програмного забезпечення, яке працює в системі в прихованому та складному режимі.

Malwarebytes Anti-Rootkit Beta — це вдосконалена технологія для виявлення та видалення найгірших шкідливих руткітів. Репозиторій також містить корисну утиліту для відновлення пошкоджень, спричинених наявністю руткітів. Ця операція вимагає перезавантаження, щоб застосувати виправлення.

Використовуючи:

- Norton Power Eraser:

Norton Power Eraser — це просте рішення для виявлення та видалення злочинного програмного забезпечення та вірусів, які неможливо виявити традиційними методами.

- Kaspersky Security Scan:

Kaspersky Security Scan має можливість сканувати систему з надзвичайно високою швидкістю, дозволяючи вам перевірити, чи немає в системі вірусів, зловмисного або шпигунського програмного забезпечення, щоб швидко знайти способи знищити вірус та ці шкідливі програми.

Завантажте Kaspersky Security Scan на свій пристрій і встановіть його тут.

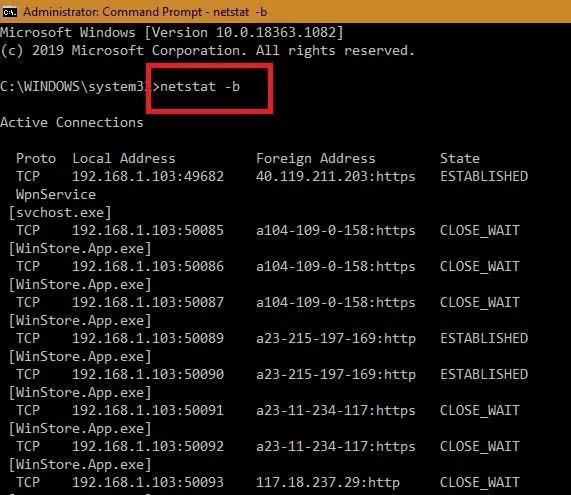

Переконавшись, що ніхто інший не ввійшов у ваш комп’ютер, важливо перевірити наявність будь-яких підозрілих підключень до Інтернету на вашому пристрої. Для цього відкрийте командний рядок Windows у режимі адміністратора та введіть наступне:

netstat -b

Виявляйте підозрілі підключення до Інтернету за допомогою командного рядка

Тепер відображаються всі веб-сайти та програмне забезпечення, підключене до вашого комп’ютера Windows. Програми, підключені до магазину Windows, браузера Edge або інших системних програм, як-от « svchost.exe », нешкідливі. Перевіряйте IP-адреси в Інтернеті на наявність підозрілих віддалених місць.

Шифрування натискань клавіш — чудовий спосіб запобігти клавіатурним шпигунам, шифруючи всі натискання клавіш перед надсиланням в Інтернет. Якщо ви стали жертвою атаки кейлоггера на рівні гіпервізора, зловмисне програмне забезпечення зможе виявити лише зашифровані випадкові символи.

KeyScrambler є одним із популярних рішень для шифрування натисканням клавіші. Він не містить вірусів і безпечний для використання з понад мільйоном платних користувачів. Персональна версія програмного забезпечення є безкоштовною та може захищати дані про натискання клавіш у понад 60 браузерах.

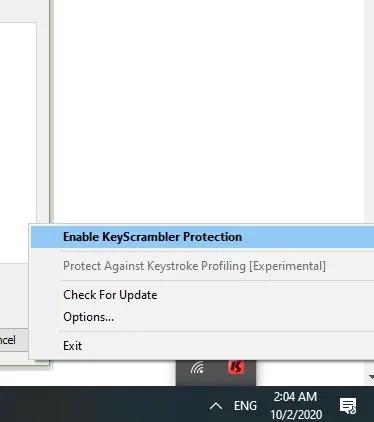

Після встановлення ви можете активувати KeyScrambler із системного лотка праворуч.

Активуйте KeyScrambler із системного лотка праворуч

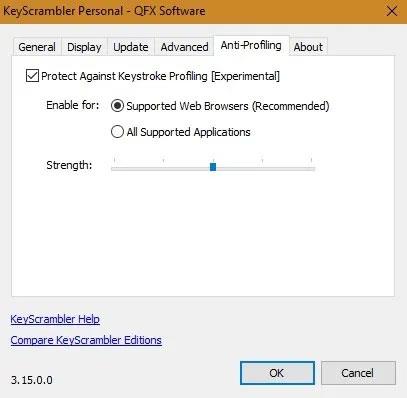

У налаштуваннях можна захистити від журналювання натискань клавіш. Це робиться за допомогою функції модерації введення, щоб захистити анонімність від веб-сайтів, які намагаються створити профілі на основі способу введення.

Функція цензури ритму друку

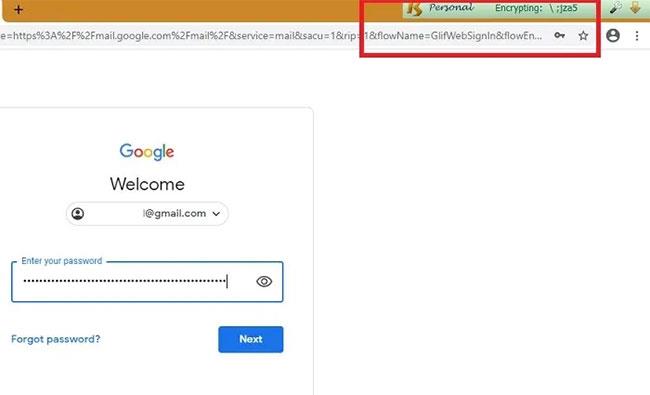

Щойно ви введете натискання клавіш у будь-якому браузері, як-от Google Chrome або Firefox, KeyScrambler закодує всі натискання клавіш, які ви бачите прямо на екрані.

Усі натискання клавіш, які можна побачити безпосередньо на екрані, будуть зашифровані

Нарешті, ви також повинні перевірити налаштування свого веб-браузера на наявність будь-яких підозрілих змін. Клавіатурні шпигуни часто втручаються в налаштування веб-переглядача, щоб зафіксувати натискання клавіш, тому уважно перегляньте всі налаштування та переконайтеся, що їх не було підроблено чи змінено без вашого відома.

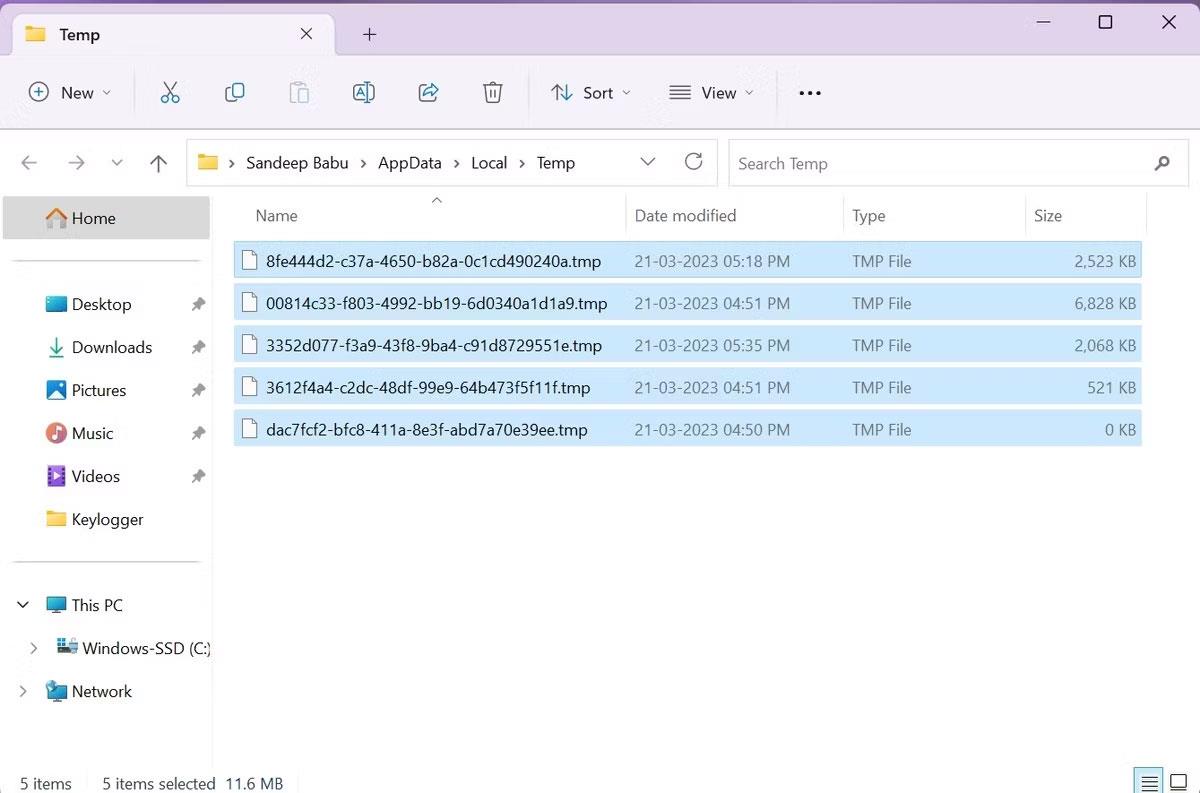

Кейлоггери іноді ховаються у тимчасових файлах, щоб уникнути виявлення, особливо файли, завантажені зі шкідливих веб-сайтів. Тому також слід перевіряти тимчасові файли на наявність будь-яких підозрілих програм.

Оскільки тимчасові файли часто занадто захаращені, щоб виявити будь-які підозрілі програми, краще видалити всі тимчасові файли на вашому ПК.

Закрийте всі запущені програми на ПК. Натисніть Windows + R, а потім введіть «%temp%». Натисніть кнопку OK. Відкриється папка тимчасових файлів. Виберіть усі файли та видаліть їх.

Тимчасовий каталог файлів

Кейлоггери можуть маскуватися під законні програми. Тому вам слід просканувати свій ПК за допомогою перевіреної антивірусної програми, щоб дізнатися, чи є на ньому кейлоггер чи ні.

Хоча Microsoft Defender забезпечує прийнятну безпеку, вам слід розглянути можливість придбання платної антивірусної програми, щоб підвищити безпеку свого ПК.

Якщо ви виконали наведені вище методи та все ще підозрюєте, що на вашому комп’ютері встановлено кейлоггер, ви можете використовувати безпечний режим із підтримкою мережі. Щоб увійти в безпечний режим із підключенням до мережі, натисніть F8 під час увімкнення комп’ютера та використовуйте клавіші зі стрілками, щоб знайти цей режим, а потім натисніть Enter, щоб вибрати. Під час доступу до безпечного режиму з підключенням до мережі вам дозволено лише запускати файли у вашій операційній системі та зупиняти всі інші дії, тому кейлоггери, встановлені на вашому комп’ютері, більше не зможуть відстежувати вас.

Це одна з надзвичайно корисних функцій, якою не варто ігнорувати.

Існують дуже небезпечні кейлоггери, виявити їх можна лише за допомогою професійних методів. Тому, щоб захистити дані від клавіатурних шпигунів, ви повинні використовувати блокнот під час введення імен користувачів і паролів у форми входу. Збережіть ім'я користувача та пароль у блокноті та скопіюйте їх у свій браузер. Тому що деякі кейлоггери не мають дозволу записувати натискання клавіш блокнота.

Якщо на вашому комп’ютері зберігаються важливі та конфіденційні дані, їх потрібно захистити від цих кейлоггерів. Щоб знайти та виявити кейлоггер, потрібно багато часу, оскільки він може надходити з Інтернету, оскільки багато програмного забезпечення завантажується з багатьох неофіційних веб-сайтів. Пошук безпечних джерел завантаження програмного забезпечення також вартий вашої уваги, а під час встановлення програмного забезпечення переконайтеся, що ви контролюєте весь процес, щоб уникнути встановлення небажаних інструментів.

Найефективніший спосіб видалити клавіатурний шпигунець — скористатися інструментом захисту від шкідливих програм. Запустіть повне сканування вашої системи та дотримуйтеся вказівок програми, щоб видалити всі знайдені шкідливі файли. Ви також можете використовувати спеціалізовану антишпигунську програму для більш точного виявлення кейлоггерів.

Захист комп’ютера від клавіатурних шпигунів має важливе значення для забезпечення безпеки та конфіденційності ваших даних. Тепер, коли ви знаєте, як перевірити наявність клавіатурних шпигунів, наступним кроком стане посилення безпеки комп’ютера, щоб запобігти атакам кейлоггерів. Крім того, щоб захистити ваші конфіденційні дані, ви повинні бути обережними з іншим зловмисним програмним забезпеченням FormBook , яке викрадає інформацію .

Удачі!

Зверніться до інших статей нижче:

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.

У цій статті пояснюється, як використовувати вікно терміналу PuTTY у Windows, як налаштувати PuTTY, як створити та зберегти конфігурації та які параметри конфігурації змінити.