Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Немає простого способу визначити, чи використовуєте ви ПК, інфікований трояном віддаленого доступу (RAT), чи чистий ПК. Отже, знання того, як запобігти атакам троянів віддаленого доступу, стане в нагоді для запобігання зараженню комп’ютера шкідливим програмним забезпеченням RAT.

Отже, давайте дізнаємося, що таке атака RAT, чому зловмисники здійснюють ці атаки та як їм запобігти.

Що таке троян віддаленого доступу (RAT)?

Троян віддаленого доступу (RAT) — це різновид шкідливого програмного забезпечення, яке дозволяє зловмисникам віддалено керувати вашим комп’ютером.

За допомогою RAT зловмисники можуть робити на вашому комп’ютері все, що їм заманеться, зокрема переглядати та завантажувати файли, робити знімки екрана, записувати натискання клавіш, викрадати паролі та навіть надсилати команди комп’ютеру для виконання певних дій.

Оскільки RAT дають зловмисникам майже повний контроль над зараженими машинами, зловмисники використовують їх для зловмисних дій, таких як шпигунство, фінансові крадіжки та кіберзлочинності.

Чому хакери здійснюють атаки RAT?

Зловмисник може мати повний адміністративний контроль над цільовим комп’ютером за допомогою програми RAT. У результаті зловмисник може легко:

Сьогодні зловмисники також використовують RAT для майнінгу криптовалюти. Оскільки троянська програма віддаленого доступу може маскуватися під законну програму, її можна легко встановити на ваш комп’ютер без вашого відома.

Як встановити RAT на ПК?

Отже, як можна встановити RAT на ПК? Як і будь-яка інша шкідлива програма, трояни віддаленого доступу можуть потрапити на ваш комп’ютер різними способами.

Трояни віддаленого доступу можуть супроводжувати, здавалося б, законні завантаження зі шкідливих веб-сайтів, таких як відеоігри, програми, зображення, торрент-файли, плагіни тощо…

Створені вкладення електронної пошти, фішингові електронні листи та веб-посилання на шкідливих веб-сайтах також можуть надсилати програми RAT на ПК.

До популярних троянів віддаленого доступу, які вже давно існують, належать Back Orifice, Poison-Ivy, SubSeven і Havex.

Як запобігти атакам RAT

Ось кілька перевірених способів захисту від атак RAT.

1. Встановіть програму захисту від шкідливих програм

Хоча RAT може бути важко виявити та видалити, один із найкращих способів захиститися від них – установити програму захисту від шкідливих програм.

Програми захисту від зловмисного програмного забезпечення призначені для виявлення та видалення зловмисного програмного забезпечення, зокрема RAT.

Встановлення програми захисту від зловмисного програмного забезпечення може допомогти захистити ваш комп’ютер від RAT та іншого шкідливого програмного забезпечення.

Крім того, ви також повинні постійно оновлювати свою програму захисту від шкідливих програм, оскільки постійно з’являються нові загрози.

2. Посилити контроль доступу

Одним із найефективніших способів запобігання атакам RAT є посилення контролю доступу. Це ускладнює доступ неавторизованих користувачів до мереж і систем.

Наприклад, надійні заходи автентифікації, такі як двофакторна автентифікація та суворіші налаштування брандмауера, можуть допомогти гарантувати, що лише авторизовані користувачі мають доступ до пристроїв і даних. Це зменшить шкоду, яку може завдати SV-інфекція.

3. Реалізація найменших привілеїв

Коли йдеться про запобігання RAT, одним із важливих принципів, якого слід дотримуватися, є принцип найменших привілеїв (POLP).

Простіше кажучи, цей принцип стверджує, що користувачі повинні мати лише мінімальний обсяг трафіку, необхідний для виконання своїх робочих завдань. Це включає як права, так і привілеї.

Суворо дотримуючись принципу найменших привілеїв, організації можуть значно зменшити ймовірність того, що RAT отримає повний контроль над ПК.

Крім того, якщо належним чином дотримується принцип найменших привілеїв, існує обмеження на те, що зловмисник RAT може зробити з ПК.

4. Відстежуйте незвичну поведінку програми

RAT часто підключаються до віддалених серверів, щоб отримати команди від зловмисників. Таким чином, ви можете спостерігати незвичну мережеву активність, якщо у вашій системі є RAT.

Таким чином, один із способів запобігти зараженню RAT — відстежувати поведінку програм у системі.

Наприклад, ви можете побачити програми, які підключаються до незвичних портів або IP-адрес, які не використовуються програмою. Ви також можете побачити програми, які передають великі обсяги даних, хоча зазвичай вони не передають так багато.

Спостереження за такими типами незвичайної поведінки може допомогти вам виявити щурів до того, як вони спричинять будь-яку шкоду.

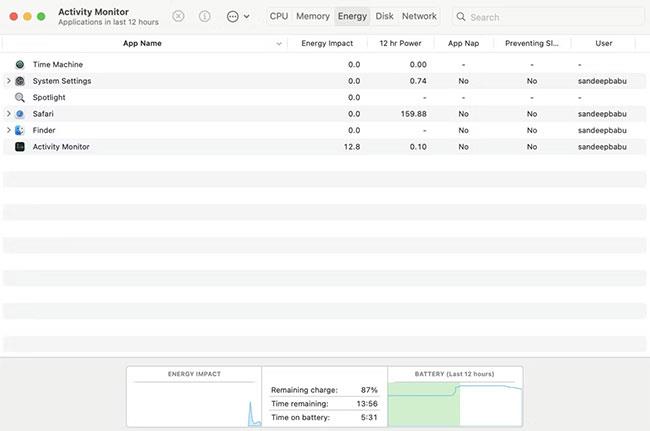

Просто відкрийте диспетчер завдань на комп’ютері з ОС Windows або монітор активності на комп’ютері Mac, щоб перевірити, чи запущені будь-які програми без вашого відома.

5. Використовуйте систему виявлення вторгнень

Ви повинні постійно контролювати свій мережевий трафік за допомогою надійної системи виявлення вторгнень (IDS).

До двох основних типів систем виявлення вторгнень належать:

Використання обох типів систем виявлення вторгнень створює систему безпеки інформації та керування подіями (SIEM), яка може блокувати будь-яке програмне вторгнення, що минає брандмауери та антипрограмні програми.

6. Оновіть операційну систему, браузер та інше програмне забезпечення, яке часто використовується

Зловмисники часто використовують уразливості в застарілих операційних системах і програмному забезпеченні, щоб отримати доступ до пристроїв жертв.

Підтримуючи свою операційну систему, веб-браузер та інші часто використовувані програми в актуальному стані, ви можете допомогти закрити будь-які потенційні діри в безпеці, які зловмисники можуть використати для зараження вашого комп’ютера RAT.

Ви також повинні інсталювати будь-які оновлення безпеки для антивірусного програмного забезпечення та брандмауера, щойно вони стануть доступними.

7. Застосуйте модель нульової довіри

Модель безпеки Zero-Trust забезпечує сувору ідентифікацію та автентифікацію для доступу до мережі.

Принципи моделі Zero-Trust включають безперервний моніторинг і автентифікацію, найменші привілеї для користувачів і пристроїв, жорсткий контроль доступу до пристроїв і блокування бокового руху.

Отже, прийняття моделі нульової довіри може допомогти вам запобігти атакам RAT. Це пов’язано з тим, що атаки RAT часто використовують бічний рух, щоб заразити інші пристрої в мережі та отримати доступ до конфіденційних даних.

8. Взяти участь у тренінгу з кібербезпеки

Підозрілі посилання та шкідливі веб-сайти є основними причинами розповсюдження зловмисного програмного забезпечення.

Якщо ви не хочете стати жертвою, ніколи не відкривайте вкладення електронних листів. Ви завжди повинні завантажувати програми, зображення та відеоігри з оригінальних веб-сайтів.

Крім того, вам слід регулярно відвідувати тренінги з кібербезпеки, щоб дізнатися про новітні методи виявлення загроз зловмисного програмного забезпечення.

Навчання співробітників найкращим практикам кібербезпеки, щоб уникнути атак фішингу та соціальної інженерії, може допомогти організаціям запобігти зараженню RAT.

Зловмисне програмне забезпечення краще запобігти, ніж лікувати. Проведіть тренінги з питань безпеки для окремих осіб і організацій, щоб запобігти атакам RAT.

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.