Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сьогоднішня стаття — це покроковий посібник із встановлення та налаштування VPN у Windows Server 2019 . Ця стаття покаже вам, як можна легко налаштувати сервер VPN для невеликого середовища, філії або розміщеного сервера. Цей сервер VPN (віртуальна приватна мережа) дозволяє підключатися від віддалених клієнтів або брандмауерів до Windows Server.

Щоб установити VPN на Windows Server 2019, просто виконайте ці покрокові інструкції:

Встановити роль віддаленого доступу

Спочатку встановіть віддалений доступ через Server Manager або PowerShell .

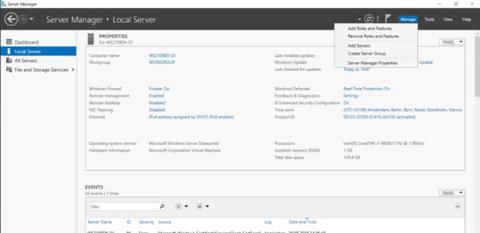

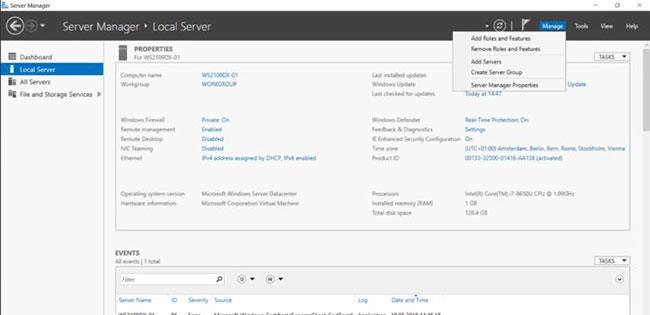

Відкрийте диспетчер серверів і виберіть «Додати ролі та функції» .

Виберіть «Додати ролі та функції».

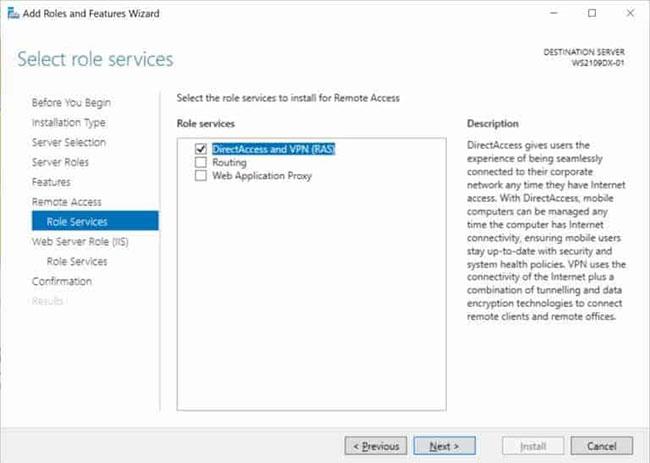

Виберіть «Роль віддаленого доступу» та натисніть «Далі» , дотримуючись інструкцій майстра.

На кроці Рольові служби виберіть DirectAccess і VPN (RAS) .

Виберіть DirectAccess і VPN (RAS)

На останньому кроці виберіть «Встановити» , щоб установити роль віддаленого доступу.

Для цього може знадобитися перезапуск сервера.

Встановіть і налаштуйте VPN на Windows Server 2019

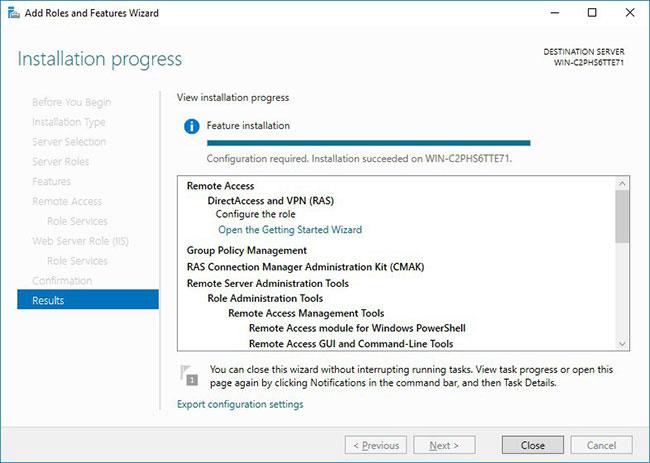

Після успішного встановлення ви можете запустити майстер для встановлення та налаштування сервера VPN у Windows Server 2019.

Після встановлення функцій, що може зайняти деякий час, ви побачите посилання майстра початку роботи . Натисніть Відкрити майстер початку роботи .

Натисніть Відкрити майстер початку роботи

Це відкриє новий майстер, який допоможе вам налаштувати сервер. На першому екрані виберіть Deploy VPN only .

Відкриється консоль керування маршрутизацією та віддаленим доступом .

Клацніть правою кнопкою миші ім’я сервера та виберіть « Налаштувати й увімкнути маршрутизацію та віддалений доступ» .

Натисніть Налаштувати й увімкнути маршрутизацію та віддалений доступ

У новому майстрі виберіть Настроювана конфігурація.

Виберіть Доступ до VPN.

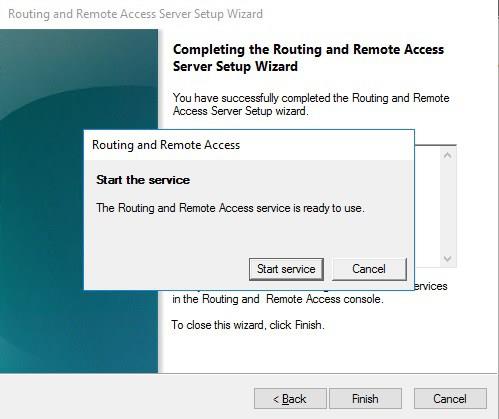

Після натискання кнопки «Готово» ви можете запустити службу маршрутизації та віддаленого доступу .

Запустіть службу маршрутизації та віддаленого доступу

Налаштуйте мережу та користувачів для доступу до VPN

Якщо між Інтернетом і Windows Server є брандмауер , необхідно відкрити такі порти брандмауера, щоб переслати їх на Windows Server:

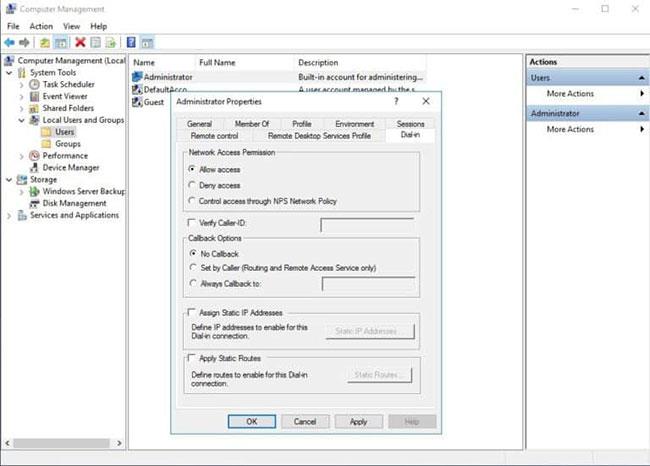

Після інсталяції користувачі повинні мати віддалений доступ для підключення до сервера VPN. На окремому сервері це можна зробити в MMC керування комп’ютером. У середовищі домену це можна зробити в розділі властивостей користувача користувача Active Directory .

Увімкніть віддалений доступ для підключення до сервера VPN

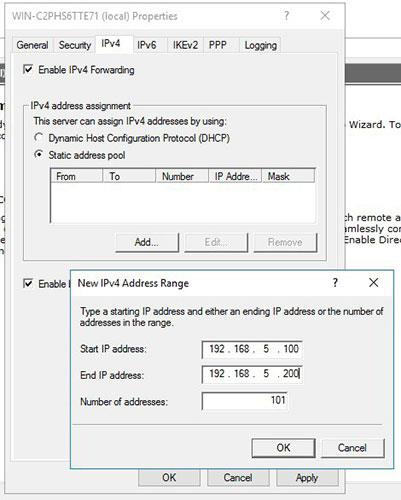

Якщо в середовищі немає сервера DHCP, необхідно додати пул статичних IP-адрес (діапазон адрес, доступних для клієнтів DHCP). Це часто необхідно, якщо у вас є один сервер, розміщений одним постачальником послуг. У властивостях сервера VPN ви можете натиснути вкладку IPv4 , увімкнути та налаштувати пул статичних адрес .

Увімкніть і налаштуйте пул статичних адрес

Тепер ви повинні додати IP-адресу з тієї самої підмережі, що й пул статичних адрес, до мережевого інтерфейсу сервера, щоб користувачі могли отримати доступ до сервера.

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.