Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

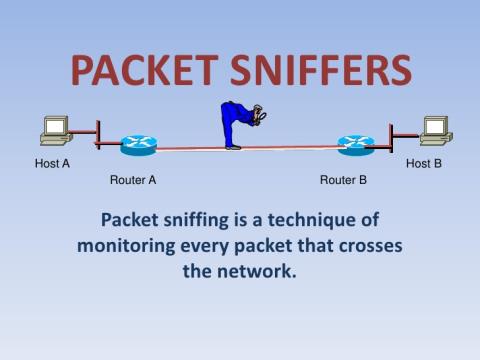

Packet Sniffer або Protocol Analyzer — це інструменти, які використовуються для діагностики та виявлення системних помилок мережі та пов’язаних із ними проблем. Хакери використовують Packet Sniffer для підслуховування незашифрованих даних і перегляду інформації, якою обмінюються дві сторони.

Дізнайтеся про Packet Sniffer

Packet Sniffer або Protocol Analyzer — це інструменти, які використовуються для діагностики та виявлення системних помилок мережі та пов’язаних із ними проблем. Сніфери пакетів використовуються хакерами для таких цілей, як таємний моніторинг мережевого трафіку та збір інформації про пароль користувача.

Деякі пакетні аналізатори використовуються фахівцями для спеціальних цілей, пов’язаних із апаратним забезпеченням, тоді як інші пакетні аналізатори – це програмні програми, які працюють на стандартних споживчих комп’ютерах із використанням спеціально розробленого мережевого обладнання, яке надається на серверах для перехоплення пакетів і введення даних.

Packet Sniffer працює, блокуючи мережевий трафік, який ви можете бачити через дротову або бездротову мережу, до якої програмне забезпечення Packet Sniffer отримує доступ на сервері.

У дротових мережах блокування мережевого трафіку залежить від структури мережі. Сніфер пакетів може переглядати весь мережевий трафік або лише його сегмент, залежно від того, як налаштовано мережевий комутатор (комутатор), розташування....

У бездротових мережах Packet Sniffer може блокувати лише один канал за раз, якщо ваш комп’ютер не має кількох бездротових інтерфейсів, які дозволяють блокувати декілька каналів.

Після того, як пакет необроблених даних буде перехоплено, програма Packet Sniffer проаналізує та відобразить повідомлення користувачеві.

Аналітики даних можуть детально досліджувати «розмову», яка відбувається між двома чи більше вузлами мережі.

Технічні спеціалісти можуть використовувати цю інформацію для виявлення помилок, наприклад для визначення того, які пристрої не відповідають вимогам мережі.

Хакери можуть використовувати Sniffer для підслуховування незашифрованих даних і перегляду інформації, якою обмінюються дві сторони. Крім того, вони можуть збирати таку інформацію, як паролі та підтвердження паролів. Хакери також можуть перехоплювати пакети даних (пакети захоплення) і атакувати пакети у вашій системі.

Кожен ІТ-адміністратор повинен постійно підтримувати продуктивність мережі, оскільки це один із найважливіших ресурсів для організації. Адміністратори не можуть допустити збою мережі навіть на кілька хвилин, оскільки це може завдати величезних збитків компанії.

У той же час керувати мережею невизначеного розміру нелегко. Ось чому такі інструменти, як сніфери пакетів, завжди корисні для швидкого виявлення та вирішення проблем. Основне завдання сніфера пакетів — перевірити, чи правильно надсилаються, приймаються та передаються пакети даних у мережі. Під час тестування сніффер пакетів також може діагностувати різні проблеми, пов’язані з мережею.

Усі інструменти аналізу пакетів і програмне забезпечення аналізуватимуть заголовок і корисне навантаження кожного пакета, який проходить через нього. Потім пакети будуть класифіковані та проаналізовані.

Оскільки перехоплення пакетів широко використовується як ефективна форма усунення несправностей мережі, зараз є багато варіантів, які можна розглянути.

Як мережеві інженери, так і хакери люблять безкоштовні інструменти, тому програмне забезпечення з відкритим кодом і безкоштовне програмне забезпечення Sniffer є інструментами вибору та використання в Packet Sniffing.

Одним із популярних відкритих кодів є Wireshark (раніше відомий як Ethereal ).

Крім того, ви можете звернутися до таких варіантів:

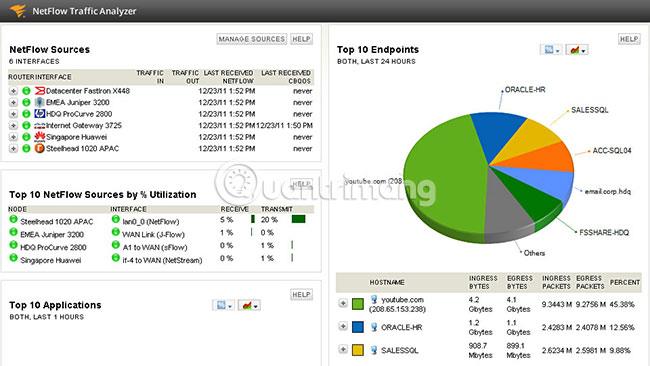

Інструмент Solarwinds Bandwidth Analyzer — це справді інструмент два в одному: ви отримуєте Solarwinds Bandwidth Analyzer (монітор продуктивності мережі), який обробляє помилки, доступність і моніторинг продуктивності для мереж усіх розмірів, а також Netflow Traffic Analyzer використовує трафік технологія для аналізу пропускної здатності мережі та моделей трафіку. Обидві ці програми інтегровані в Solarwinds Bandwidth Analyzer.

Network Performance Monitor відображає час відгуку, доступність і продуктивність мережевих пристроїв, а також виявляє, діагностує та вирішує проблеми продуктивності за допомогою інформаційних панелей, сповіщень і звітів. Інструмент також графічно відображає статистику продуктивності мережі в реальному часі через динамічні карти мережі.

Включений інструмент Netflow Analyzer визначає користувачів, програми та протоколи, які споживають пропускну здатність, виділяє їхні IP-адреси та відображає щохвилинні дані трафіку. Він також аналізує дані трафіку Cisco NetFlow, Juniper J-Flow, IPFIX, sFlow, Huawei NetStream та інші.

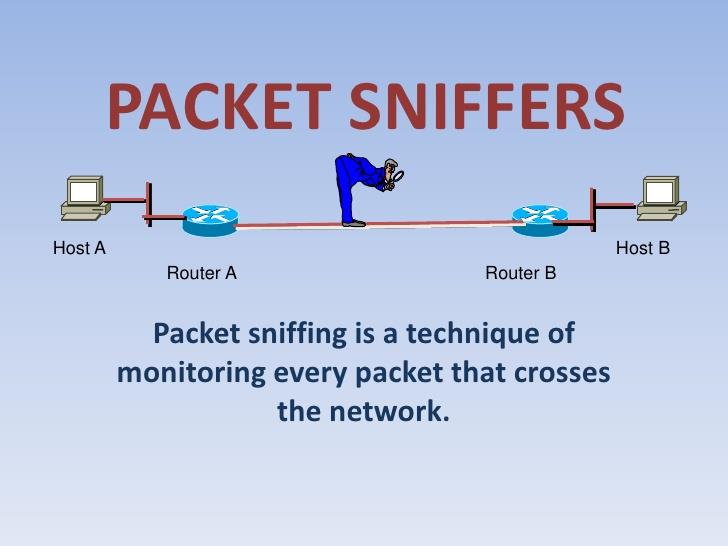

TCPDump — це популярний аналізатор пакетів, який запускається в командному рядку. Цей інструмент відображає пакети TCP/IP, передані через Інтернет, тож ви знатимете, скільки пакетів було передано та отримано, і на основі цієї інформації ви зможете визначити будь-які проблеми, що виникають у мережі.

За часів до появи Ethereal (який використовується й сьогодні) TCPDump був де-факто стандартом для перехоплення пакетів. Він не має витонченого інтерфейсу користувача Wireshark і вбудованої логіки для декодування потоків додатків, але все одно є вибором для багатьох мережевих адміністраторів. Це перевірений стандарт, який використовується з кінця 80-х рр. Він може отримувати та записувати пакети з дуже невеликими системними ресурсами (ось чому його люблять багато). TCPDump спочатку був розроблений для систем UNIX і зазвичай встановлюється за замовчуванням.

Деякі важливі функції TCPDump включають:

TCPDump — це інструмент із відкритим кодом, яким можна користуватися безкоштовно.

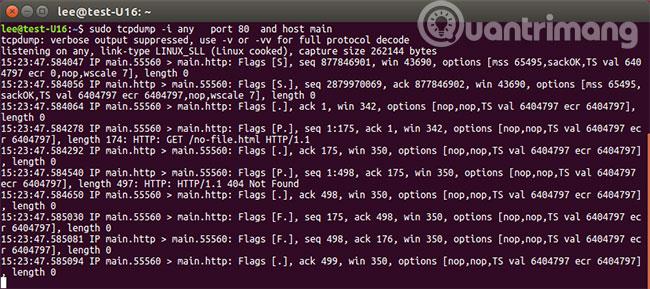

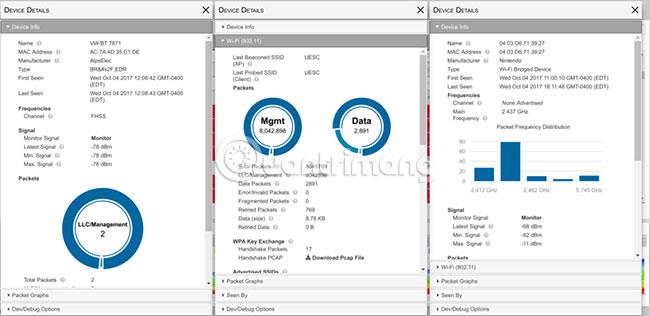

Kismet — це детектор бездротової мережі, сніффер і система виявлення вторгнень, яка працює переважно на Wi-Fi. Крім того, Kismet також можна розширити до інших типів мереж за допомогою плагіна.

В останнє десятиліття бездротові мережі були надзвичайно важливою частиною більшості бізнес-мереж. Зараз люди використовують бездротові мережі для ноутбуків, мобільних телефонів і планшетів. Оскільки важливість цих пристроїв в офісі зростає, роль бездротових мереж стає все більш очевидною. Перевірка пакетів у бездротових мережах має певні труднощі з підтримуваними адаптерами, і в цьому Kismet блищить. Kismet розроблений для бездротового аналізу пакетів і підтримує будь-який бездротовий мережевий адаптер, який використовує режим моніторингу в режимі raw. На додаток до моніторингу 802.11 він має підтримку плагінів для декодування.

Деякі видатні особливості Kismet включають:

Kismet доступний безкоштовно.

Як і Wireshark, EtherApe є безкоштовним програмним забезпеченням з відкритим кодом, призначеним для перевірки мережевих пакетів. Замість того, щоб відображати велику кількість інформації в текстовому форматі, EtherApe прагне візуально представити захоплені пакети, а також серію з’єднань і потоків даних. EtherApe підтримує перегляд мережевих пакетів у реальному часі, але також може перевіряти стандартні формати існуючих пакетів. Це дає адміністраторам ще один корисний інструмент для вирішення проблем мережі.

Посилання на посилання: http://etherape.sourceforge.net/

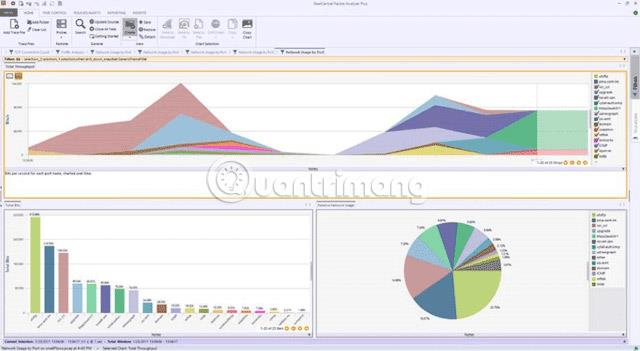

SteelCentral Packet Analyzer — це мережевий аналізатор пакетів від компанії Riverbed.

Цей інструмент має низку потужних функцій, які полегшують життя ІТ-адміністраторів:

Варіант:

SteelCentral Packet Analyzer доступний у трьох версіях: SteelCentral packet Analyzer Pro, SteelCentral Packet Analyzer і SteelCentral packet Analyzer Personal. Відмінності між цими трьома версіями:

| Особливість | Аналізатор пакетів SteelCentral Pro | Аналізатор пакетів SteelCentral | SteelCentral packet Analyzer Personal Edition |

| Працює з SteelCentral AppResponse 11 | мати | Не | Не |

| Працює з SteelCentral Netshark | Не | мати | Не |

| Працює з файлами трасування (файли записів подій) | мати | мати | мати |

| Працює з SteelHead і SteelFusion | Не | мати | Не |

| Аналізуйте пакети та переходьте до Wireshark | мати | мати | мати |

| Швидко аналізуйте файли запису на кілька ТБ | мати | мати | мати |

| Індексація мікропотоків для швидкого аналізу | мати | мати | мати |

| Багаті аналітичні перспективи для інтуїтивно зрозумілого усунення несправностей | мати | мати | мати |

| Декодування VoIP | мати | мати | мати |

| Декодування FIX, фінансові транзакції, бази даних, протоколи CIF та ICA | мати | мати | Не |

| Діаграма послідовності пакетів | мати | мати | Не |

| Ізолюйте певні транзакції в аналізаторі транзакцій SteelCentral | мати | мати | Не |

| Багатосегментний аналіз | мати | мати | Не |

| Редактор перегляду | Не | мати | Не |

| AirPcap | Не | мати | Не |

SolarWinds Packet Analysis Bundle аналізує мережу для швидкого виявлення проблем. Це надзвичайно досконалий інструмент, який надає багато даних на основі мережевих з’єднань і може допомогти точно, швидко та ефективно вирішити ці проблеми.

Ось деякі з речей, які SolarWinds Packet Analysis Bundle може зробити для бізнесу:

SolarWinds Packet Analysis Bundle є частиною комплексного пакету моніторингу продуктивності мережі .

Завантажте БЕЗКОШТОВНУ 30-денну пробну версію SolarWinds Packet Analysis Bundle .

Це лише деякі з перехоплювачів пакетів, доступних користувачам. Є ще багато інших варіантів. Оцінюючи сніфери пакетів, важливо розуміти конкретні випадки, які ви намагаєтеся вирішити. Майже в будь-якій ситуації більшість безкоштовних інструментів працюють так само добре або навіть краще, ніж будь-яке платне програмне забезпечення. Спробуйте нове програмне забезпечення, і, можливо, ви знайдете свій улюблений інструмент!

Якщо технік, адміністратор або ви хочете перевірити, чи хтось використовує інструмент Sniffer у вашій мережі, ви можете скористатися інструментом під назвою Antisniff , щоб перевірити.

Antisniff може виявити, чи мережевий інтерфейс у вашій мережі переведено в режим Promiscuous.

Ще один спосіб захистити мережевий трафік від Sniffer — це використовувати шифрування, наприклад Secure Sockets Layer (SSL) або Transport Layer Security (TLS). Шифрування не заважає Packet Sniffer отримати інформацію про джерело та інформацію про призначення, але шифрування заважає корисному навантаженню пакета бачити всі сніфери, які закодовані неправильно.

Навіть якщо ви спробуєте налаштувати або помістити дані в пакети даних, це, ймовірно, зазнає невдачі, оскільки використання зашифрованих даних спричинить помилки, які є очевидними, коли інформація зашифрована на іншому кінці.

Сніфери — чудові інструменти для діагностики мережевих проблем. Однак сніфери також є корисними інструментами для хакерів.

Важливо, щоб фахівці з безпеки ознайомилися з цим інструментом, щоб побачити, як хакер використає цей інструмент проти своєї мережі.

Ви можете звернутися до:

Удачі!

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.