Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

В останні роки комп’ютерна криміналістика стала особливо важливим аспектом у галузі комп’ютерних наук загалом і високотехнологічних розслідувань зокрема. Це високотехнологічна дослідницька наука, яка базується на даних, що зберігаються на комп’ютерних пристроях, таких як жорсткі диски , компакт-диски, або дані в Інтернеті. Комп’ютерна криміналістика включає такі завдання, як виявлення, захист і аналіз інформації, що зберігається, передається або генерується комп’ютером або комп’ютерною мережею, щоб зробити обґрунтовані висновки для пошуку причин, а також пояснення явищ під час процесу розслідування. Іншими словами, комп’ютерна криміналістика допомагає полегшити кримінальні розслідування, пов’язані з Інтернетом. На відміну від раніше, вплив комп’ютерів поширився на всі пристрої, пов’язані з цифровими даними, тому комп’ютерна криміналістика допомагає кримінальному розслідуванню за допомогою цифрових даних знайти тих, хто стоїть за певним злочином. Тим, хто займається цією роботою, потрібен великий досвід і знання інформатики , мереж і безпеки.

Для обслуговування цієї важливої сфери розробники створили багато високоефективних інструментів комп’ютерної експертизи, які допомагають експертам із безпеки спростити процес розслідування порушень, пов’язаних із даними. Критерії вибору найкращого інструменту комп’ютерної криміналістики зазвичай оцінюються слідчими органами на основі багатьох різних факторів, включаючи бюджет, функції та наявну команду експертів, які можуть виконати роботу. Опануйте цей інструмент. Нижче наведено список із 10 найкращих інструментів комп’ютерної криміналістики, яким особливо довіряють багато агентств цифрової безпеки. Негайно зверніться до них.

Провідні інструменти комп’ютерної експертизи

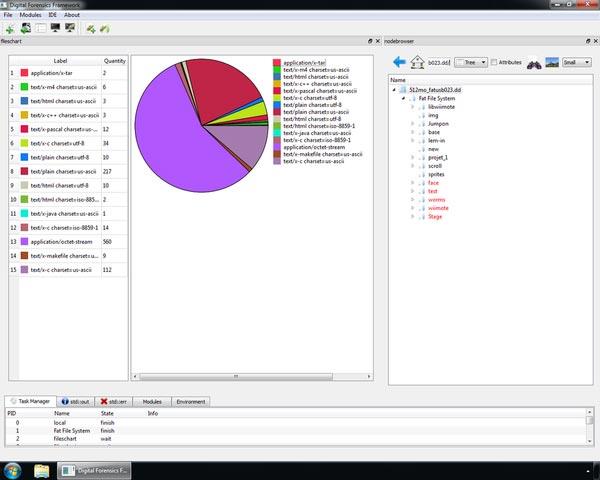

Digital Forensics Framework — це інструмент комп’ютерної криміналістики з відкритим кодом, який повністю відповідає критеріям ліцензії GPL. Його зазвичай використовують досвідчені експерти з комп’ютерної криміналістики без будь-яких проблем. Крім того, цей інструмент також можна використовувати для цифрового ланцюга зберігання, для віддаленого або локального доступу до пристроїв в ОС Windows або Linux, відновлення втрачених, прихованих або видалених файлів, швидкого пошуку файлів метаданих і багатьох інших складних завдань.

Архітектура відкритої комп’ютерної криміналістичної експертизи (OCFA), розроблена Національним поліцейським агентством Нідерландів, є модульною системою комп’ютерної криміналістичної експертизи. Основна мета цього інструменту — автоматизувати процес цифрової криміналістики, тим самим прискорюючи процес розслідування та водночас дозволяючи слідчим тактично отримувати прямий доступ до конфіскованих даних через надзвичайно простий у використанні інтерфейс пошуку та перегляду.

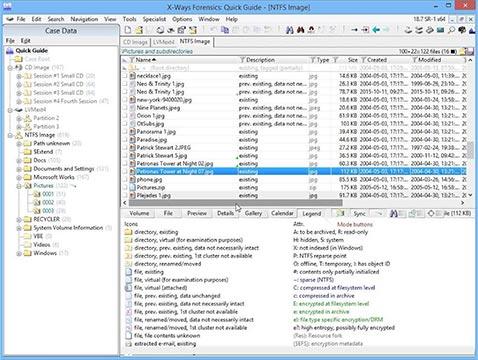

X-Way Forensics — це вдосконалене робоче середовище для експертів-криміналістів. Він може працювати на більшості популярних сьогодні версій Windows, таких як XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32-розрядні/64-розрядні, стандартні, PE/FE. Серед усіх інструментів, згаданих вище, X-Way Forensics має найвищу практичну ефективність і часто забезпечує більш високу швидкість обробки в таких завданнях, як пошук видалених файлів, статистика пошукових звернень, і в той же час забезпечує багато розширених функцій, які багатьох інших інструментів немає. Крім того, кажуть, що цей інструмент також є більш надійним і допомагає заощадити кошти під час процесу розслідування, оскільки він не вимагає складної бази даних або вимог до апаратного забезпечення. X-Way Forensics повністю портативний і може працювати на компактному USB-накопичувачі в будь-якій системі Windows.

Registry Recon, розроблений Arsenal Recon, є потужним інструментом комп’ютерної експертизи, який зазвичай використовується для вилучення, відновлення та аналізу даних реєстру з систем Windows. Цей виріб названо на честь французького слова «reconnaissance» (еквівалент слова recognition англійською мовою), що означає «розпізнавання, ідентифікація» — військового поняття, пов’язаного з дослідженням ворожої території. для збору тактичної інформації.

EnCase®, розроблений відомою програмною компанією OpenText, вважається золотим стандартом інструменту криміналістичної безпеки. Ця універсальна платформа комп’ютерної криміналістики може забезпечити глибоку видимість інформації в усіх кінцевих точках у кількох сферах процесу цифрової криміналістики. Крім того, EnCase також може швидко «розкопувати» потенційні докази та дані з багатьох різних пристроїв, а також створювати відповідні звіти на основі отриманих доказів. Протягом багатьох років EnCase зберігає свою репутацію золотого стандарту, коли йдеться про інструменти комп’ютерної криміналістики, які використовуються в розслідуванні злочинів у сфері високих технологій, а також було визнано кращим рішенням для комп’ютерної криміналістики протягом 8 років поспіль ( Найкраще комп’ютерне криміналістичне рішення).

Sleuth Kit® — це інструмент безпеки на базі UNIX і Windows, який забезпечує поглиблений комп’ютерний криміналістичний аналіз. Sleuth Kit® — це набір інструментів командного рядка та бібліотек C, які дозволяють аналізувати образи дисків і відновлювати файлові системи із самих образів дисків. Насправді Sleuth Kit® зазвичай використовується в Autopsy і виконує поглиблений аналіз багатьох файлових систем.

Volatility — це інструмент, який використовується для реагування на інциденти та аналізу зловмисного програмного забезпечення на основі аналізу пам’яті. Використовуючи цей інструмент, ви можете витягувати інформацію із запущених процесів, мережевих сокетів, бібліотек DLL і навіть вуликів реєстру. Крім того, Volatility також підтримує вилучення інформації з файлів аварійного дампа Windows і файлів сплячого режиму. Це програмне забезпечення доступне безкоштовно за ліцензією GPL.

Libforensics — це бібліотека для розробки додатків цифрової експертизи. Він розроблений на Python і поставляється з різними демонстраційними інструментами для отримання інформації з різних типів доказів.

Coroner's Toolkit або TCT також є високо оціненим інструментом цифрового криміналістичного аналізу, який працює на кількох операційних системах Unix. Coroner's Toolkit можна використовувати для аналізу аварій комп’ютера та відновлення даних. По суті, це набір із відкритим вихідним кодом із кількома криміналістичними інструментами, які дозволяють фахівцям із безпеки виконувати аналіз після злому в системах UNIX.

Bulk Extractor також є одним із найважливіших і найпоширеніших цифрових криміналістичних інструментів у світі. Він дозволяє сканувати образи дисків, файли або папки з файлами, щоб отримати корисну інформацію для дослідження. Під час цього процесу Bulk Extractor ігноруватиме структуру файлової системи, тому він забезпечує більшу швидкість, ніж більшість інших подібних інструментів, доступних на ринку. Насправді Bulk Extractor часто використовується розвідувальними та правоохоронними органами для вирішення проблем, пов’язаних із кіберзлочинністю .

Вище наведено список найкращих інструментів комп’ютерної криміналістики, які найбільш широко використовуються у світі. Сподіваємося, що інформація зі статті буде для вас корисною!

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.