Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Безпека бездротового зв’язку надзвичайно важлива. Переважна більшість із нас підключає мобільний пристрій, наприклад смартфон, планшет, ноутбук чи інший пристрій, до маршрутизатора в різний час протягом дня. Крім того, пристрої Інтернету речей також підключаються до Інтернету за допомогою WiFi.

Вони завжди в активному стані, завжди «слухають» і завжди потребують високого рівня безпеки. Ось чому кроки шифрування WiFi надзвичайно необхідні. Існує кілька різних способів захисту з'єднань WiFi . Але як користувачі дізнаються, який стандарт безпеки WiFi найкращий? Наступна стаття допоможе вам відповісти на це питання.

WEP, WPA, WPA2 і WPA3 - Який тип захисту є найкращим?

Найпоширенішими типами захисту Wi-Fi є WEP, WPA та WPA2.

Wired Equivalent Privacy (WEP) є найстарішим і найменш безпечним методом шифрування Wi-Fi. Те, як WEP захищає з’єднання Wi-Fi, є жахливим, тому, якщо ви використовуєте WEP, вам потрібно негайно змінити цей тип захисту.

Крім того, якщо ви використовуєте старий маршрутизатор , який підтримує лише WEP, користувачі також повинні оновити його для кращої безпеки та з’єднання.

чому Зломщики (зломщики — це люди, які добре володіють комп’ютерами, але використовують свої таланти лише для незаконного обслуговування приватних інтересів) знайшли спосіб зламати шифрування WEP, і це легко зробити за допомогою вільно доступних інструментів. У 2005 році ФБР публічно висунуло аргументи щодо використання безкоштовних інструментів для підвищення обізнаності громадськості. Це може зробити практично будь-хто. У результаті WiFi Alliance офіційно відмовився від стандарту WEP у 2004 році.

Наразі користувачі повинні використовувати версію WPA.

Раніше небезпечний стандарт WEP був попередником захищеного доступу WiFi (WPA). WPA є лише сходинкою до WPA2.

Коли WEP став небезпечним, WiFi Alliance розробив WPA, щоб надати мережевим з’єднанням додатковий рівень безпеки перед розробкою та запровадженням WPA2. Стандарти безпеки WPA2 завжди були бажаною метою. Однак у 2018 році з'явився і WPA2

Зараз більшість маршрутизаторів і з’єднань Wi-Fi використовують WPA2, оскільки він все ще захищений від багатьох вразливостей у стандарті шифрування.

Однак останнє оновлення до WiFi Protected Access - WPA3 прибуло. WPA3 містить кілька важливих удосконалень сучасної бездротової безпеки, зокрема:

WPA3 ще не вийшов на ринок споживчих маршрутизаторів, хоча очікується, що це повинно відбутися до кінця 2018 року. Перехід від WEP до WPA та від WPA до WPA2 зайняв багато часу, тому наразі немає про що турбуватися .

Крім того, виробники повинні випускати пристрої, які мають зворотну сумісність із виправленнями, процес, який може тривати місяці чи навіть роки.

Фраза WiFi Protected Access повторюється до 3 разів. WPA і WPA2 знайомі, але WPA3 здається трохи дивним, але він скоро з'явиться на роутерах. Отже, яка різниця між цими трьома типами безпеки? І чому WPA3 кращий за WPA2?

У WPA майже «немає жодних шансів», якщо поставити його на шкалу з двома іншими конкурентами. Незважаючи на надійне шифрування з відкритим ключем і використання 256-бітного WPA-PSK (попередньо спільного ключа), WPA все ще має деякі вразливості, «успадковані» від старого стандарту WEP (обидва з яких мають спільний вразливий стандарт шифрування потоку, RC4).

Уразливості зосереджені на запровадженні протоколу цілісності тимчасового ключа (TKIP).

Сам TKIP є великим кроком вперед, оскільки він використовує систему ключів для кожного пакета для захисту кожного пакета даних, що надсилається між пристроями. На жаль, впровадження TKIP WPA також має враховувати застарілі пристрої WEP.

Нова система TKIP WPA «переробляє» деякі аспекти вразливої системи WEP, і, звичайно, ті самі уразливості також з’явилися в новому стандарті.

WPA2 офіційно замінив WPA у 2006 році. Але, незважаючи на це, WPA на короткий час був «вершиною» шифрування WiFi.

WPA2 приносить ще одне оновлення безпеки та шифрування, зокрема впровадження Advanced Encryption Standard (AES) для споживчих мереж WiFi. AES є значно сильнішим за RC4 (оскільки RC4 багато разів «зламували») і є стандартом безпеки, який зараз застосовується до багатьох онлайн-сервісів.

WPA2 також представляє режим протидії шифрування з протоколом коду автентифікації повідомлень з ланцюгом блоків, або скорочено CCMP, щоб замінити сьогоднішній вразливий TKIP.

TKIP залишається частиною стандарту WPA2, а також забезпечує функціональність для пристроїв, які підтримують лише WPA.

Атака KRACK була першою вразливістю, знайденою в WPA2. Атака перевстановлення ключа (KRACK) — це пряма атака на протокол WPA2, яка, на жаль, послаблює будь-яке з’єднання WiFi за допомогою WPA2.

По суті, KRACK послаблює ключовий аспект чотиристороннього рукостискання WPA2 , дозволяючи хакерам перехоплювати та маніпулювати створенням нових ключів шифрування під час процесу безпечного з’єднання.

Але навіть якщо KRACK завдасть такої потужної шкоди, шанси, що хтось використає цей інструмент для атаки на домашню мережу, дуже мізерні.

WPA3 трохи запізнився, але забезпечує набагато більший рівень безпеки. Наприклад, WPA3-Personal забезпечує шифрування для користувачів, навіть якщо хакери «зламали» пароль після підключення до мережі.

Крім того, WPA3 вимагає, щоб усі підключення використовували захищені кадри керування (PMF). PMF значно покращує захист конфіденційності за допомогою додаткових механізмів безпеки для захисту даних.

128-бітний стандарт AES залишається незмінним для WPA3 (свідчення його «довготривалої» безпеки). Однак підключення WPA3-Enterprise все ще вимагає 198-бітного AES. Користувачі WPA3-Personal також матимуть можливість використовувати 198-бітний AES високої інтенсивності.

Щоб дізнатися більше про нові функції WPA3, перегляньте статтю: Дізнайтеся про WPA3, найновіший сьогодні стандарт безпеки WiFi .

WPA2-PSK означає Pre-Shared Key, також відомий як Personal mode, спеціально для невеликих офісних мереж і домашніх мереж.

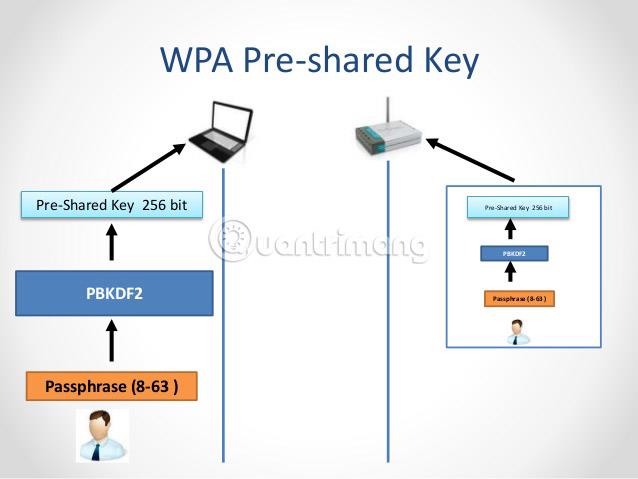

Бездротові маршрутизатори шифрують мережевий трафік за допомогою ключа. У WPA-Personal цей ключ є парольною фразою WiFi, встановленою на маршрутизаторі. Перш ніж пристрій зможе підключитися до мережі та «зрозуміти» шифрування, користувач повинен ввести на ньому парольну фразу.

Практичною слабкістю шифрування WPA2-Personal є слабка парольна фраза. Оскільки багато людей часто використовують слабкі паролі для облікових записів в Інтернеті, для них не є чимось незвичним використовувати такі ж слабкі парольні фрази для захисту своїх бездротових мереж. Правило полягає в тому, щоб використовувати надійні паролі для захисту мережі, інакше WPA2 не може допомогти.

Під час використання WPA3 користувачі використовуватимуть новий протокол обміну ключами під назвою Одночасна автентифікація рівних (SAE). SAE, також відомий як Dragonfly Key Exchange Protocol, більш безпечний метод обміну ключами, який усуває вразливість KRACK.

Зокрема, він стійкий до атак дешифрування в автономному режимі завдяки забезпеченню конфіденційності пересилання (що є частиною процесу зв’язку між браузером і сервером через протокол HTTPS). Прямий секретний режим не дозволяє зловмисникам розшифрувати раніше записане підключення до Інтернету, навіть якщо вони знають пароль WPA3.

Подібним чином WPA3 SAE використовує однорангове з’єднання для встановлення обміну та усуває можливість перехоплення ключів зловмисним посередником.

WiFi Easy Connect — це новий стандарт підключення, призначений для спрощення підготовки та налаштування пристроїв WiFi.

Де WiFi Easy Connect забезпечує надійне шифрування з відкритим ключем для кожного пристрою, доданого до мережі, навіть додатків із незначним інтерфейсом користувача або без нього, таких як розумні будинки та продукти Інтернету речей.

Наприклад, у домашній мережі користувач може призначити пристрій як центральну точку конфігурації. Центральним пунктом конфігурації має бути медіапристрій, наприклад смартфон або планшет.

Потім мультимедійний пристрій використовується для сканування QR-коду , який, у свою чергу, запускає протокол WiFi Easy Connect, розроблений WiFi Alliance.

Сканування QR-коду (або введення коду пристрою IoT) надає підключеному пристрою такий самий захист і шифрування, як і іншим пристроям у мережі, навіть якщо пряме налаштування неможливе. WiFi Easy Connect у поєднанні з WPA3 підвищить безпеку для мереж IoT і пристроїв розумного будинку.

На момент написання WPA2 все ще залишається найбезпечнішим методом шифрування WiFi, оскільки він враховує вразливість KRACK. Хоча KRACK, безсумнівно, є проблемою, особливо для корпоративних мереж, пересічний користувач навряд чи зіткнеться з таким типом атаки (якщо, звичайно, ви не велика фата).

WEP легко зламати, тому його не слід використовувати з будь-якою метою. Крім того, якщо у вас є пристрої, які можуть використовувати лише безпеку WEP, вам слід подумати про їх заміну, щоб підвищити безпеку мережі.

Також важливо зазначити, що WPA3 не з’явиться магічним чином і не захистить усі пристрої миттєво. Представлення нового стандарту шифрування Wi-Fi і його широке впровадження є тривалим процесом.

Рівень успішності цього залежить від того, чи виробники мережевого обладнання загалом і виробники маршрутизаторів зокрема застосовують WPA3 до своїх продуктів.

Наразі вам слід зосередитися на захисті вашої мережі за допомогою WPA2.

Удачі!

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.