Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

DNS розшифровується як система доменних імен і допомагає браузеру знайти IP-адресу веб-сайту, щоб завантажити її на ваш комп’ютер. Кеш DNS – це файл у вашому Інтернет-провайдері або на комп’ютері, який містить список IP-адрес веб-сайтів, які часто використовуються. У цій статті пояснюється, що таке DNS Cache Poisoning і DNS Cache Spoofing.

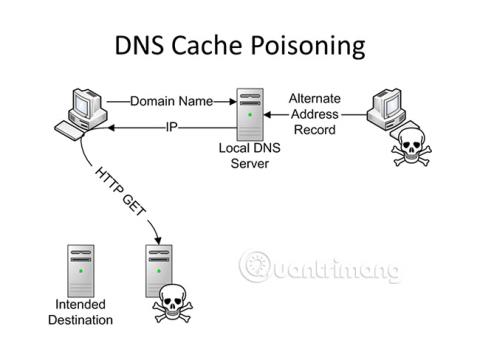

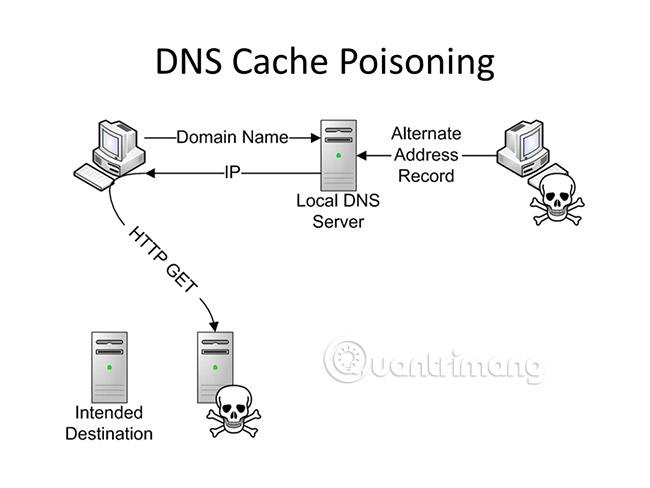

Отруєння кешу DNS

Кожного разу, коли користувач вводить URL-адресу веб-сайту у свій браузер, браузер звертатиметься до локального файлу (кешу DNS), щоб перевірити, чи є записи, схожі на IP-адресу веб-сайту. Браузерам потрібні IP-адреси веб-сайтів, щоб він міг до них підключитися. Неможливо просто використати URL-адресу для прямого підключення до веб-сайту. Він має бути підключений до відповідної IP-адреси IPv4 або IPv6 . Якщо запис є, веб-браузер використовуватиме його; інакше він перейде на сервер DNS , щоб отримати IP-адресу. Це називається пошуком DNS.

DNS-кеш створюється на вашому комп’ютері або DNS-сервері постачальника Інтернет-послуг, щоб скоротити час, витрачений на запит DNS URL-адреси. По суті, кеші DNS — це невеликі файли, що містять IP-адреси різних веб-сайтів, які зазвичай використовуються на комп’ютерах або в мережах. Перш ніж зв’язатися з сервером DNS, комп’ютери в мережі зв’язуються з локальним сервером, щоб перевірити, чи є якісь записи в кеші DNS. Якщо це так, комп’ютер використовуватиме його. В іншому випадку сервер зв’яжеться з DNS-сервером і отримає цю IP-адресу. Потім він оновить локальний кеш DNS за допомогою останньої IP-адреси веб-сайту.

Кожен запис у кеші DNS обмежений за часом, залежно від операційної системи та точності вирішення DNS. Після закінчення терміну дії комп’ютер або сервер, що містить кеш DNS, зв’яжеться з DNS-сервером і оновить запис, щоб інформація бул�� правильною.

Однак є люди, які хочуть отруїти кеш DNS зі зловмисною метою.

Отруєння кешу означає зміну фактичного значення URL-адреси. Наприклад, кіберзлочинці можуть створити веб-сайт, схожий на xyz.com, і імпортувати його записи DNS у ваш DNS-кеш. Таким чином, коли ви вводите xyz.com в адресний рядок свого браузера, другий браузер отримує IP-адресу підробленого веб-сайту та спрямовує вас туди, а не на справжній веб-сайт. Це називається Фармінг. Використовуючи цей метод, кіберзлочинці можуть виявити ваші облікові дані та багато іншої інформації, такої як дані картки, номер соціального страхування, номер телефону тощо, щоб викрасти дані. Отруєння кешу DNS також виконується для запровадження зловмисного програмного забезпечення на ваш комп’ютер або мережу. Коли ви відвідуєте підроблений веб-сайт із зараженим DNS-кешем, злочинці можуть робити все, що їм заманеться.

Іноді замість локального кешу зловмисники також можуть налаштувати фальшиві DNS-сервери, щоб у разі отримання запиту вони могли видавати фальшиві IP-адреси . Це високий рівень отруєння DNS і пошкоджує більшість кешів DNS у певному регіоні, що впливає на більше користувачів.

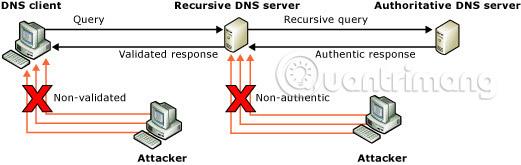

Підробка кешу DNS

DNS-спуфінг — це тип атаки, яка передбачає імітацію відповідей DNS-сервера з метою надання неправдивої інформації. У атаці спуфінгу хакер намагається здогадатися, що DNS-клієнт або сервер надіслав DNS-запит і чекає відповіді DNS. Успішна атака спуфінгу вставляє фальшиву відповідь DNS у кеш DNS-сервера. Цей процес називається отруєнням кешу. Підроблений DNS-сервер не має можливості перевірити автентичність даних DNS і відповідатиме зі свого кешу, використовуючи підроблену інформацію.

Підробка кешу DNS здається схожою на отруєння кешу DNS, але є невелика відмінність. Підробка кешу DNS — це набір методів, які використовуються для отруєння кешу DNS. Це може бути примусовий вхід на сервер комп’ютерної мережі, щоб змінити та контролювати кеш DNS. Це може налаштувати фальшивий DNS-сервер на надсилання фальшивих відповідей на запити. Існує багато способів отруїти кеш DNS, і одним із поширених способів є підробка кешу DNS.

Заходи щодо запобігання отруєнню кешу DNS

Існує не так багато методів, які можуть запобігти отруєнню кешу DNS. Найкращий підхід – розширити систему безпеки, щоб жоден зловмисник не міг зламати вашу мережу та вплинути на локальний кеш DNS. Використання хорошого брандмауера може виявити атаки отруєння кешу DNS. Регулярне очищення кешу DNS також є варіантом, який ви можете розглянути.

Окрім масштабування систем безпеки, адміністратори повинні оновлювати своє апаратне та програмне забезпечення, щоб забезпечити безпеку існуючих систем. В операційній системі мають бути виправлені помилки за допомогою останніх оновлень і не повинно бути сторонніх вихідних посилань. Сервер має бути єдиним інтерфейсом між мережею та Інтернетом і має бути захищений хорошим брандмауером .

Довірчі відносини між серверами в мережі мають бути підвищені, щоб вони не запитували жодного іншого сервера для вирішення DNS . Таким чином, лише сервери зі справжніми сертифікатами можуть спілкуватися з мережевими серверами під час вирішення DNS-серверів.

Інтервал часу для кожного запису в кеші DNS має бути коротким, щоб записи DNS отримувалися частіше й оновлювалися. Це також може означати більші інтервали під час підключення до веб-сайтів (лише зрідка), але зменшить ризик використання зараженого кешу.

Блокування кешу DNS має бути налаштовано на 90% або вище у вашій системі Windows. Блокування кешу в Windows Server дозволяє контролювати, чи перезаписується інформація в кеші DNS.

Використовуйте пул сокетів DNS , оскільки він дозволяє DNS-серверу випадково використовувати вихідний порт під час надсилання запитів DNS. Це забезпечує підвищений захист від атак з отруєнням кешу (згідно з TechNet).

Domain Name System Security Extensions (DNSSEC) - Domain Name System Security Extensions - це набір розширень для Windows Server, які додають додатковий захист протоколу DNS.

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.