Vad är 1.1.1.1?

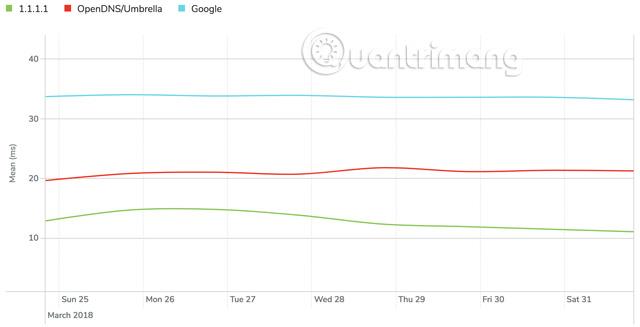

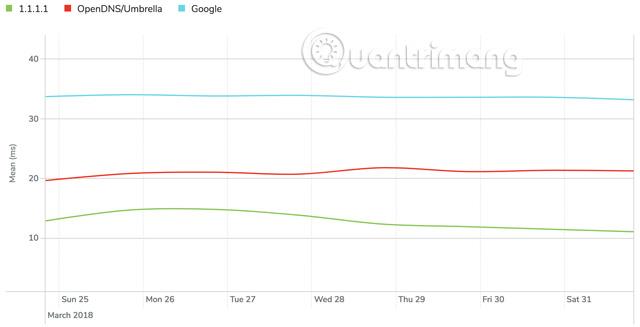

1.1.1.1 är en höghastighets- och välsäkrad DNS-tjänst från Cloudflare, en berömd omvänd proxytjänstleverantör. Cloudflares DNS-tjänst kommer att hjälpa användare att minimera spårning av webbhistorik samtidigt som internetåtkomsthastigheten ökar . Enligt Cloudflare har DNS-tjänsten en svarstid på endast 14ms, mycket snabbare än OpenDNS (20ms) och Google DNS (34ms).

Cloudflares IPv4-adresser som tillhandahålls av APNIC är lätta att komma ihåg: 1.1.1.1 och 1.0.0.1.

Dessutom kan användare vara säkra när de använder Cloudflares DNS-tjänst eftersom den kommer att radera alla inspelade poster inom 24 timmar så att data inte kommer att avslöjas eller användas.

Upplösarens roll i DNS

När du löser ett domännamn, går en fråga från back-end-systemet (dvs en webbläsare) till en rekursiv DNS-tjänst . Om DNS- posten inte finns i tjänstens lokala cache, frågar du rekursivt den betrodda DNS-hierarkin för att hitta den IP-adressinformation du letar efter. Rekursion är en del av vad DNS 1.1.1.1 gör, så det måste vara snabbt och säkert.

Mål för 1.1.1.1

Cloudflares mål är att driva den snabbaste offentliga resolvern i världen, samtidigt som man höjer ribban för användarnas integritetsskydd. För att snabba upp internet har företaget byggt datacenter globalt för att minska avståndet (dvs latensen) från användare till innehåll.

Bara i mars aktiverade Cloudflare 31 nya datacenter globalt (Istanbul, Reykjavik, Riyadh, Macau, Bagdad, Houston, Indianapolis, Montgomery, Pittsburgh, Sacramento, Mexico City, Tel Aviv, Durban, Port Louis, Cebu City, Edinburgh, Riga, Tallinn, Vilnius, Calgary, Saskatoon, Winnipeg, Jacksonville, Memphis, Tallahassee, Bogotá, Luxemburg City, Chișinău) och precis som alla andra städer i detta nätverk kör de nya webbplatserna DNS Resolver, 1.1 .1.1 den första dagen.

Detta snabba och brett distribuerade nätverk är byggt för att tjäna alla protokoll, och Cloudflare är för närvarande den snabbaste och mest pålitliga DNS-leverantören på Internet. Dessutom tillhandahåller företaget även Anycast-tjänst för två av de trettio rotnamnservrarna (tjänst för upplösning av rotdomännamn) och tillhandahåller rekursiva DNS-tjänster för användare. Recursion kan dra fördel av samlokaliserade auktoritativa servrar för att göra det snabbare att leta upp alla domännamn.

Även om DNSSEC säkerställer dataintegritet mellan resolver och den betrodda servern, skyddar det inte "last mile"-integritet för användare. Däremot stöder DNS Resolver 1.1.1.1 de nya DNS-säkerhetsstandarderna - DNS-over-TLS och DNS-over-HTTPS, vilket ger sista milen-kryptering för att hålla användarnas DNS-frågor privata och konfidentiella.

Resolver skyddar integriteten

Tidigare skickade rekursivt det fullständiga domännamnet till vilken mellanhand som helst för att hitta sin väg till rot eller betrodda DNS:er. Detta innebär att om du besöker webbplatsen quantrimang.com kommer rotservern och .com-servern att frågas med det fullständiga domännamnet (dvs. quantrimang och com-delen), även om rotservern helt enkelt omdirigerar. konverteras till .com ( oberoende av hela domänen). Enkel åtkomst till all denna personliga webbläsarinformation via DNS är ett problem för många människor. Detta problem löses av vissa resolverprogramvarupaket, även om inte alla känner till dessa lösningar.

Tjänsten DNS Resolver, 1.1.1.1, tillhandahåller alla DNS-integritetsskyddsmekanismer som identifierats och rekommenderas för användning mellan stub-resolver och rekursiv resolver. Stubbupplösaren är en komponent i operativsystemet som "pratar" med rekursiva upplösare. Genom att endast använda Query Name Minimering DNS definierad i RFC7816, gör DNS-resolver 1.1.1.1 det mindre sannolikt att information kommer att läcka till mellanliggande DNS-servrar, såsom rötter och TLD:er. Det betyder att DNS-resolver 1.1.1.1 bara skickar tillräckligt många namn så att resolvern vet vad han ska fråga härnäst.

DNS-resolver, 1.1.1.1 stöder även privata TLS-frågor på port 853 (DNS över TLS), så den kan hålla frågor dolda från nätverksläckor. Dessutom, genom att tillhandahålla ett experimentellt DoH-protokoll (DNS över HTTPS), har tjänsten förbättrat både integritet och hastighet i framtiden för användare, eftersom webbläsare och andra applikationer kan ansluta till varandra. Integrerar DNS- och HTTPS-trafik i en enda anslutning.

Med den ökande användningen av negativ cache (Negativ cache är en cache som lagrar "negativa" svar, vilket betyder fel) i DNS, som beskrivs i RFC8198, kan Cloudflare fortsätta att minska belastningen på systemet. Global DNS. Den här tekniken använder först en negativ cache för befintliga resolvers för att hålla negativ (eller obefintlig) information under en tidsperiod. För DNSSE-signerade zoner och från NSEC-poster i minnet kan resolvern ta reda på att det begärda namnet inte existerar utan att utföra några ytterligare frågor. Därför, om du skriver wwwwww dot och skriver något, sedan wwww dot och skriver något, besvaras den andra frågan "nej" mycket snabbt (NXDOMAIN i DNS-världen). Negativ cache fungerar bara med DNSSEC-signerade zoner, inklusive root och 1400 av de 1544 TLD:er som signerades igår.

Företaget använder DNSSEC-autentisering eftersom detta gör det möjligt att säkerställa att svaren är korrekta, med låga och ekonomiska signaturverifieringskostnader. Cloudflare vill alltid att användarna ska lita på svaren de får och utför alla möjliga kontroller för att undvika negativa svar för kunderna.

Fel i DNSSEC-konfigurationen som orsakas av DNS-operatörer kan dock göra att domäner blir felkonfigurerade. För att åtgärda det här problemet kommer Cloudflare att konfigurera " Negative Trust Anchors " på domäner med identifierade och korrigerade DNSSEC-fel, och ta bort dem när operatörerna korrigerar konfigurationen. Detta begränsar effekten av misslyckade DNSSEC-domäner genom att tillfälligt inaktivera DNSSEC-validering för en specifik felkonfigurerad domän, vilket återställer åtkomst till slutkunder.

Hur bildades DNS-resolver 1.1.1.1-tjänsten?

Till en början funderade Cloudflare på att bygga sin egen resolver men denna idé avvisades senare på grund av komplexitet och överväganden relaterade till go-to-market (GTM) strategi - att leverera värde unikt för kunder och få konkurrensfördelar. Efter att de granskat alla lösare med öppen källkod på marknaden, från denna långa lista, minskade de valet till två eller tre alternativ som passar de flesta projektmål. Slutligen beslutade företaget att bygga systemet på CZ NIC:s Knot Resolver, som släpptes för två och ett halvt år sedan. Med valet av Knot Resolver ökar också mångfalden av mjukvara. Höjdpunkten är att den har fler kärnfunktioner än vad Cloudflare ville ha. Med en modulär arkitektur som liknar OpenResty används och utvecklas Knot Resolver.

Intressanta saker som gör Cloudflares resolver annorlunda

De avancerade funktionerna i DNS-resolver 1.1.1.1-tjänsten är:

- Fråga minimering RFC7816

- DNS-over-TLS (Transport Layer Security) RFC7858

- DoH DNS-over-HTTPS-protokoll

- RFC8198 "negativa" svar

Notera, Knot Resolvers ledande utvecklare Marek Vavruša har varit med i Cloudflares DNS-team i över två år.

Hur man gör resolver snabbare

Det finns många faktorer som påverkar resolverhastigheten. Först och främst är: Kan den svara från cachen? Där det är möjligt är tiden för att svara bara "tur och retur"-tiden för ett paket från klienten till resolvern.

När resolvern behöver ett svar från en myndighet blir det lite mer komplicerat eftersom resolvern måste hålla reda på DNS-hierarkin för att lösa domännamn, vilket innebär att den måste prata med flera betrodda servrar som börjar med domännamnet. ursprungsservern. Till exempel kommer en resolver i Buenos Aires, Argentina att ta längre tid att övervaka DNS-hierarkin än en resolver i Frankfurt, Tyskland eftersom den är nära betrodda servrar. För att lösa detta problem måste vi förfylla cachen, utanför bandet för vanliga namn, vilket innebär att när en faktisk fråga kommer in, kan svar hämtas från cachen mycket snabbare.

Ett problem med utskalningsnätverk är att cacheträfffrekvensen är omvänt proportionell mot antalet noder som är konfigurerade i varje datacenter . Om det bara finns en nod i närmaste datacenter kan du vara säker på att när du ställer samma fråga två gånger får du ett cachat svar andra gången. Men eftersom det finns hundratals noder i varje datacenter kan användare få olösta svar, vilket introducerar latens för varje begäran. En vanlig lösning är att placera en cache-lastbalanserare framför alla lösare, men detta blir en single-point-of-failure för hela systemet och Cloudflare gör det inte. Istället för att förlita sig på en centraliserad cache, använder DNS-resolver 1.1.1.1 en avancerad distribuerad cache.

Datapolicy

Cloudflare hävdar att de aldrig lagrar kunders IP-adresser och använder bara frågenamn för att förbättra DNS-resolverprestanda (som att fylla cacher baserat på populära domäner i en region och/eller efter suddighet).

Cloudflare kommer aldrig att lagra någon information i loggar som identifierar slutanvändaren, och alla dessa insamlade poster kommer att raderas inom 24 timmar. Företaget sa att det kommer att fortsätta följa sin integritetspolicy och se till att ingen användardata säljs till annonsörer eller används för att rikta in sig på konsumenter.

Hur man ställer in DNS-resolver 1.1.1.1

Quantrimang.com har ganska specifika instruktioner om hur man ställer in denna DNS på PC och mobil, om du är intresserad kan du följa den.

Några saker om DNS-resolveradressen

Cloudflare arbetade med APNIC och använde IPv4-adresserna 1.0.0.1 och 1.1.1.1 (alla var överens om att dessa adresser var lätta att komma ihåg). Utan år av forskning och testning skulle dessa platser inte ha kommit i produktion.

För IPv6 har företaget valt 2606:4700:4700::1111 och 2606:4700:4700::1001 för denna tjänst. Som ni vet är det inte lätt att få en IPv6-adress, men de valde en adress som bara använder siffror.

Men varför använda en adress som är lätt att komma ihåg? Vad är speciellt med denna offentliga resolver? Det första du ska göra i den här processen är var du ska placera dessa siffror. De behöver ett nummer som kan anges i vilken dator som helst eller kopplas till enheten som användaren använder för att hitta lösningstjänsten.

Vem som helst på Internet kan använda denna offentliga resolver, och du kan se hur det går till genom att gå till https://1.1.1.1/ och klicka på KOMMA IGÅNG .

Varför tillkännage lanseringen av DNS-resolver i april?

För de flesta människor i världen är söndagen den 1 april 2018 (i USA kommer datumet att skrivas vara månaden före dagen efter den 4 januari 2018). Ser du 4 och 1? Det är därför Cloudflare meddelade denna dag, fyra nummer ett (1.1.1.1).