E-postsäkerhetsprotokoll är strukturer som skyddar användarnas e-post från yttre störningar. E-post behöver ytterligare säkerhetsprotokoll av en anledning: Simple Mail Transfer Protocol (SMTP) har ingen inbyggd säkerhet. Chockerande nyheter, eller hur?

Många säkerhetsprotokoll fungerar med SMTP. Här är dessa protokoll och hur de skyddar din e-post.

Lär dig mer om e-postsäkerhetsprotokoll

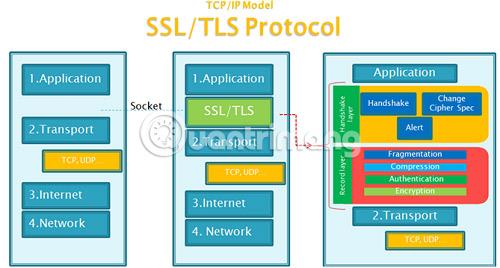

1. Hur SSL/TLS håller e-post säker

Secure Sockets Layer (SSL) och dess efterföljare, Transport Layer Security (TLS), är de mest populära e-postsäkerhetsprotokollen för att skydda e-post när den färdas över Internet.

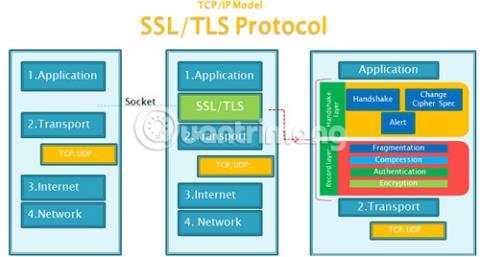

SSL och TLS är applikationslagerprotokoll. I Internetkommunikationsnätverk standardiserar applikationslagret kommunikation för slutanvändartjänster. I det här fallet tillhandahåller applikationslagret ett säkerhetsramverk (en uppsättning regler) som fungerar med SMTP (även applikationslagerprotokollet) för att säkra användarens e-postkommunikation.

Den här delen av artikeln kommer bara att diskutera TLS eftersom dess föregångare, SSL, har fasats ut sedan 2015.

TLS ger ytterligare integritet och säkerhet för "kommunikation" med datorprogram. I det här fallet tillhandahåller TLS säkerhet för SMTP.

När användarens e-postprogram skickar och tar emot meddelanden använder den Transmission Control Protocol (TCP - en del av transportlagret och e-postklienten använder det för att ansluta till e-postservern) för att initiera "handskakningen" med e-postservern.

En handskakning är en serie steg där e-postklienten och e-postservern bekräftar säkerhets- och krypteringsinställningarna och sedan påbörjar e-postöverföring. På en grundläggande nivå fungerar handslag enligt följande:

1. Klienten skickar "hej"-meddelandet, krypteringstyper och kompatibla TLS-versioner till e-postservern (e-postservern).

2. Servern svarar med det digitala TLS-certifikatet och serverns offentliga krypteringsnyckel.

3. Klienten verifierar certifikatinformationen.

4. Klienten genererar en delad hemlig nyckel (även känd som Pre-Master Key) med hjälp av serverns publika nyckel och skickar den till servern.

5. Servern dekrypterar den hemliga delade nyckeln.

6. Vid det här laget kan klienten och servern använda den hemliga delade nyckeln för att kryptera dataöverföringen, i detta fall användarens e-post.

TLS är viktigt eftersom majoriteten av e-postservrar och e-postklienter använder det för att tillhandahålla en grundläggande krypteringsnivå för användarnas e-post.

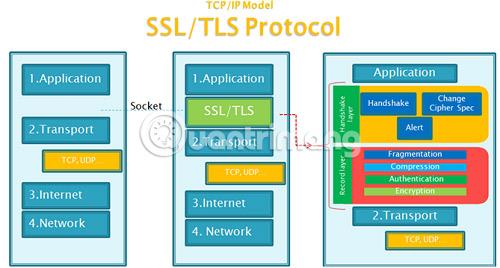

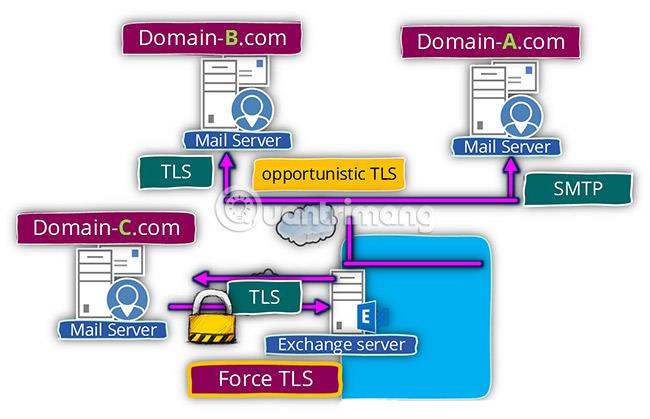

Opportunistisk TLS och Forcerad TLS

Opportunistisk TLS är ett protokollkommando som informerar e-postservern om att e-postklienten vill förvandla en befintlig anslutning till en säker TLS-anslutning.

Ibland kommer en användares e-postklient att använda en vanlig textanslutning istället för att följa ovanstående handskakningsprocess för att skapa en säker anslutning. Opportunistisk TLS kommer att försöka initiera en TLS-handskakning för att skapa "tunneln". Men om handskakningen misslyckas kommer Opportunistic TLS att falla tillbaka till vanlig textanslutningen och skicka e-postmeddelandet utan kryptering.

Forcerad TLS är en protokollkonfiguration som tvingar alla e-posttransaktioner att använda den säkra TLS-standarden. Om e-postmeddelandet inte kan komma från e-postklienten till e-postservern och sedan till e-postmottagaren kommer meddelandet inte att levereras.

2. Digitalt certifikat

Digital Certificate är ett krypteringsverktyg som kan användas för att kryptografiskt säkra e-postmeddelanden. Digitalt certifikat är en typ av offentlig nyckelkryptering.

Autentisering låter människor skicka e-postmeddelanden till dig som är krypterade med förutbestämda offentliga krypteringsnycklar, samt kryptera meddelanden som du skickar till andra. Det digitala certifikatet fungerar sedan som ett pass, bundet till en onlineidentitet och dess primära användning är att autentisera den identiteten.

Genom att ha ett digitalt certifikat är den publika nyckeln tillgänglig för alla som vill skicka krypterade meddelanden till dig. De krypterar sitt dokument med din offentliga nyckel och du dekrypterar det med din privata nyckel.

Digitala certifikat kan användas av privatpersoner, företag, statliga organisationer, e-postservrar och nästan alla andra digitala enheter för att autentisera identiteter online.

3. Förhindra domänförfalskning med Sender Policy Framework

Sender Policy Framework (SPF) är ett autentiseringsprotokoll som teoretiskt skyddar mot domänförfalskning.

SPF introducerar ytterligare säkerhetskontroller som gör att servern kan avgöra om meddelanden kommer från domänen eller om någon använder domänen för att dölja sin sanna identitet. En domän är en del av Internet med ett unikt namn. Till exempel är Quantrimang.com en domän.

Hackare och spammare döljer ofta sina domäner när de försöker penetrera systemet eller lura användare, eftersom det från domänen är möjligt att spåra plats och ägare eller åtminstone se om domänen finns på listan.svart nej. Genom att maskera ett skadligt e-postmeddelande som en "hälsosam" aktiv domän är det mycket troligt att användare inte blir misstänksamma när de klickar eller öppnar en skadlig bilaga.

Sender Policy Framework har tre kärnelement: ramverket, autentiseringsmetoder och specialiserade e-postrubriker som förmedlar information.

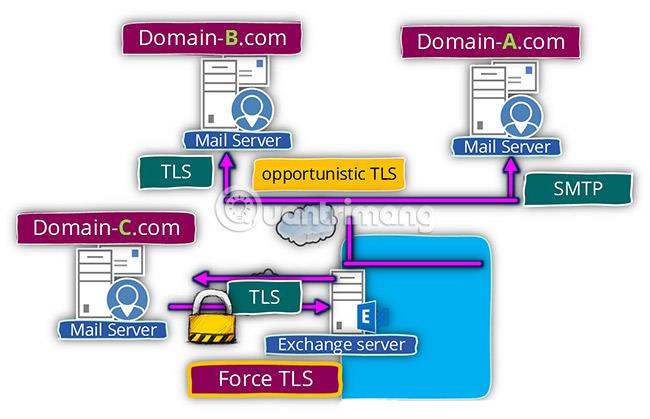

4. Hur DKIM håller e-post säkra

DomainKeys Identified Mail (DKIM) är ett anti-manipuleringsprotokoll som säkerställer att skickade meddelanden är säkra under överföring. DKIM använder digitala signaturer för att kontrollera att e-postmeddelanden skickats av specifika domäner. Dessutom kontrollerar den också om domänen tillåter att skicka e-post. DKIM är en förlängning av SPF.

I praktiken gör DKIM det lättare att utveckla "svarta listor" och "vitlistor."

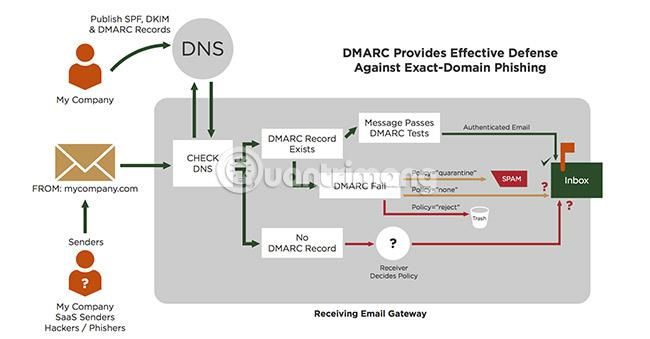

5. Vad är DMARC?

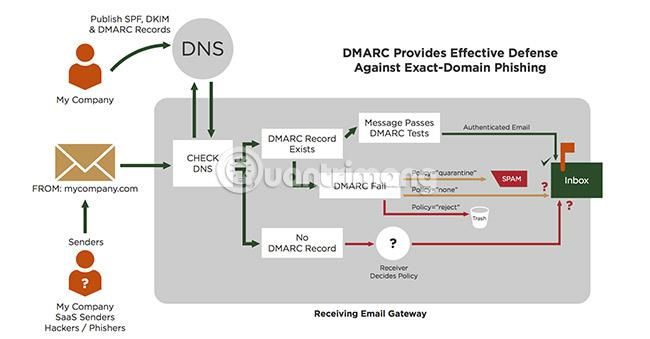

Nästa e-postsäkerhetsprotokoll är Domain-Based Message Authentication, Reporting & Conformance (DMARC). DMARC är ett autentiseringssystem som validerar SPF- och DKIM-standarder för att skydda mot bedrägliga handlingar som härrör från en domän. DMARC är en viktig funktion i kampen mot domänspoofing. Den relativt låga adoptionsfrekvensen betyder dock att förfalskning fortfarande är utbredd.

DMARC fungerar genom att förhindra rubrikförfalskning från användarens adress. Den gör detta genom att:

- Matcha domännamnet "header from" med domännamnet "envelope from". "Envelope from"-domänen identifieras under SPF-testning.

- Matcha domännamnet "kuvert från" med "d= domännamn" som finns i DKIM-signaturen.

DMARC instruerar en e-postleverantör hur man hanterar inkommande e-post. Om e-postmeddelandet inte uppfyller SPF-testnings- och DKIM-autentiseringsstandarderna kommer det att avvisas. DMARC är en teknik som tillåter domäner av alla storlekar att skydda sina domännamn från spoofing.

6. End-to-end-kryptering med S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) är ett långvarigt end-to-end-krypteringsprotokoll. S/MIME kodar e-postinnehållet innan det skickas, exklusive avsändaren, mottagaren eller andra delar av e-posthuvudet. Endast mottagaren kan dekryptera avsändarens meddelande.

S/MIME implementeras av e-postklienter men kräver ett digitalt certifikat. De flesta moderna e-postklienter stöder S/MIME, men användare måste fortfarande leta efter specifikt stöd för sin applikation och e-postleverantör.

7. Vad är PGP/OpenPGP?

Pretty Good Privacy (PGP) är ett annat långvarigt end-to-end-krypteringsprotokoll. Det är dock mer sannolikt att användare har stött på och använt dess motsvarighet med öppen källkod, OpenPGP.

OpenPGP är öppen källkodsversion av PGP-krypteringsprotokollet. Den får regelbundna uppdateringar och användare hittar den i många moderna applikationer och tjänster. Liksom S/MIME kan tredje part fortfarande komma åt e-postmetadata, såsom e-postavsändare och mottagareinformation.

Användare kan lägga till OpenPGP till sin e-postsäkerhetskonfiguration med ett av följande program:

- Windows: Windows-användare bör överväga Gpg4Win.org.

- macOS: macOS-användare bör kolla in Gpgtools.org.

- Linux: Linux-användare bör välja GnuPG.org.

- Android: Android-användare bör kolla in OpenKeychain.org.

- iOS: iOS-användare bör välja PGP Everywhere. (pgpeverywhere.com)

Implementeringen av OpenPGP i varje program är något annorlunda. Varje program har en annan utvecklare som ställer in OpenPGP-protokollet för att använda e-postkryptering. Det är dock alla pålitliga krypteringsprogram som användare kan lita på med sina data.

OpenPGP är ett av de enklaste sätten att lägga till kryptering på en mängd olika plattformar.

E-postsäkerhetsprotokoll är extremt viktiga eftersom de lägger till ett lager av säkerhet till användarnas e-postmeddelanden. I grund och botten är e-post sårbart för attacker. SMTP har ingen inbyggd säkerhet och att skicka e-post i vanlig text (dvs utan något skydd och alla som avlyssnar det kan läsa innehållet) är mycket riskabelt, särskilt om det innehåller känslig information.

Hoppas du hittar rätt val!

Se mer: