IPSec, förkortning för Internet Protocol Security, är en uppsättning kryptografiska protokoll som skyddar datatrafik över Internet Protocol (IP)-nätverk.

IP-nätverk – inklusive World Wide Web – saknar kryptering och integritetsskydd. IPSec VPN åtgärdar denna svaghet genom att tillhandahålla ett ramverk för krypterad och privat kommunikation på webben.

Här är en närmare titt på IPSec och hur det fungerar med VPN-tunnlar för att skydda data över osäkra nätverk.

En kort historik om IPSec

När Internetprotokollet utvecklades i början av 80-talet var säkerheten inte högprioriterad. Men eftersom antalet internetanvändare fortsätter att växa, ökar också behovet av hög säkerhet.

För att möta detta behov sponsrade National Security Agency utvecklingen av säkerhetsprotokoll i mitten av 80-talet, under programmet Secure Data Network Systems. Detta ledde till utvecklingen av Layer 3 Security Protocol och så småningom Network Layer Security Protocol. Många ingenjörer arbetade med detta projekt under hela 90-talet och IPSec växte ur dessa ansträngningar. IPSec är nu en öppen källkodsstandard och är en del av IPv4.

Hur IPSec fungerar

IPSec arbetar med VPN-tunnlar för att upprätta privata tvåvägsanslutningar mellan enheter

När två datorer upprättar en VPN- anslutning måste de komma överens om en uppsättning säkerhetsprotokoll och krypteringsalgoritmer, och utbyta kryptografiska nycklar för att låsa upp och visa krypterad data.

Det är här IPSec kommer in i bilden. IPSec arbetar med VPN-tunnlar för att upprätta privata tvåvägsanslutningar mellan enheter. IPSec är inte ett enda protokoll; istället är det en komplett uppsättning protokoll och standarder som samverkar för att säkerställa konfidentialitet, integritet och autenticitet hos Internetdatapaket som passerar genom en VPN-tunnel.

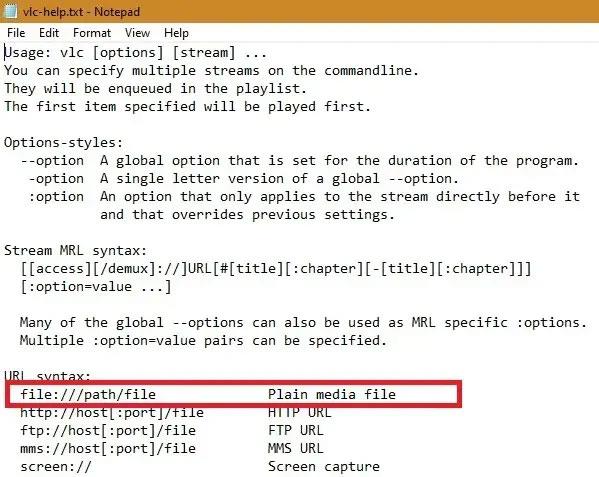

Så här skapar IPSec en säker VPN-tunnel:

- IPSec autentiserar data för att säkerställa paketintegritet under överföring.

- IPSec krypterar internettrafik genom VPN-tunnlar så att data inte kan ses.

- IPSec skyddar data från Replay Attacks, vilket kan leda till obehöriga inloggningar.

- IPSec tillåter säkert utbyte av kryptografiskt nyckel mellan datorer.

- IPSec tillhandahåller två säkerhetslägen: Tunnel och Transport.

IPSec VPN skyddar data som överförs från värd till värd, nätverk till nätverk, värd till nätverk och gateway till gateway (kallas tunnelläge, när hela IP-paketet är krypterat och autentiserat).

IPSec-protokoll och stödjande komponenter

IPSec-standarden är uppdelad i flera kärnprotokoll och stödkomponenter.

Core IPSec-protokoll

- IPSec Authentication Header (AH) : Detta protokoll skyddar IP-adresserna för datorer som deltar i datautbytesprocessen, för att säkerställa att databitar inte går förlorade, ändras eller skadas under processen. AH verifierar också att personen som skickar data verkligen har skickat den, vilket skyddar tunneln från intrång av obehöriga användare.

- Encapsulating Security Payload (ESP) : ESP-protokollet tillhandahåller krypteringsdelen av IPSec, vilket säkerställer säkerheten för datatrafik mellan enheter. ESP krypterar datapaket/nyttolast, autentiserar nyttolasten och dess ursprung inom IPSec-protokollsviten. Detta protokoll förvränger effektivt internettrafiken, så att alla som tittar in i tunneln inte kan se något i den.

ESP både krypterar och autentiserar data, medan AH endast autentiserar data.

Komponenter som stöder IPSec

- Säkerhetsföreningar (SA) : Säkerhetsföreningar och policyer upprättar olika säkerhetsavtal, som används i utbyten. Dessa avtal kan bestämma vilken typ av kryptering och hashalgoritm som ska användas. Dessa policyer är ofta flexibla, vilket gör att enheter kan bestämma hur de vill hantera saker.

- Internet Key Exchange (IKE) : För att kryptering ska fungera måste datorerna som deltar i utbytet av privat kommunikation dela en krypteringsnyckel. IKE tillåter två datorer att säkert utbyta och dela krypteringsnycklar när en VPN-anslutning upprättas.

- Kryptering och hashalgoritmer : Kryptografiska nycklar fungerar med hashvärden, genererade med en hashalgoritm. AH och ESP är mycket generella, de anger inte en specifik kodningstyp. Men IPsec använder ofta Message Digest 5 eller Secure Hash Algorithm 1 för kryptering.

- Skydd mot återspelsattacker : IPSec innehåller också standarder för att förhindra uppspelning av datapaket som är en del av en framgångsrik inloggningsprocess. Denna standard förhindrar hackare från att använda uppspelad information för att själva kopiera inloggningsinformation.

IPSec är en komplett VPN-protokolllösning och kan även fungera som ett krypteringsprotokoll i L2TP och IKEv2.

Tunneldriftsätt: Tunnel och Transport

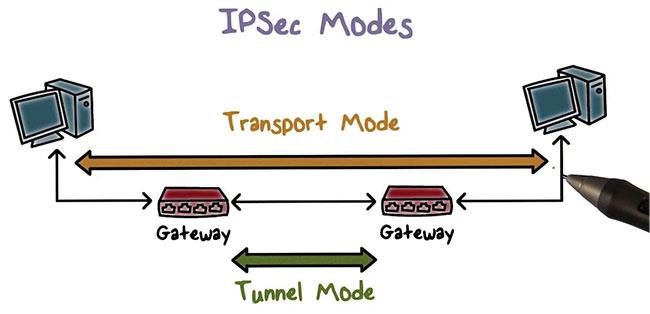

IPSec skickar data med tunnel- eller transportläge

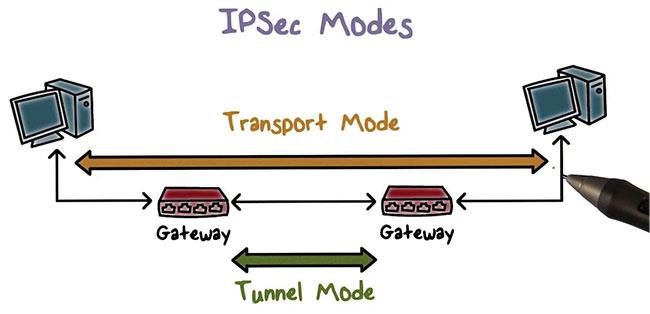

IPSec skickar data med tunnel- eller transportläge. Dessa lägen är nära relaterade till typen av protokoll som används, AH eller ESP.

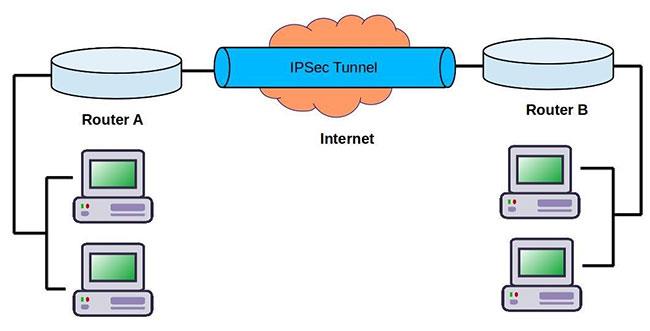

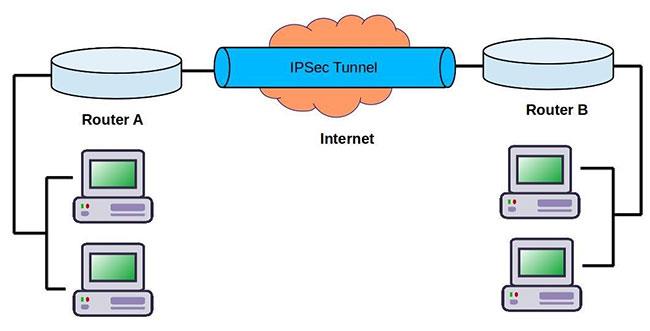

- Tunnelläge : I tunnelläge är hela paketet skyddat. IPSec lindar datapaketet i ett nytt paket, krypterar det och lägger till ett nytt IP-huvud. Det används ofta i VPN-inställningar från plats till plats.

- Transportläge : I transportläge finns den ursprungliga IP-huvudet kvar och är inte krypterad. Endast nyttolasten och ESP-trailern är krypterade. Transportläge används ofta i klient-till-plats VPN-inställningar.

För VPN:er är den vanligaste IPSec-konfigurationen du kommer att se ESP med autentisering i tunnelläge. Den här strukturen hjälper internettrafiken att röra sig säkert och anonymt inuti VPN-tunneln över osäkra nätverk.

Så vad är skillnaden mellan tunnel- och transportläge i IPsec?

Tunnelläge i IPsec används mellan två dedikerade routrar, där varje router fungerar som ena änden av en virtuell "tunnel" genom det offentliga nätverket. I tunnelläge innehåller den initiala IP-huvudet slutdestinationen för det krypterade paketet, tillsammans med paketets nyttolast. För att låta mellanroutrar veta var de ska vidarebefordra paket lägger IPsec till en ny IP-header. I varje ände av tunneln avkodar routrar IP-huvuden för att leverera paket till sin destination.

I transportläge är nyttolasten för varje paket krypterad, men den initiala IP-huvudet är det inte. Därför kan mellanliggande routrar se slutdestinationen för varje paket – om inte ett separat tunnelprotokoll (som GRE) används.

Vilken port använder IPsec?

En nätverksport är den virtuella platsen där data går in i datorn. Portar är hur datorn håller reda på olika processer och anslutningar. Om data går till en viss port vet datorns operativsystem vilken process den tillhör. IPsec använder vanligtvis port 500.

Hur påverkar IPsec MSS och MTU?

MSS och MTU är två mätningar av paketstorlek. Paket kan bara nå en viss storlek (i byte) innan datorer, routrar och switchar inte kan bearbeta dem. MSS mäter nyttolaststorleken för varje paket, medan MTU mäter hela paketet, inklusive rubriker. Paket som överskrider nätverkets MTU kan fragmenteras, det vill säga delas upp i mindre paket och sedan sättas ihop igen. Paket som överskrider MSS släpps helt enkelt.

IPsec-protokollet lägger till ett antal rubriker och trailers till paket, som alla tar upp några byte. För nätverk som använder IPsec måste MSS och MTU justeras i enlighet med detta, annars kommer paketen att bli fragmenterade och något försenade. Vanligtvis är MTU för ett nätverk 1 500 byte. Det normala IP-huvudet är 20 byte långt och TCP-huvudet är också 20 byte långt, vilket innebär att varje paket kan innehålla 1 460 byte nyttolast. Däremot lägger IPsec till en autentiseringshuvud, ESP-huvud och relaterade trailers. De lägger till 50 - 60 byte till ett paket eller mer.