En datormask är en typ av skadlig programvara vars primära funktion är att infektera andra datorer samtidigt som den förblir aktiv på de infekterade systemen.

En datormask är självreplikerande skadlig programvara som sprids till oinfekterade datorer. Maskar använder ofta automatiserade och osynliga för användarnas delar av operativsystemet. Vanligtvis märks maskar bara när deras okontrollerade replikering förbrukar systemresurser, saktar ner eller stoppar andra uppgifter.

Hur sprids datormaskar?

Datormaskar sprids utan användarinteraktion. Allt som behövs är att datormasken blir aktiv på det infekterade systemet. Innan nätverk användes allmänt spreds datormaskar via infekterade lagringsmedier, såsom disketter, som, när de monterades på systemet, skulle infektera andra anslutna lagringsenheter med systemet. USB är fortfarande en populär vektor för datormaskar.

Datormaskar replikerar sig själva för att spridas till oinfekterade datorer

Hur datormaskar fungerar

Datormaskar förlitar sig ofta på att aktiviteter och sårbarheter i nätverksprotokoll sprids. Till exempel utnyttjade WannaCry ransomware -masken en sårbarhet i den första versionen av Server Message Block (SMBv1) resursdelningsprotokoll implementerat i Windows operativsystem. När den är aktiv på en nyligen infekterad dator, börjar den skadliga WannaCry en sökning online efter nya potentiella offer: System som svarar på SMBv1-förfrågningar från masken. Maskar kan fortsätta spridas inom en organisation på detta sätt. När en bring-your-own-device (BYOD) är infekterad kan masken spridas till andra nätverk, vilket ger hackare större åtkomst.

E-postmaskar fungerar genom att generera och skicka utgående e-post till alla adresser i en användares kontaktlista. Meddelanden innehåller en skadlig körbar fil som infekterar det nya systemet när mottagaren öppnar det. Framgångsrika e-postmaskar innehåller ofta sociala ingenjörsmetoder för att uppmana användare att öppna bilagor.

Stuxnet, en av de mest ökända datormaskarna hittills, inkluderar en maskkomponent som sprider skadlig programvara genom delning av infekterade USB-enheter, såväl som skadlig programvara som riktar sig till systemövervakning och datainsamling (SCADA), används ofta i industriella miljöer, inklusive elverk, vattenverk, avloppsreningsverk och många andra. Rena datormaskar sprider sig från infekterade system till oinfekterade system, så det är svårt att minimera risken för skador från sådana datormaskar.

Ett infekterat system kan bli otillgängligt eller opålitligt på grund av maskutbredning, medan datormaskar också är kända för att störa nätverk genom mättnad av nätverkslänkar med skadlig trafik.

Typer av datormaskar

Det finns flera typer av skadliga datormaskar:

Ett datavirus eller maskhybrid är en bit skadlig kod som sprider sig som en mask, men den modifierar också programkoden som ett virus – eller bär på någon typ av skadlig nyttolast, som ett virus, ransomware eller någon annan typ av skadlig kod.

Worm bots kan användas för att infektera datorer och förvandla dem till zombies eller bots, med avsikten att använda dem i koordinerade attacker genom botnät .

IM-masken sprider sig genom snabbmeddelandetjänster och utnyttjar tillgången till kontaktlistor på offerdatorer.

E-postmaskar distribueras ofta som skadliga körbara filer bifogade till vad som verkar vara vanliga e-postmeddelanden.

Maskfildelning : Även om streaming blir den dominerande metoden föredrar många människor fortfarande att hämta musik, filmer och TV-program via peer-to-peer fildelningsnätverk. Eftersom dessa fildelningsnätverk verkar i ett område där lagligheten inte respekteras är de till stor del oreglerade och därför är det lätt för hackare att bädda in maskar i filer med hög nedladdningsefterfrågan. När du laddar ner infekterade filer kommer masken att kopiera sig själv till din dator och fortsätta sitt arbete. Var försiktig nästa gång du vill undvika att betala för den heta nya filmen eller albumet.

Slutligen finns det en typ av datormask utformad för att spridas över nätverk i syfte att tillhandahålla patchar för kända säkerhetsbrister. Även om denna typ av mask har beskrivits och diskuterats i akademiska kretsar, har verkliga exempel ännu inte hittats, troligen på grund av dess potential att orsaka oönskad skada på oväntat känsliga system. Med sådan programvara är möjligheten att eliminera sårbarheter större . Under alla omständigheter kommer användningen av programvara som ändrar systemet utan tillstånd från systemägaren att utsätta utgivaren för olika straffrättsliga och civilrättsliga anklagelser.

Vad kan datormaskar göra?

När maskar först dyker upp har de inget annat mål än att föröka sig så brett som möjligt. Hackare skapade ursprungligen dessa maskar för sin egen nöje, för att visa upp sina färdigheter eller för att visa sårbarheter och svagheter i nuvarande operativsystem.

Dessa "rena maskar" kommer ofta att orsaka skada eller störningar - biverkningar av de avsedda processerna - även om de själva inte är designade för att göra dessa saker. Resurskrävande maskar kan sakta ner eller till och med krascha en värddator genom att förbruka för mycket processorkraft, medan andra maskar täpper till nätverk genom att pressa bandbreddskraven till extrema nivåer när de sprids.

Tyvärr, så småningom, insåg hackare snart att maskar kunde användas som ytterligare mekanismer för leverans av skadlig programvara. I dessa fall kallas tilläggskoden som genereras av masken dess "nyttolast". En vanlig strategi är att utrusta maskar med en nyttolast som öppnar en "bakdörr" på infekterade maskiner, vilket gör att cyberkriminella kan återvända senare för att ta kontroll över systemet. Andra nyttolaster kan samla in känsliga personuppgifter, installera ransomware eller förvandla måldatorer till "zombies" för användning i botnätsattacker.

Datormaskarnas historia

Några av de mest destruktiva stammarna av skadlig programvara är datormaskar. Låt oss ta en titt på några exempel på de mest ökända datormaskarna:

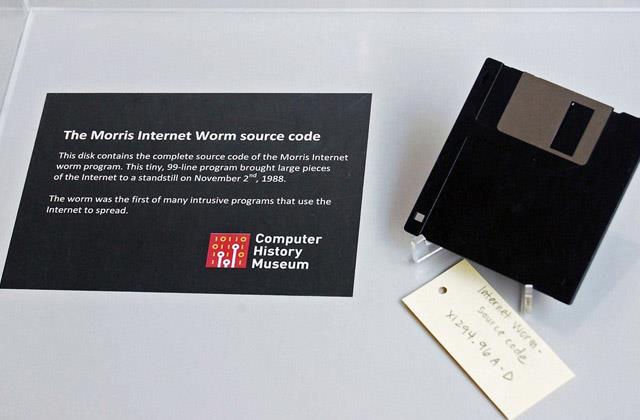

Worm Morris

Worm Morris har orsakat extremt allvarliga konsekvenser, även om utgångspunkten inte var med dåliga avsikter

Doktorand Robert Tappan Morris började datormaskarnas era genom att lansera sin skapelse den 2 november 1988. Morris hade inte för avsikt att hans mask skulle orsaka någon verklig skada. Men på grund av hur koden skrevs kunde denna mask infektera många servrar många gånger.

Morris allvarliga försumlighet ledde till en rad datoravbrott, vilket gjorde att en betydande del av Internet vid den tiden blev oanvändbart tills masken togs bort från infekterade maskiner. Konsekvenserna av skador orsakade av denna mask beräknas variera från hundratusentals till miljontals dollar. Morris blev också den första personen som dömdes enligt United States Computer Fraud and Abuse Act från 1986.

JAG ÄLSKAR DIG

Worm ILOVEYOU dök upp på Filippinerna i början av 2000, och spred sig sedan snabbt över världen och orsakade allvarliga konsekvenser.

Namnet efter e-postmeddelandet som den spred dök masken ILOVEYOU upp i Filippinerna i början av 2000, innan den snabbt spred sig över världen. I motsats till Morris-masken är ILOVEYOU en skadlig mask utformad för att slumpmässigt skriva över filer på offrets dator.

Efter att ha saboterat servern mailade ILOVEYOU kopior av sig själv via Microsoft Outlook till alla kontakter i offrets Windows-adressbok. I slutändan orsakade ILOVEYOU miljarder dollar i skador över hela världen, vilket gör den till en av de mest ökända datormaskarna som någonsin setts.

SQL Slammers

SQL Slammers

2003 års SQL Slammer var en brutal internetmask som spred sig blixtsnabbt och infekterade cirka 75 000 offer på bara 10 minuter. SQL Slammer bröt sig loss från ILOVEYOUs e-posttaktik och spred sig genom att rikta in sig på en sårbarhet i Microsoft SQL Server för Windows 2000.

SQL Slammer genererade slumpmässigt IP-adresser och skickade sedan kopior av sig själv till datorer på dessa adresser. Om den mottagande datorn råkar köra en oparpad version av SQL Server som fortfarande har säkerhetsbrister, kommer SQL Slammer att kliva in direkt och börja arbeta. Det förvandlar infekterade datorer till botnät, som sedan används för att starta flera DDoS-attacker.

Även om den relevanta säkerhetskorrigeringen har varit tillgänglig sedan 2002, redan innan den skrämmande vågen av attacker den först dök upp, såg SQL Slammer en återupplivning 2016 och 2017.

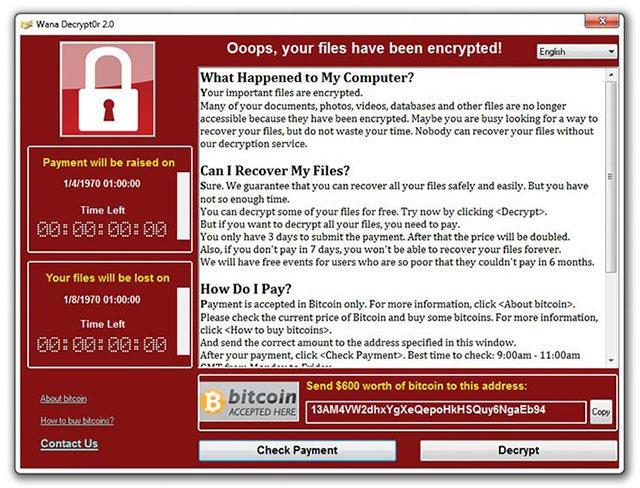

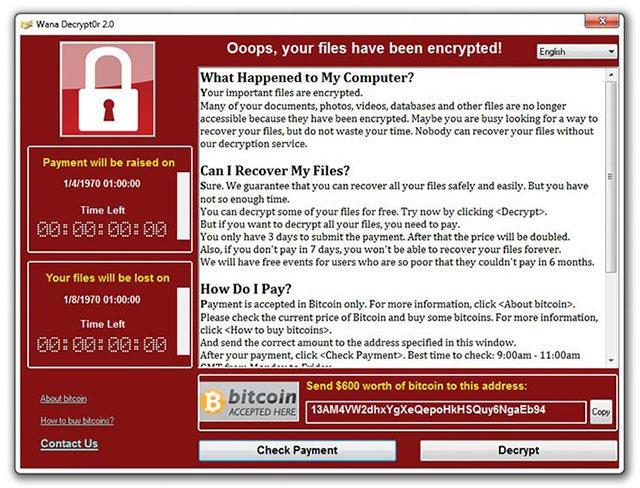

Vill gråta

Vill gråta

WannaCry är en nyare illustration av hur förödande maskar kan vara, även med moderna cybersäkerhetsverktyg. 2017 WannaCry Worm är också ett exempel på ransomware, eftersom den krypterar offrets filer och kräver en lösensumma för att återfå åtkomst. På bara en dag infiltrerade WannaCry 230 000 datorer i 150 länder, inklusive högprofilerade mål som Storbritanniens National Health Service och många andra statliga avdelningar, universitet och privata företag.

WannaCry använde EternalBlue för att rikta in sig på en säkerhetssårbarhet i Windows-versioner äldre än Windows 8. När den hittade en sårbar dator installerade den en kopia av sig själv. , börjar kryptera offrets filer och visar sedan ett lösenmeddelande när processen är klar.

Hur man identifierar datormaskar

Det finns flera kontrollampa tecken som indikerar närvaron av en datormask på din enhet. Även om maskar för det mesta fungerar tyst, kan deras aktiviteter leda till märkbara effekter för offren, även om masken inte avsiktligt gör något skadligt. Din dator kan vara infekterad med en mask om den har följande symtom:

Datorn går långsamt eller kraschar

Vissa maskar, som den klassiska Morris Worm som diskuterades ovan, kan konsumera så mycket av en dators resurser att det praktiskt taget inte finns några resurser kvar för normala funktioner. Om din dator plötsligt blir långsam eller inte svarar, eller till och med börjar krascha, kan det bero på en datormask.

Minnet töms snabbt

När en mask replikerar måste den lagra alla kopior av sig själv någonstans. Om det tillgängliga lagringsutrymmet på din dator verkar mycket mindre än vanligt, ta reda på vad som tar upp allt det utrymmet - boven kan vara en mask.

Datorn beter sig konstigt

Eftersom många maskar sprider sig genom att dra fördel av direktkontakt, leta efter alla skickade e-postmeddelanden eller meddelanden som du inte skickat själv. Ovanliga varningar, oförklarliga ändringar eller nya eller saknade filer kan också indikera en aktiv mask.

Kontakter frågar dig vad som händer

Du kanske missar skyltarna ovan och det är okej. Vi kan alla av misstag förbise saker. Men om du har fått ett snabbmeddelande eller e-postmask kan vissa kontakter fråga dig om konstiga meddelanden de fått från dig. Det är aldrig för sent att åtgärda ett maskangrepp, även om det redan har börjat sprida sig.

Hur man förhindrar datormaskar

Skydda dig mot datormaskinfektioner

Användare bör tillämpa bra nätverkssäkerhetsåtgärder för att skydda sig mot datormaskinfektioner. Åtgärder som hjälper till att förebygga risken för datormaskinfektioner inkluderar:

- Att hålla ditt operativsystem och alla andra programuppdateringar och patchar uppdaterade hjälper till att minimera risken för nyupptäckta sårbarheter.

- Att använda en brandvägg kommer att minska risken för att skadlig programvara kommer in i systemet.

- Att använda antivirusprogram hjälper till att förhindra att skadlig programvara körs.

- Var försiktig så att du inte klickar på bilagor, länkar i e-postmeddelanden eller andra meddelandeprogram som kan utsätta systemet för skadlig programvara.

- Kryptera filer för att skydda känslig data som lagras på datorer, servrar och mobila enheter

Även om vissa maskar är designade för att inte göra något mer än att sprida sig till nya system, är de flesta maskar relaterade till virus, rootkits eller annan skadlig kod.