I den tidigare artikeln lärde vi oss om XSS- fel (Cross Site Scripting) och det faktiska utnyttjandet av XSS Reflected. Det finns en annan typ av XSS som anses vara farligare: lagrad XSS.

Till skillnad från Reflected, som direkt attackerar ett fåtal offer som riktas mot hackare, riktar Stored XSS sig till fler offer. Detta fel uppstår när webbapplikationen inte noggrant kontrollerar indata innan den sparas i databasen (här använder jag detta koncept för att referera till databasen, filen eller andra områden som lagrar applikationsdata. webb).

Med Stored XSS-tekniken utnyttjar hackare den inte direkt utan måste göra det i minst 2 steg.

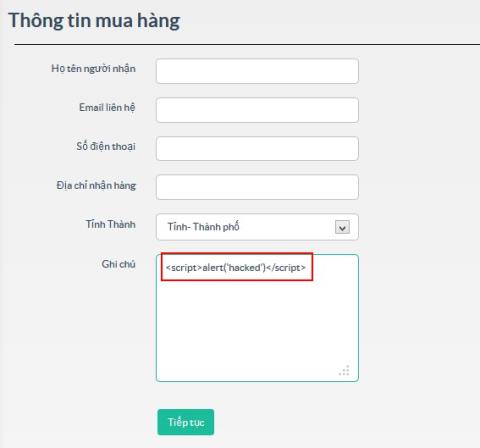

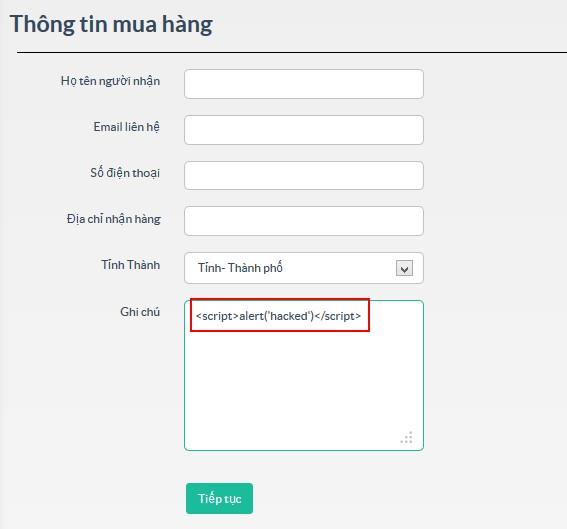

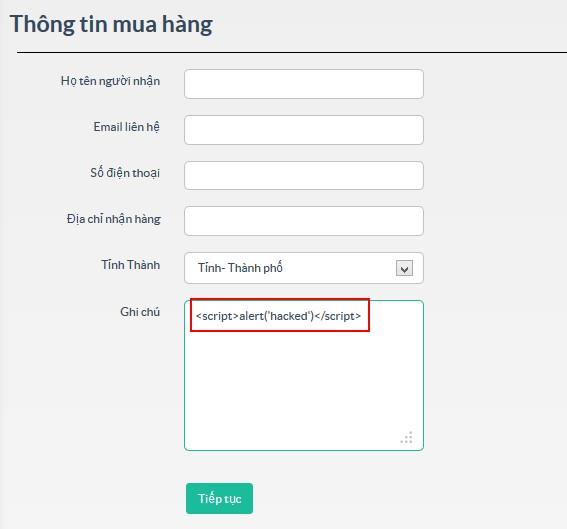

Först använder hackare ofiltrerade indatapunkter (formulär, inmatning, textområde...) för att infoga farlig kod i databasen.

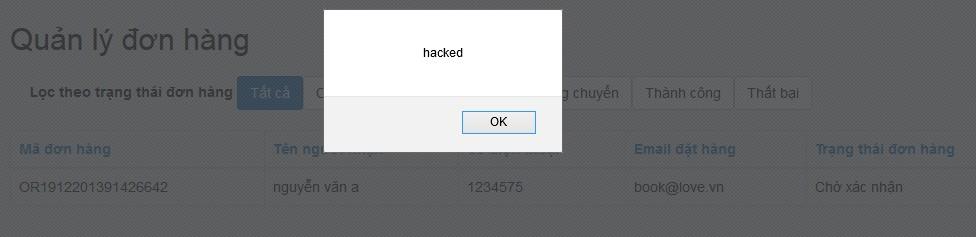

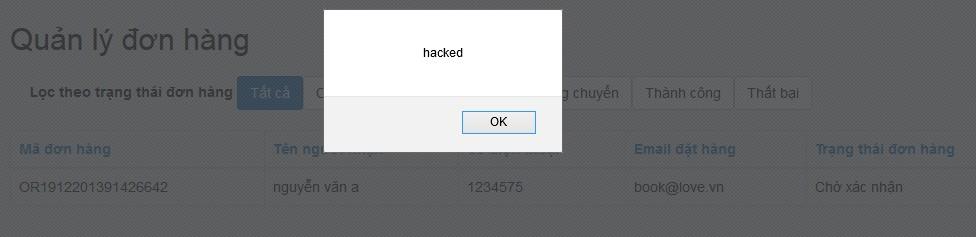

Därefter, när användaren kommer åt webbapplikationen och utför operationer relaterade till denna sparade data, kommer hackarens kod att köras i användarens webbläsare.

Vid det här laget verkar hackaren ha uppnått sitt mål. Av denna anledning kallas Stored XSS-tekniken även andra ordningens XSS.

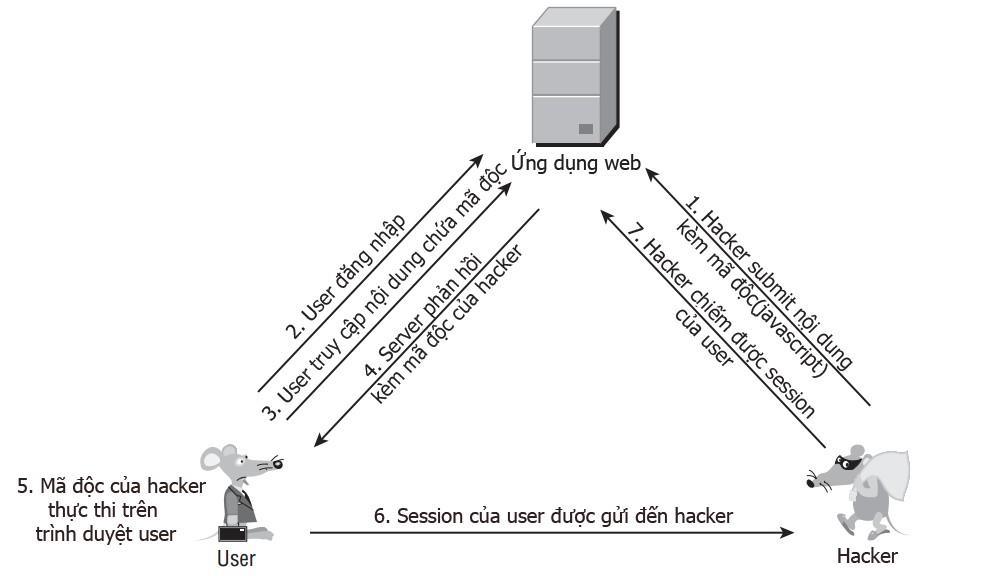

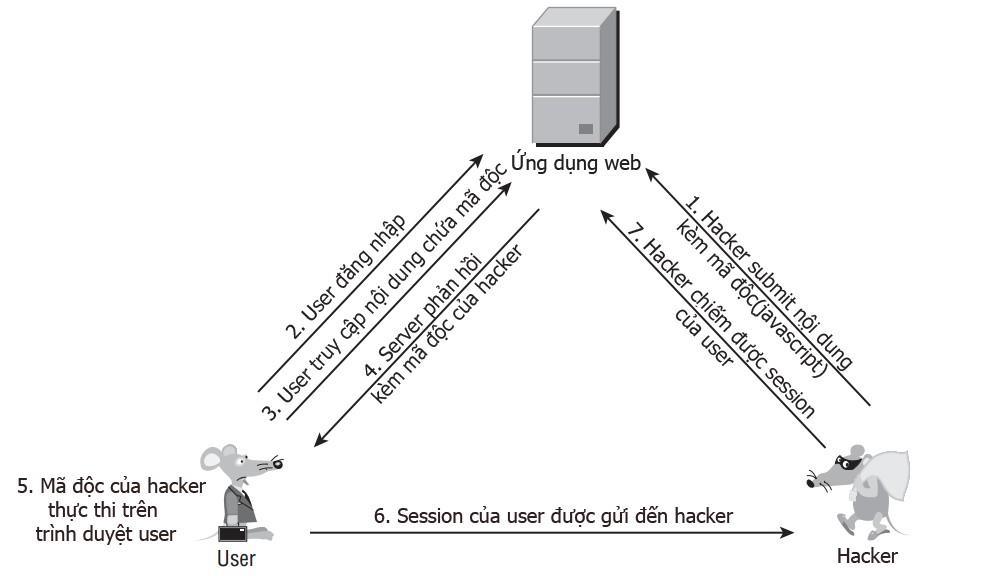

Exploateringsscenariot beskrivs enligt följande:

Reflected XSS och Stored XSS har två stora skillnader i attackprocessen.

- För det första, för att utnyttja Reflected XSS, måste hackaren lura offret att komma åt hans URL. När det gäller Stored XSS finns det inget behov av att göra detta. Efter att ha infogat den farliga koden i applikationens databas behöver hackaren bara vänta på att offret automatiskt kommer åt den. För offren är detta helt normalt eftersom de inte vet att uppgifterna de kommer åt har infekterats.

- För det andra kommer hackarens mål att vara lättare att uppnå om offret fortfarande befinner sig i webbapplikationens session vid tidpunkten för attacken. Med Reflected XSS kan en hackare övertyga eller lura offret att logga in och komma åt webbadressen han tillhandahåller för att exekvera skadlig kod. Men lagrad XSS är annorlunda, eftersom den skadliga koden har lagrats i webbdatabasen, så närhelst användaren kommer åt relaterade funktioner kommer den skadliga koden att exekveras, och med största sannolikhet kräver dessa funktioner autentisering. logga in först, så uppenbarligen under denna tid användaren är fortfarande i sessionen.

Av dessa saker kan man se att Stored XSS är mycket farligare än Reflected XSS, de berörda ämnena kan vara alla användare av den webbapplikationen. Och om offret har en administrativ roll finns det också risk för webbkapning.