Internet Key Exchange eller IKE är ett IPSec- baserat tunnelprotokoll som tillhandahåller en säker VPN-kommunikationskanal och definierar automatiska anslutnings- och autentiseringsmetoder för IPSec-säkra länkar enligt hur de är skyddade.

Den första versionen av protokollet (IKEv1) introducerades 1998 och den andra versionen (IKEv2) kom ut 7 år senare. Det finns ett antal skillnader mellan IKEv1 och IKEv2, varav den mest framträdande är IKEv2:s reducerade bandbreddskrav.

Detaljerad introduktion till IKEv2

Varför använda IKEv2?

- 256-bitars datakryptering

- Distribuera IPSec för säkerhet

- Stabil och konsekvent anslutning

- MOBIKE-stöd säkerställer bättre hastighet

IKEv2 använder autentisering av servercertifikat

säkerhet

IKEv2 använder servercertifikatautentisering, vilket innebär att den inte kommer att vidta några åtgärder förrän den har fastställt förfrågarens identitet. Detta misslyckas med de flesta man-in-the-middle- och DoS- attacker .

Pålitlighet

I den första versionen av protokollet, om du försökte byta till en annan Internetanslutning, till exempel från WiFi till mobilt Internet, med VPN aktiverat , skulle det avbryta VPN-anslutningen och kräva återanslutning.

Detta har vissa oönskade konsekvenser såsom minskad prestanda och att den tidigare IP-adressen ändras. Tack vare tillförlitlighetsmåtten i IKEv2 har detta problem övervunnits.

Dessutom implementerar IKEv2 MOBIKE-teknik, vilket gör att den kan användas av mobilanvändare och många andra. IKEv2 är också ett av få protokoll som stöder Blackberry-enheter.

Fart

IKEv2:s goda arkitektur och effektiva informationsutbytessystem ger bättre prestanda. Dessutom är dess anslutningshastigheter betydligt högre, särskilt på grund av den inbyggda NAT-traversal-funktionen som gör det mycket snabbare att kringgå brandväggar och upprätta anslutningar.

Funktioner och tekniska detaljer

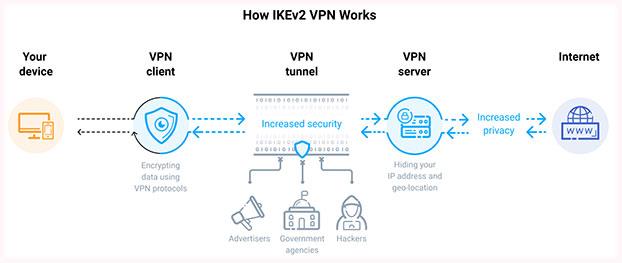

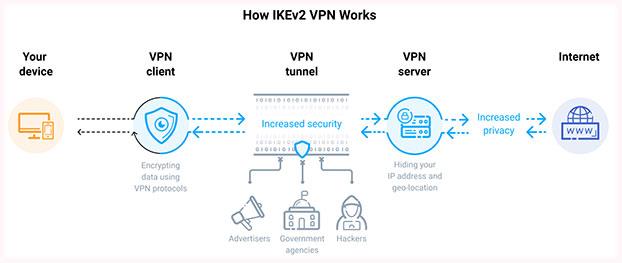

Målet med IKE är att skapa samma symmetriska nyckel för att kommunicera parter självständigt. Denna nyckel används för att kryptera och dekryptera vanliga IP-paket, som används för att överföra data mellan peer VPN. IKE bygger en VPN-tunnel genom att autentisera båda parter och nå en överenskommelse om kryptering och integritetsmetoder.

IKE är baserat på underliggande säkerhetsprotokoll, såsom Internet Security Association och Key Management Protocol (ISAKMP), A Versatile Secure Key Exchange Mechanism for internet (SKEME) och Oakley Key Deermination Protocol.

Hur IKEv2 fungerar

ISAKMP specificerar ett ramverk för autentisering och nyckelutbyte, men definierar dem inte. SKEME beskriver en flexibel nyckelutbytesteknik som ger snabba nyckeluppdateringsmöjligheter. Oakley tillåter autentiserade parter att utbyta nyckeldokument över en osäkrad anslutning, med hjälp av Diffie–Hellmans nyckelutbytesalgoritm. Denna metod ger en perfekt hemlig vidarebefordranmetod för nycklar, identitetsskydd och autentisering.

IKE-protokollet som använder UDP-port 500 är perfekt för nätverksapplikationer där upplevd latens är viktig, såsom spel och röst- och videokommunikation. Dessutom är protokollet associerat med Point-to-Point-protokoll (PPP). Detta gör IKE snabbare än PPTP och L2TP . Med stöd för AES- och Camellia-chiffer med 256-bitars nyckellängder anses IKE vara ett mycket säkert protokoll.

Fördelar och nackdelar med IKEv2-protokollet

Fördel

- Snabbare än PPTP och L2TP

- Stöder avancerade krypteringsmetoder

- Stabil vid byte av nätverk och återupprättande av VPN-anslutningar, när anslutningen tillfälligt bryts

- Ger utökat mobilstöd

- Enkel installation

Defekt

- Användning av UDP-port 500 kan blockeras av vissa brandväggar

- Inte lätt att applicera på serversidan

Se mer: