Sensornätverksarkitektur som används i Wireless Sensor Network (WSN) . Den kan användas på olika platser som skolor, sjukhus, byggnader, vägar etc. för olika applikationer som katastrofhantering, säkerhetshantering, krishantering etc. …

Typer av arkitektur i WSN

Det finns två typer av arkitektur som används i WSN: Layered Network Architecture och Clustered Architecture. De förklaras enligt följande.

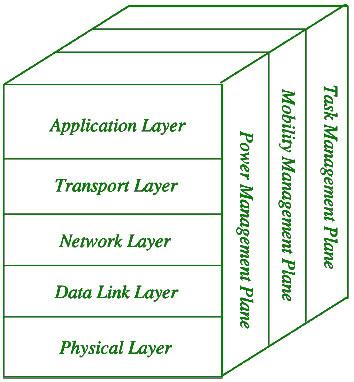

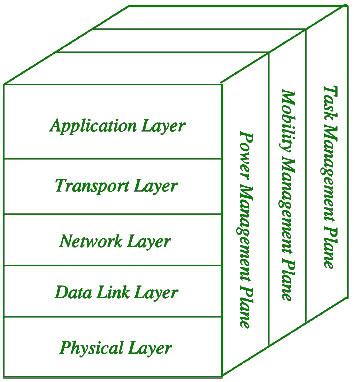

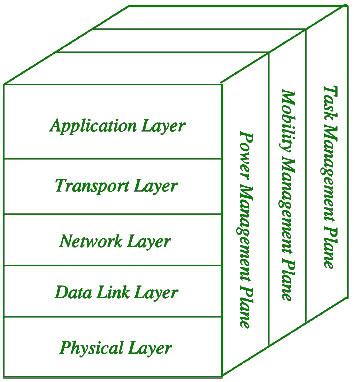

1. Skiktad nätverksarkitektur

Den skiktade nätverksarkitekturen använder flera hundra sensornoder och en kraftfull basstation. Nätverksnoder är organiserade i koncentriska lager.

Den består av 5 lager och 3 tvärlager.

De 5 lagren är:

- Appliceringsskikt

- Transportklass

- Nätverkslager

- Datalänkskikt

- Fysik klass

Tvärskikt inkluderar:

- Power Management Plane

- Mobility Management Plane (Mobility Management Plane)

- Task Management Plane

Den skiktade nätverksarkitekturen inkluderar 5 skikt och 3 tvärskikt

Fördelen med att använda en skiktad nätverksarkitektur är att varje nod endast är involverad i kortdistans, lågeffektöverföring till angränsande noder, på grund av lägre strömförbrukning jämfört med andra sensornätverksarkitekturer. Det är skalbart och mer feltolerant.

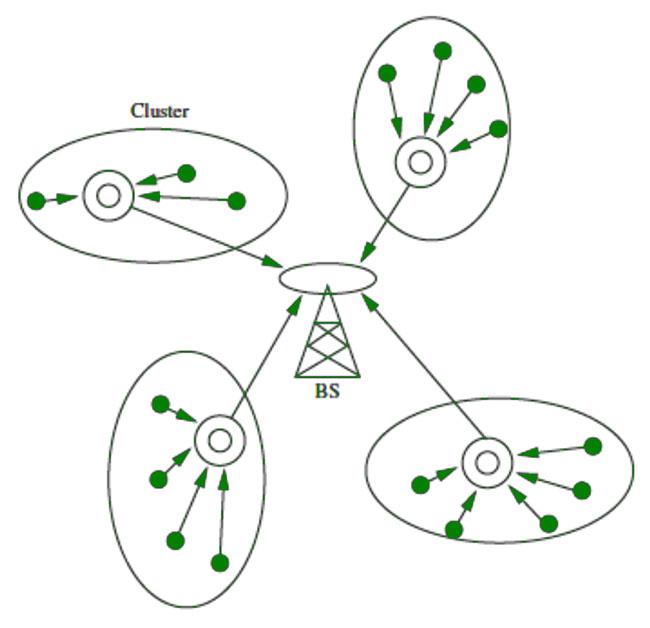

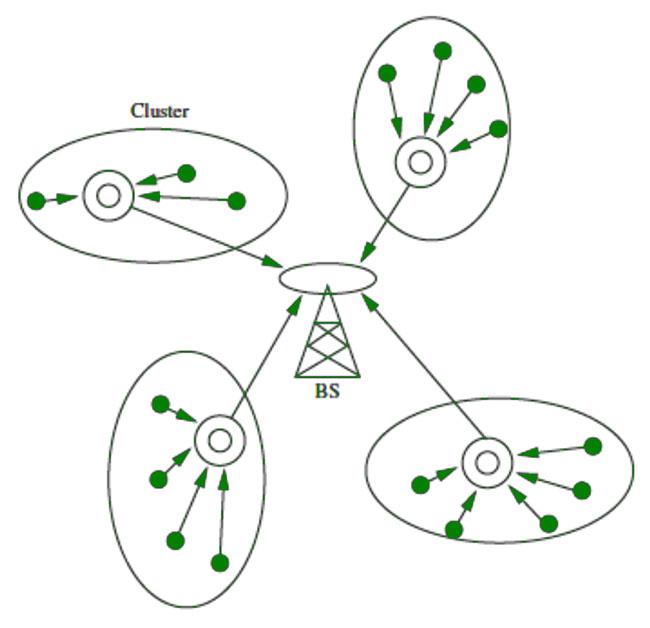

2. Klustrad nätverksarkitektur

I klustrad nätverksarkitektur kombineras sensornoder automatiskt till grupper som kallas kluster. Det är baserat på Leach Protocol som använder kluster. Leach Protocol står för Low Energy Adaptive Clustering Hierarchy.

Leach Protocol Egenskaper:

- Det är en hierarkisk klusterarkitektur i två nivåer.

- Det är en distribuerad algoritm som organiserar sensornoder i flera grupper som kallas kluster.

- Klusterhuvudnoderna i varje kluster bildas automatiskt och skapar ett schema för tidsdelad multipelåtkomst (TDMA).

- Den använder ett koncept som kallas energieffektiv Data Fusion.

Klustrad nätverksarkitektur

Klustrad nätverksarkitektur är ett mycket användbart sensornätverk på grund av egenskaperna hos Data Fusion. Inuti varje kluster kommunicerar varje nod med klusterhuvudet för att samla in information. Alla de bildade klustren delar den insamlade informationen med basstationen. Klusterbildning och val av klusterhuvud inom varje kluster är en oberoende och autonom distribuerad process.