Code Injection är en mycket vanlig teknik på Windows. Applikationer kommer att "injicera" sin egen kod i en annan pågående process för att ändra processens beteende. Denna teknik kan användas för bra eller dåliga syften, men hur som helst kan den orsaka oönskade problem. Antivirusprogram , till exempel antivirusprogram , injicerar kod i Chrome för att ändra dess beteende. Detta leder till att webbläsarproblem uppstår oftare.

Kodinjektion kallas också ofta för DLL-injektion eftersom de kodbitar som injiceras i andra processer vanligtvis är i form av DLL-filer - Dynamic Link Library. Emellertid kan applikationer ibland också injicera andra typer av kod som inte är i form av DLL-filer i en annan process.

Vad används Code Injection för?

Code Injection används för att utföra alla tricks och funktioner på Windows. Code Injection används av både legitim programvara och skadlig programvara, till exempel:

- Antivirusprogram infogar ofta skript i webbläsare och använder dem för att övervaka nätverkstrafik och blockera farligt webbinnehåll.

- Skadliga program kan lägga till kod i din webbläsare för att spåra din webbhistorik och information, och sedan stjäla skyddad information som lösenord, kreditkortsnummer och ändringar installerad i din webbläsare.

- Stardocks WindowBlinds , injicerar kod för att ändra hur fönster öppnas.

- Stardocks Fences injicerar kod för att ändra hur Windows fungerar.

- AutoHotkey infogar koder så att du kan skapa skript och tilldela systemomfattande snabbtangenter.

- Grafikdrivrutiner som NVIDIAs skickar DLL-filer för att utföra en mängd olika grafikrelaterade uppgifter.

- Vissa program injicerar DLL-filer för att lägga till ytterligare alternativ till ett program.

- PC-spelfusk injicerar ofta kod i spel för att modifiera deras egenskaper, vilket ger fuskarna en orättvis fördel gentemot andra spelare.

Är Code Injection dåligt?

Denna teknik används ständigt av många olika applikationer på Windows. Det är verkligen unikt för att utföra en mängd olika uppgifter. Jämfört med en modern mobil operativsystemplattform som Apples iOS eller Googles Android, är Windows mycket kraftfullare eftersom det erbjuder denna flexibilitet för utvecklare.

Naturligtvis finns det också vissa faror inblandade. Kodinjektion kan orsaka problem och fel i applikationen. Google säger att Windows-användare som inkluderar programvara som injicerar kod i Chrome är 15 % mer benägna att stöta på fel i Chrome än vanligt, och det är därför Google arbetar för att förhindra kodinjektion.

Microsoft tillhandahåller till och med instruktioner så att användare kan kontrollera om DLL-filer från tredje part läses in i Microsoft Outlook eftersom dessa filer kommer att orsaka många problem i Outlook.

En Microsoft-anställd berättade om detta problem på en blogg 2004:

DLL-filer som injiceras i andra applikationer är aldrig säkra, eftersom koden olagligt kommer in i en process som inte designades, byggdes eller testades av författaren till den processen. Du riskerar att stöta på synkroniserings- eller resursproblem som du aldrig har stött på förut, annars kommer dessa filer att förvärra befintliga problem i programmet.

Med andra ord är Code Injection ett olagligt hack. Kodinjektion är dock bara en vanlig teknik som finns på Windows-applikationsplattformen idag. Den används kontinuerligt i bakgrunden i Windows på din PC.

Hur man kontrollerar DLL-filer som har injicerats i programmet.

Du kan kontrollera Code Injection på ditt system med hjälp av Microsofts Process Explorer-applikation. I grund och botten är denna applikation en förbättrad version av Task Manager utökad med nödvändiga ytterligare funktioner.

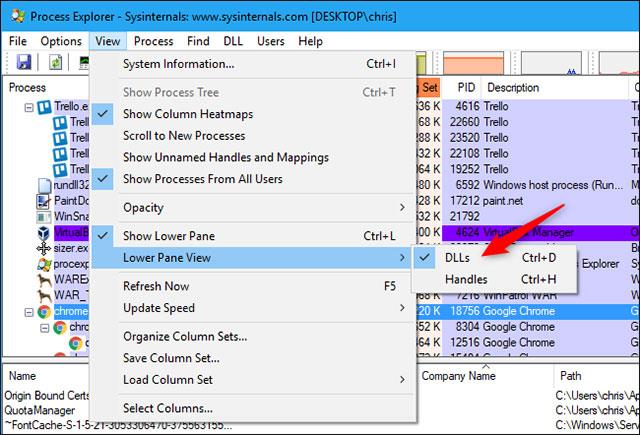

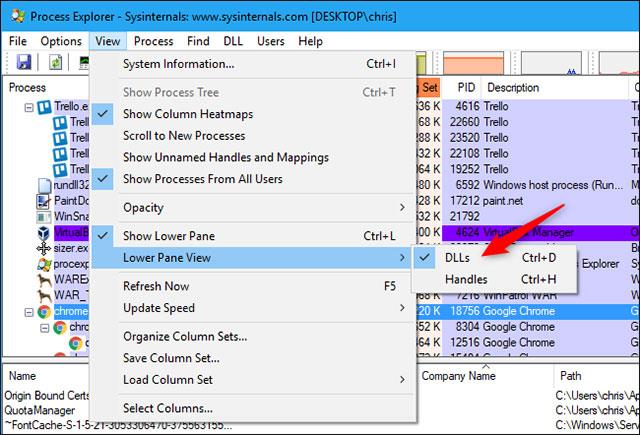

Först laddar du ner och kör Process Explorer. Klicka sedan på Visa > Nedre fönstervy > DLL-filer eller tryck på Ctrl + D.

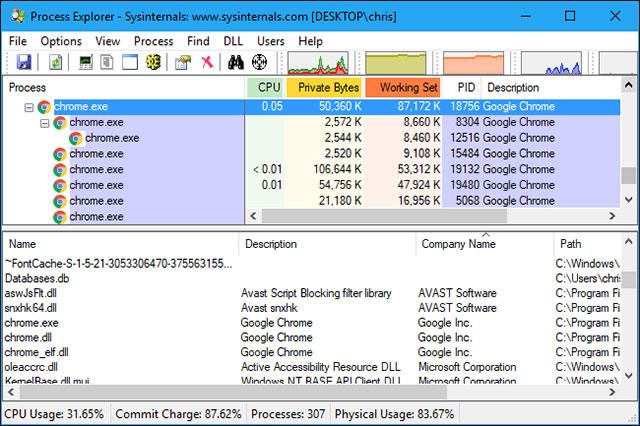

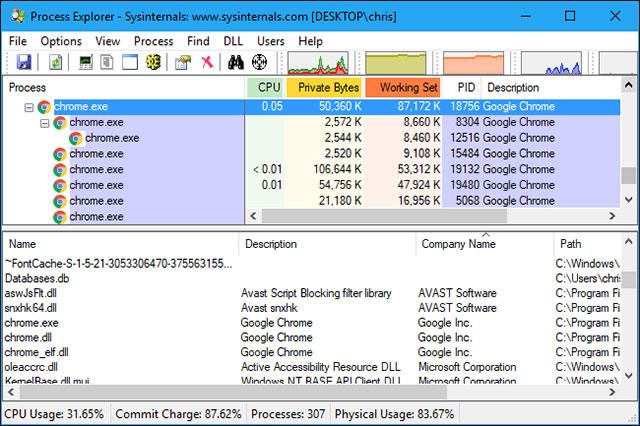

Välj en process i den övre rutan och titta på rutan nedan för att se vilka DLL-filer som laddas. Kolumnen Företagsnamn ger dig ett användbart sätt att filtrera den här listan.

Till exempel: När du ser ett gäng DLL-filer skapade av Microsoft Corporation är detta helt normalt eftersom de är en del av Windows. Det är helt normalt att DLL-filer som kommer från applikationens moderbolag finns i den applikationen (t.ex. "Google Inc" i skärmdumpen nedan).

Enligt bilden nedan kan vi också se några DLL-filer skapade av "AVAST Software" i den här listan. Detta visar att Avasts antispionprogram på systemet injicerar kod som "Avast Script Blocking filter library" i Chrome.

Även om du hittar kodinjektion på ditt system, finns det inte mycket du kan göra, annat än att avinstallera programmet som injicerar koden för att förhindra att det orsakar ytterligare problem. Till exempel, om din Chrome kraschar ofta, kan du kontrollera om några program injicerar kod i Chrome, och i så fall avinstallera dessa program för att förhindra att de ytterligare stör dina framsteg. Chrome.

Hur fungerar Code Injection?

Kodinjektion påverkar inte de underliggande applikationerna som är lagrade på din enhet. Istället väntar den tills applikationen startas och injicerar sedan kod i den pågående processen för att ändra hur processen fungerar.

Som vi alla vet innehåller Windows en serie applikationsprogrammeringsgränssnitt (API) som kan användas för kodinjektion. En process kan koppla sig till en målprocess, allokera minne, sedan skriva en DLL eller annan kod i det minnet och instruera målprocessen att exekvera koden. Windows hindrar absolut inte processer på din dator från att störa varandra på det här sättet.

I vissa fall kan någon ändra baskoden på hårddisken, till exempel genom att ersätta DLL-filen som följer med ett PC-spel med en annan kod som har modifierats, man kan fuska spelfusk eller upphovsrättsintrång. Tekniskt sett är detta inte kodinjektion eftersom koden inte injiceras i pågående processer, utan istället luras processen med en annan DLL-fil med samma namn.

Se mer: