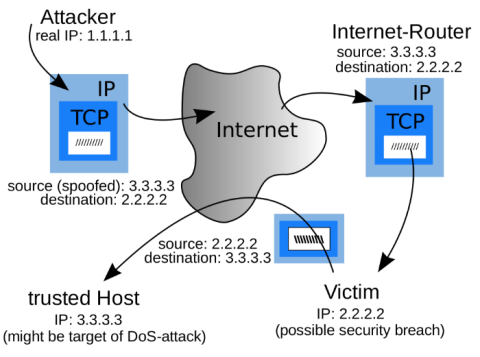

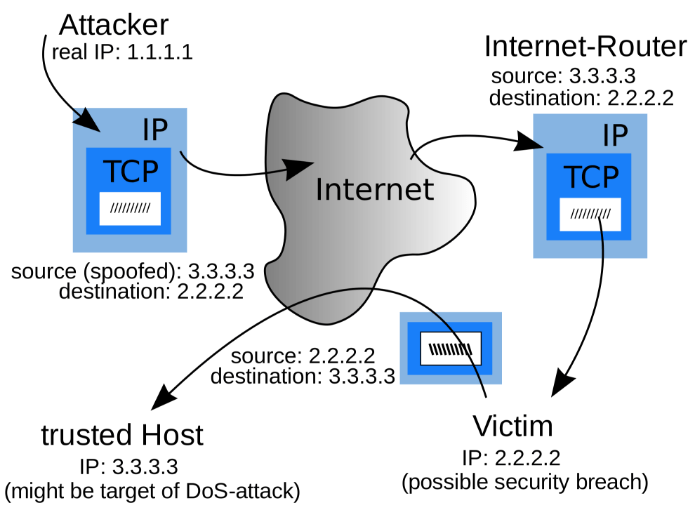

För att komma åt ditt nätverk måste den externa datorn "vinna" en betrodd IP-adress på nätverket. Så angriparen måste använda en IP-adress som ligger inom ramen för ditt nätverk. Alternativt kan en angripare använda en extern men pålitlig IP-adress i ditt nätverk.

1. Vad är IP-spoofing?

När en dator utanför ditt nätverk "låtsas" vara en betrodd dator inom systemet kallas denna åtgärd från angriparen IP-spoofing.

För att komma åt ditt nätverk måste den externa datorn "vinna" en betrodd IP-adress på nätverket. Så angriparen måste använda en IP-adress som ligger inom ramen för ditt nätverk. Alternativt kan en angripare använda en extern men pålitlig IP-adress i ditt nätverk.

IP-adresser kan litas på av systemet eftersom de har speciella privilegier på viktiga resurser i nätverket.

Vad finns det för olika sätt att attackera IP-spoofing?

- Attackera data eller upprätta kommandon som finns på dataströmmen som konverteras mellan en klient och serverapplikationen.

- Att attackera data eller kommandon i en peer-to-peer nätverksanslutning.

Men angriparen måste också ändra routingtabellen på nätverket. Genom att ändra routingtabellen på nätverket kan en angripare få tvåvägskommunikation. För detta ändamål "målar" angriparen alla routingtabeller till falska IP-adresser.

När routingtabellen har ändrats börjar angriparna ta emot all data som överförs från nätverket till den falska IP-adressen. Dessa bedragare kan till och med svara på datapaket som en betrodd användare.

2. Denial of Service (DOS) (denial of service attack)

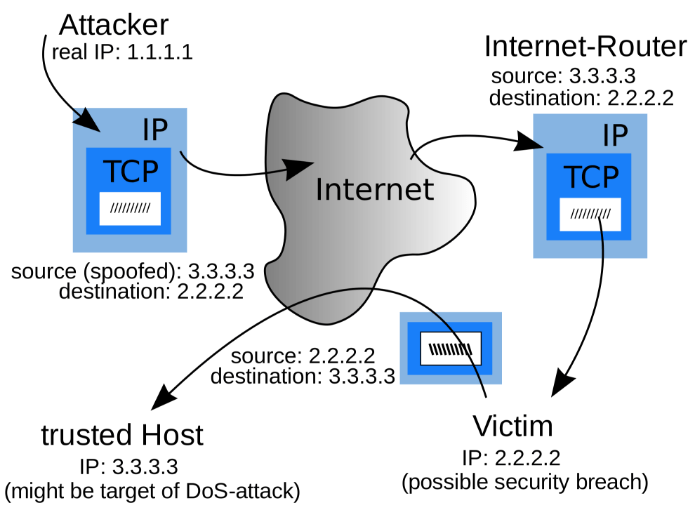

Du kan tänka på en överbelastningsattack (DoS) som den modifierade versionen av IP-adressförfalskning. Till skillnad från IP-spoofing behöver angriparen i en DoS-attack (denial of service) inte oroa sig för att få något svar från servern de riktar sig till.

Angriparen kommer att översvämma systemet med många förfrågningar, vilket gör att systemet blir "upptaget" med att svara på förfrågningar.

Om de attackeras på det här sättet kommer målvärdarna att få en TCP SYN och svara med en SYN-ACK. Efter att ha skickat en SYN-ACK, väntar angriparen på ett svar för att slutföra TCP-handskakningen – en process som aldrig händer.

Därför, medan han väntar på ett svar, kommer angriparen att använda systemresurser och även servern kommer inte att ha rätt att svara på andra legitima förfrågningar.

Se några fler artiklar nedan:

Önskar dig ha roliga stunder!