Elliptic curve cryptography (ECC) är en kryptografiteknik med offentliga nyckel baserad på elliptisk kurvteori, som hjälper till att skapa snabbare, mindre och starkare kryptografi. ECC genererar chiffer genom egenskaperna hos elliptiska kurvekvationer istället för den traditionella metoden att använda stora primtal. Denna teknik kan användas tillsammans med de flesta offentliga krypteringsmetoder som RSA och Diffie-Hellman.

Enligt vissa forskare uppnår ECC denna säkerhetsnivå med endast 164 bitar medan andra system kräver 1024 bitar för att uppnå samma nivå. Eftersom ECC hjälper till att skapa säkerhet med låg datorkraft och batterianvändning, används det allmänt för mobilappar.

ECC utvecklades av Certicom, en leverantör av mobila säkerhetssystem för e-business, och licensierades nyligen av Hifn, en tillverkare av integrerade kretsar och cybersäkerhetsprodukter. RSA håller också på att utveckla sin egen ECC. Många företag inklusive 3COM, Cylink, Motorola, Pitney Bowes, Siemens, TRW och VeriFone stödjer ECC på sina produkter.

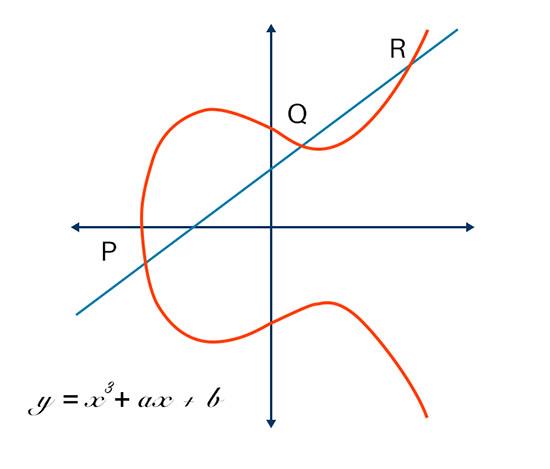

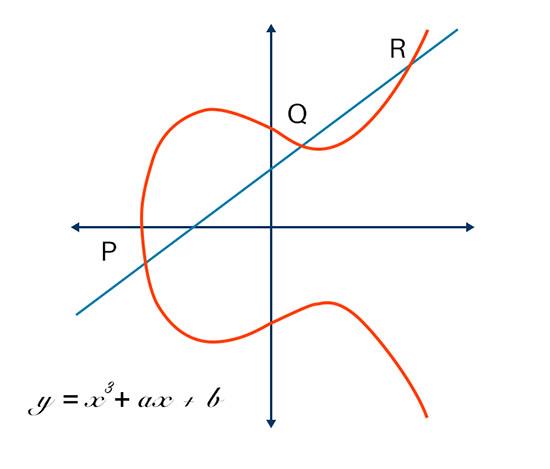

Ekvation och graf för elliptisk kurva

Egenskaperna och funktionerna hos elliptiska kurvor har studerats i matematik i 150 år. Deras användning som kryptografi introducerades först 1985 av Neal Koblitz från University of Washington och Victor Miller vid IBM (detta är två oberoende studier).

En elliptisk kurva är inte en ellips (oval), utan representeras som en cirkel som skär två axlar. ECC baseras på egenskaperna hos en specifik typ av ekvation skapad från en grupp (en uppsättning element med en binär operation som kombinerar två valfria element i mängden till ett tredje element). Grafen kommer från de punkter där kurvan och de två axlarna skär varandra. Multiplicera den punkten med ett tal för att hitta nästa punkt, men det är svårt att veta vilket tal du ska multiplicera med även om resultatet och nästa punkt redan är givna.

Ekvationerna för elliptiska kurvor har egenskapen att vara extremt värdefulla för kryptografiska ändamål, eftersom de är lätta att implementera men extremt svåra att invertera.

Användningen av elliptiska kurvor har dock fortfarande vissa begränsningar i denna industri. Nigel Smart, en forskare vid Hewlett Packard, har hittat några brister i denna kurva som gör den väldigt lätt att knäcka. Men, Certicoms Philip Deck säger, även om dessa kurvor är sårbara, vet ECC-utvecklare hur man klassificerar dem för användning. Han tror att ECC är en unik teknik som kan utnyttjas globalt och användas på alla enheter. Enligt Deck är "det enda som gör det den elliptiska kurvan."