Många affärsprocesser idag bestäms till stor del och påverkas av den teknik som omger dem. Cloud computing, big data och sociala medier är bara några av de tekniker som formar och påverkar ett företag när de genererar enorma mängder data. Detta kan absolut användas av verksamheter för att skapa konkurrensfördelar gentemot konkurrenterna, men samtidigt innebär det också betydande utmaningar vad gäller förvaltning och tillämpning. Det är här COBIT kommer in i bilden. Så vad är COBIT? Vad är rollen och varför måste företagen tydligt förstå den? Det får vi snart reda på tillsammans.

COBIT spelar en viktig roll i företagens affärsverksamhet

COBIT spelar en viktig roll i företagens affärsverksamhet

COBIT

Definition av COBIT

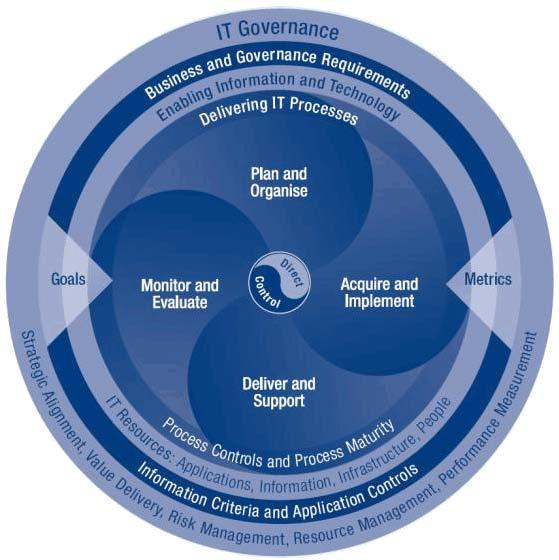

COBIT är en specialiserad term, kort för den engelska frasen: The Control Objectives for Information and Related Technologies, en universell standard för informationsteknologihantering som har erkänts globalt, inklusive ramverk för hur man implementerar och praktiserar den mest lämpliga informationsteknologihanteringen (riktlinjer). ).

COBIT är en universell standard för IT-hantering

COBIT är en universell standard för IT-hantering

I enklare termer är COBIT ett ramverk för hantering av informationsteknologi och supportverktyg, utformat för att hjälpa affärs- och systemansvariga att överbrygga gapet mellan kontrollkrav, såväl som tekniska utmaningar och affärsrisker.

COBIT har utvecklats och förfinats av International Information Systems Audit and Control Association (ISACA) och International Information Technology Governance Institute (ITGI).

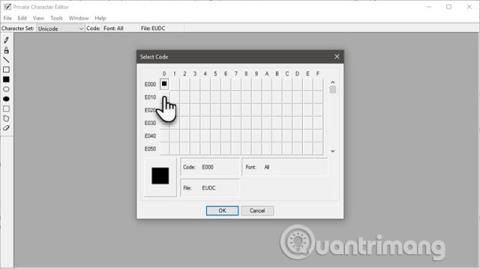

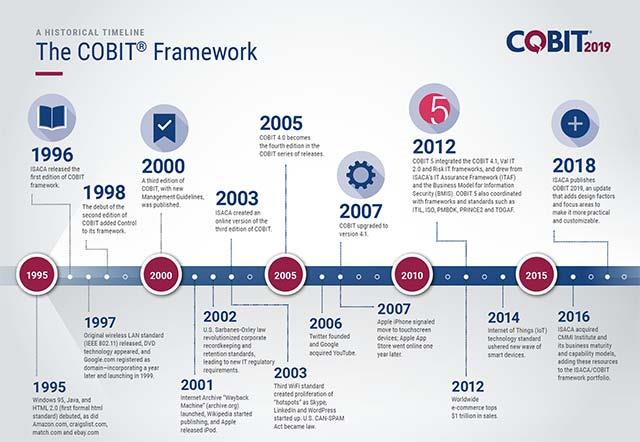

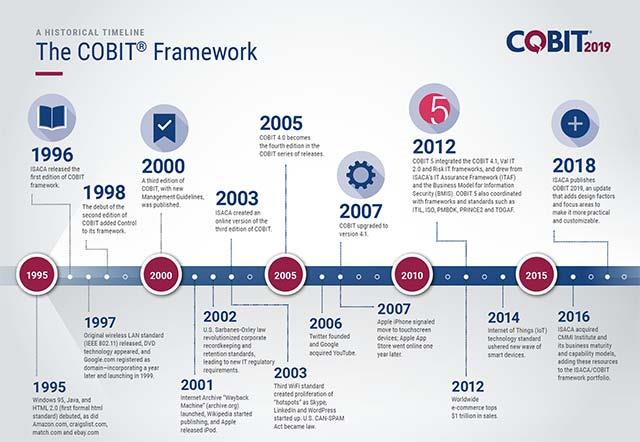

Utvecklingsstadier av COBIT

COBIT introducerades först offentligt i mitten av 1990-talet (cirka 1996), med ett primärt fokus på revisionsmetoder, särskilt på att underlätta för finansiella revisorer att anpassa Interoperates till ramverk för informationsteknologi.

Idag har COBIT utvecklats och expanderat till många andra aspekter, inte bara revision. I synnerhet har den tredje versionen av COBIT som släppts av ISACA introducerat mer komplexa ramverk för ledningsvägledning. Den 4:e upplagan innehåller föredragna standarder, som ofta används av ledande IT-säkerhetsproffs. Medan den senaste versionen, COBIT 5, som släpptes 2012, fokuserar mer på informationsstyrningsaspekten, tillsammans med riskhantering, och används flitigt i näringslivet.

Huvudstadier i utvecklingen av COBIT

Huvudstadier i utvecklingen av COBIT

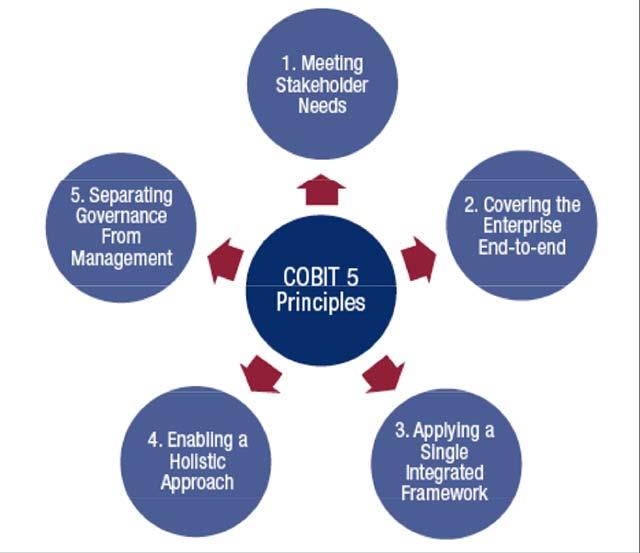

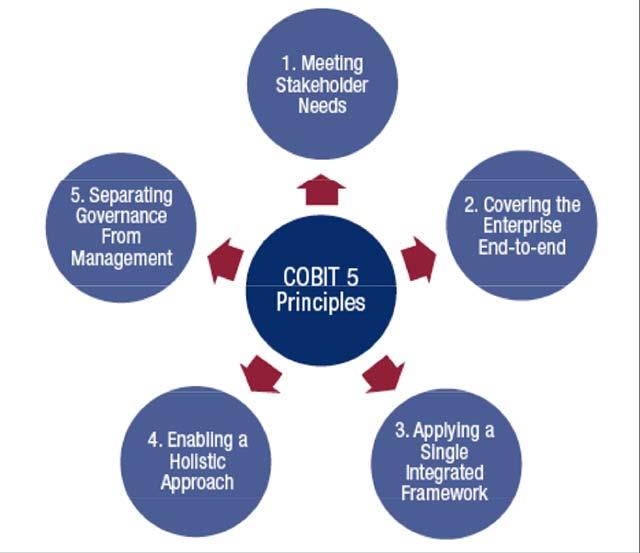

Kärnprinciper för COBIT 5

I den här artikeln kommer vi bara att fokusera på att lära oss om COBIT 5, den senaste och mest populära versionen av denna informationsteknikhanteringsstandard. I grund och botten kommer COBIT 5 att fungera baserat på följande 5 kärnprinciper:

- Möta behoven hos intressenter (aktieägare, partners).

- Det finns ett heltäckande försäkringsskydd för organisationer och företag.

- Skapa ett enda, absolut enhetligt ramverk.

- Skapa ett mer heltäckande förhållningssätt till din affärsverksamhet.

- Påpeka skillnaden mellan ledning och styrning.

5 kärnprinciper i hur COBIT 5 fungerar

5 kärnprinciper i hur COBIT 5 fungerar

Målet med COBIT

Den senaste versionen av COBIT-ramverket samlar all vägledning från den fjärde versionen, tillsammans med Val IT 2.0 och Risk IT-ramverket. Enligt ISACA har alla ovanstående uppdateringar och ändringar följande betydelse:

- Effektivisera informationsdelning inom organisationen.

- Använd IT-strategi och kapacitet för att uppnå affärsmål.

- Minimera informationssäkerhetsrisker och ge fler kontrollalternativ.

- Tillhandahålla kostnadseffektiva lösningar för implementering av informationsteknik.

- Integrera de senaste resultaten i COBIT-ramverket.

Företag som använder vissa ramverk som CMI och ITL kommer att uppleva sina IT-administrationsuppgifter lättare och effektivare. Dessutom kan intressenter som säkerhetsexperter, administratörer och IT-revisorer också upptäcka att deras arbete omfattar hela omfattningen av styrning och ledning.

Fördelar med COBIT 5

Det är inte svårt att lista några grundläggande fördelar som COBIT 5 tillför företag. För det första tillåter det företag att implementera informationssäkerhetshantering och övervakningsprocesser på ett enklare och mer effektivt sätt. Samtidigt bidrar det också till att säkerställa förmågan att hantera sårbarheter.

När det kommer till riskhantering låter COBIT 5 dig minimera riskerna för din verksamhet samt vara mer proaktiv i att upprätta nödvändiga regelverk.

Sammantaget ger COBIT 5 ett sömlöst perspektiv till företag, och integrerar andra standarder, ramverk och strategier, såsom ITIL och ISO/IEC 27001, i ett komplett ramverk för företagsledning och styrning.

Ramen för COBIT 5

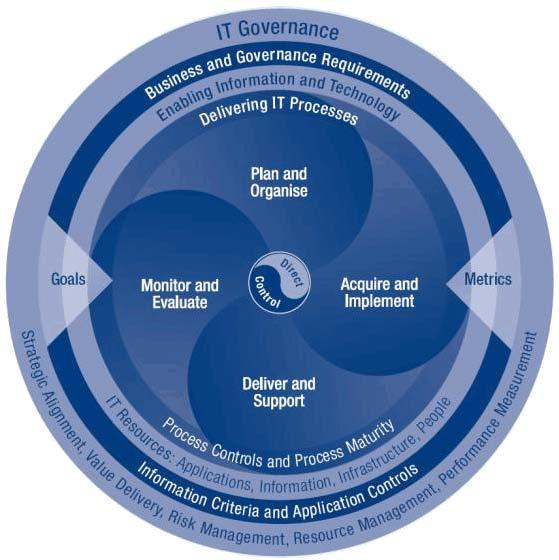

Komponenterna som utgör COBIT 5 inkluderar:

Huvudram

Huvudramverket hjälper till att skapa grundläggande riktlinjer, grunder och bästa praxis relaterade till aspekter av informationsteknikstyrning. Dessa riktlinjer kan sedan anpassas och integreras beroende på de faktiska behoven och kraven i organisationen eller verksamheten. Huvudsyftet med ramverket är att tillåta företag att anpassa och strukturera sina mål med informationsteknologiska möjligheter.

Metodbeskrivning

Detta gör det möjligt för ett företag att ha en exempelreferensprocessmodell, tillsammans med ett gemensamt språk som används av varje medlem i företaget. Beskrivande element inkluderar planering, skapande, implementering och övervakning av informationsteknikrelaterade processer. Detta hjälper varje individ i organisationen att förstå och förstå relevanta processer och terminologi.

Målstyrning.

Företag kan hitta en komplett lista över krav som krävs för att effektivt kontrollera IT-relaterade processer. Detta kan säkert hjälpa till att förbättra hanteringen och operativ effektivitet för alla dina IT-processer.

Hantera instruktioner

COBIT-riktlinjer kommer att beskriva allas ansvar och deras specifika uppgifter under varje fas. Dessutom visar de också hur man mäter en organisations prestation vid implementering av COBIT 5.

Komplett modell

Dessa modeller kommer att bedöma verksamhetens "mognad" när det gäller att implementera processer och svara på utmaningar.

COBIT 5-certifieringar

ISACA är den ledande byrån som ansvarar för COBIT 5-utbildning och certifiering, tillsammans med:

- Hur man applicerar COBIT 5 i alla situationer.

- Hur man tillämpar COBIT 5 med andra ledningsramverk.

- Hur man förstår de utmaningar som COBIT 5 adresserar.

Det finns två sätt att uppnå COBIT 5-certifiering:

- Implementering: Större fokus på att tillämpa COBIT 5 över affärsmodeller och utmaningar.

- Utvärdering: Fokusera mer på hur man granskar processer som kräver lämpliga ändringar och modifieringar.

COBIT-certifiering kommer att vara extremt användbar för alla företag såväl som vissa ledande befattningar i företag som direktörer för informationsteknologi, chefer, medlemmar av företagsrevisionskommittén, etc.

COBIT-certifiering kommer att vara extremt användbar för alla företag och chefer

COBIT-certifiering kommer att vara extremt användbar för alla företag och chefer

COBIT spelar en viktig roll i företagens affärsverksamhet

COBIT spelar en viktig roll i företagens affärsverksamhet COBIT är en universell standard för IT-hantering

COBIT är en universell standard för IT-hantering Huvudstadier i utvecklingen av COBIT

Huvudstadier i utvecklingen av COBIT 5 kärnprinciper i hur COBIT 5 fungerar

5 kärnprinciper i hur COBIT 5 fungerar COBIT-certifiering kommer att vara extremt användbar för alla företag och chefer

COBIT-certifiering kommer att vara extremt användbar för alla företag och chefer