Det finns många intressanta och spännande prylar i Internet of Things (IoT) , men många av dessa alternativ har inte ordentliga säkerhetsinställningar. Detta skapar ett problem som kallas shadow IoT, där användare kan oavsiktligt släppa in hackare i företagsnätverk.

Låt oss utforska vad skugga IoT är och hur du av misstag kan fastna i det här problemet.

Vad är Shadow IoT?

Shadow IoT kan låta som en olaglig marknadsplats för smarta hemenheter, men verkligheten är ännu mer läskig. Det är då användare sätter enheter på ett företags nätverk utan att berätta för någon om det.

Shadow IT är när användare sätter enheter på affärsnätverket utan att berätta för någon om det

Ett företag behöver veta vad som ansluter till dess nätverk. Företag måste skydda sina tillgångar från säkerhetsintrång, så de måste noggrant övervaka vad som är anslutet för att förhindra hackare från att ta sig in.

Under det senaste decenniet eller två var detta lätt. Företagsnätverket har bara arbetsstationer runt kontoret, så det finns ingen anledning att oroa sig för att externa enheter tas in.

Nuförtiden tar dock anställda ofta med sig sina egna enheter till kontoret och kopplar dem till företagets nätverk. Dessa enheter inkluderar smartphones, personliga bärbara datorer, fitnessarmband och till och med handhållna spelkonsoler under raster.

Nu har nätverksadministratörer ett större problem att möta. Människor kan ta in externa enheter och ansluta dem till nätverket utan administratörens vetskap. Detta öppnar dörren för attacker från okända källor.

Hur illa är problemet med skugga IT?

Naturligtvis uppstår detta hot bara om medarbetaren faktiskt tar med sig enheten till jobbet. Om ingen gör detta kommer IoT-problemet i skuggan att lösas automatiskt. Så hur många enheter ansluter i hemlighet till nätverket utan att administratören vet?

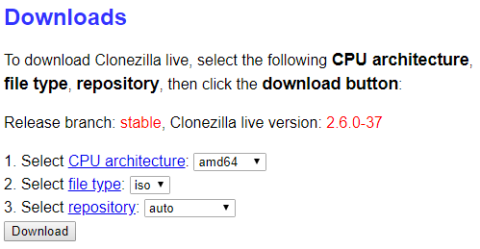

För att svara på denna fråga, låt oss titta på Infoblox rapport, What's Lurking in the Shadows 2020 . Den här rapporten syftar till att ta reda på hur många skugg-IoT-enheter som finns i ett företags nätverk och vilka länder som har det största antalet.

I rapporten uppmanas företag i olika länder att hitta skuggiga IoT-enheter i sina nätverk. I genomsnitt hittade 20 % av dessa företag ingenting, 46 % hittade mellan 1 och 20 okända enheter och 29 % hittade mellan 21 och 50 enheter. Ett litet antal företag hittade över 50 enheter som använde sitt nätverk utan deras vetskap.

Varför är shadow IoT ett problem?

Så varför är det dåligt för anställda att ta med sina egna enheter till jobbet? Varför orsakar det problem att ha "dolda" enheter i nätverket?

Dåligt byggda IoT-enheter kommer att ha många säkerhetsbrister som lätt kan utnyttjas

Det största problemet är att det inte finns någon garanti för att dessa dolda enheter har säkrats ordentligt. Dåligt byggda IoT-enheter kommer att ha många säkerhetsbrister som lätt kan utnyttjas. Som ett resultat, om ett virus har kommit in i en av dessa enheter, kan det spridas när det är anslutet till nätverket.

Inte nog med det, dessa enheter håller ofta anslutningen öppen om en användare eller tjänst vill komma åt den. Och detta är vad hackare ofta önskar sig.

När en anställd ansluter en exploateringsbar enhet till företagets nätverk skapar det en ingångspunkt för hackare. Hackare söker alltid på Internet efter öppna portar, och om de hittar en anställds osäkrade enhet kan de försöka bryta sig in i den.

Om en hackare hittar ett sätt att infiltrera en anställds enhet kan de använda den som ett språngbräda för att sätta igång attacker mot företagets interna nätverk. Om detta lyckas kommer hackare att ha gynnsamma förutsättningar att distribuera ransomware , komma åt information som måste begränsas eller orsaka skada.

Vilka IoT-enheter är säkra att använda?

Det stora problemet med IoT-enheter är att ingen av dem är riktigt ofarlig för nätverket. Precis som hackare har bevisat över tid, om en enhet kan ansluta till Internet är den sannolikt hackad, oavsett hur enkel enheten är.

Det är till exempel lätt att föreställa sig vad en hacker skulle kunna göra med ett kamerasystem för hemövervakning. En enkel enhet som en smart glödlampa måste dock vara säker. När allt kommer omkring, vad kan hackare göra med smarta glödlampor?

Det visar sig att hackare kan göra i stort sett vad som helst. En nyligen genomförd studie visade att Philips Hue-lampor kunde användas för att starta en attack mot ett hemnätverk. Detta hack bevisade att en IoT-enhet inte är riktigt "immun" mot attacker. Hackare blir läskigare och läskigare! Det är inte heller första gången hackare utnyttjar en IoT-enhet som är "för enkel att hacka".

Vad kan du göra för att bekämpa skugg-IoT?

Det bästa sättet att ta itu med skugg-IoT är att inte följa IoT-vurmen.

Det bästa sättet att ta itu med skugg-IoT är att inte följa IoT-vurmen

Medan en internetansluten brödrost låter nytt och spännande, skapar den ytterligare en ingång för hackare att attackera ditt nätverk. Så det är bäst att hålla sig till "brick"-enheter. Det blir svårare för hackare att jailbreaka en enhet om den inte är online!

Om du inte kan leva utan en IoT-enhet kan du använda den med mobildata. Om enheten kan ansluta till mobildata, förvandla din telefon till en hotspot och anslut enheten till den. Genom att flytta enheter från företagets nätverk är säkerhetshotet borta.

När du återvänder hem, använd ett separat nätverk för IoT-enheter, håll separata datorer och telefoner på huvudnätverket. Om du gör det kommer dina hemenheter att vara säkra på huvudnätverket (IoT-hackare kan inte röra dem). Du kanske inte behöver köpa en ny router; skapa helt enkelt ett gästnätverk på ditt befintliga nätverk och anslut dina IoT-enheter till det.

Om du är företagare, överväg att använda ett annat nätverk för dina anställdas telefoner och verktyg. Om du gör detta kan hackare som kommer in i anställdas enheter inte komma åt huvudnätverket där känslig data finns.