Processen att identifiera nya och framväxande cybersäkerhetshot tar aldrig slut - och i juni 2023 upptäckte BitDefender Labs ett stycke skadlig inriktningssystem som använder nätverksanslutningar. fjärrskrivbordsanslutning från 2022.

Om du använder Remote Desktop Protocol (RDP) är det viktigt att avgöra om du är ett mål och om din data har stulits. Lyckligtvis finns det flera metoder du kan använda för att förhindra infektion och ta bort RDStealer från din dator.

Vad är RDStealer? Hur blev du riktad?

RDStealer är skadlig programvara som försöker stjäla referenser och data genom att infektera en RDP-server och övervaka dess fjärranslutningar. RDStealer distribueras med Logutil, en bakdörr som används för att infektera fjärrskrivbord och tillåta beständig åtkomst genom RDStealer-installationen på klientsidan.

Om skadlig programvara upptäcker att en fjärrdator är ansluten till servern och Client Drive Mapping (CDM) är aktiverad, kommer skadlig programvara att skanna innehållet på maskinen och leta efter filer som konfidentiella databaser. KeePass-lösenord, webbläsarsparat lösenord och SSH privat nyckel. Den samlar också in tangenttryckningar och urklippsdata.

RDStealer kan rikta in sig på ditt system oavsett om det är server- eller klientsidan. När RDStealer infekterar ett nätverk, skapar den skadliga filer i mappar som "%WinDir%\System32" och "%PROGRAM-FILES%" som vanligtvis utesluts under systemomfattande skadlig skadlig sökning.

Enligt Bitdefender sprids skadlig programvara via flera vektorer. Förutom CDM-attackvektorn kan RDStealer-infektioner härröra från infekterade webbannonser, skadliga e-postbilagor och Social Engineering- kampanjer . Gruppen som ansvarar för RDStealer verkar vara särskilt sofistikerad, så nya attackvektorer – eller förbättrade former av RDStealer – kan dyka upp i framtiden.

Om du använder fjärrskrivbord via RDP är din säkraste insats att anta att RDStealer har infekterat ditt system. Även om viruset är för smart för att lätt kunna identifieras manuellt, kan du förhindra RDStealer genom att förbättra säkerhetsprotokollen på din server och klientsystem och genom att utföra skanningar av hela systemets virus utan onödiga undantag.

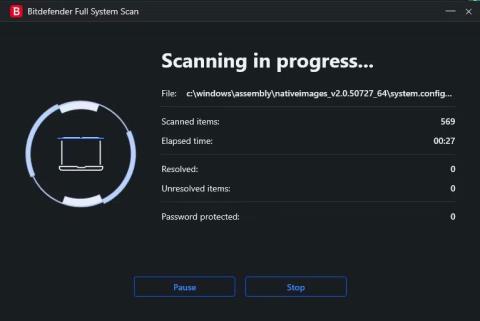

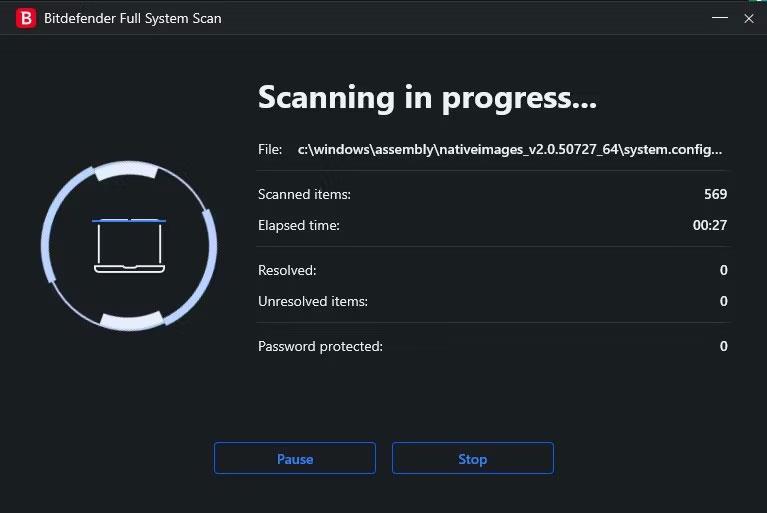

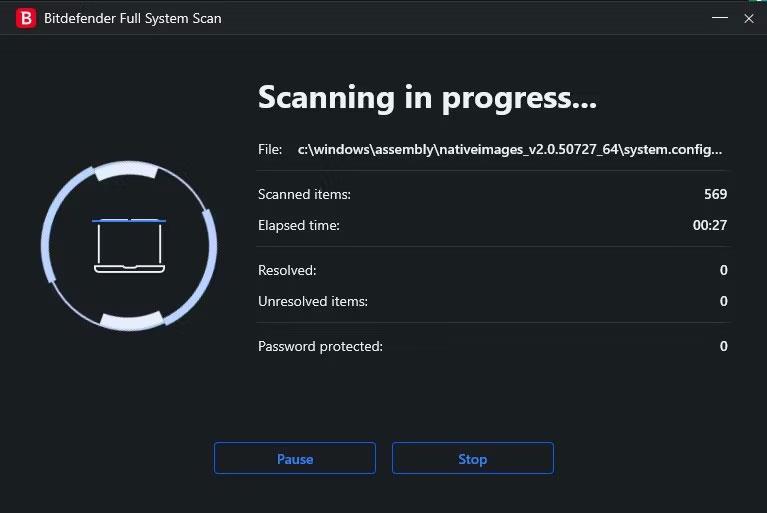

Utför en fullständig systemsökning i Bitdefender

Du är särskilt sårbar för RDStealer om du använder ett Dell-system, eftersom det verkar vara specifikt inriktat på datorer tillverkade av Dell. Skadlig programvara är avsiktligt utformad för att dölja sig i mappar som "Program Files\Dell\CommandUpdate" och använda kommando-och-kontrolldomäner som "dell-a[.]ntp-update[. ]com".

Skydda fjärrskrivbordet mot RDSealer

Det viktigaste du kan göra för att skydda dig mot RDSealer är att vara försiktig när du surfar på nätet. Även om det inte finns många detaljer om hur RDStealer sprider sig utanför RDP-anslutningar, bör försiktighet iakttas för att undvika nästan alla infektionsvektorer.

Använd multifaktorautentisering

Du kan förbättra säkerheten för RDP-anslutningar genom att implementera bästa praxis som multi-factor authentication (MFA). Genom att kräva en sekundär autentiseringsmetod för varje inloggning kan du förhindra många typer av RDP-attacker. Andra bästa metoder, som att implementera autentisering på nätverksnivå (NLA) och använda VPN , kan också göra ditt system mindre attraktivt och sårbart för kompromisser.

Kryptera och säkerhetskopiera data

RDStealer stjäl data effektivt - och förutom klartext som finns i urklippet och hämtas från tangentloggning, söker den också efter filer som KeePass Password Databases. Även om det inte finns något positivt med stulna data, kan du vara säker på att eventuella stulna data är svåra att hantera om du är noggrann med att kryptera dina filer.

Att kryptera filer är en relativt enkel uppgift med rätt instruktioner. Det är också extremt effektivt för att skydda filer, eftersom hackare kommer att behöva gå igenom en svår process för att dekryptera krypterade filer. Även om det är möjligt att dekryptera filer, är det mer sannolikt att hackare går vidare till enklare mål – och som ett resultat är du helt kompromisslös. Förutom kryptering bör du också regelbundet säkerhetskopiera dina data för att undvika att förlora åtkomst senare.

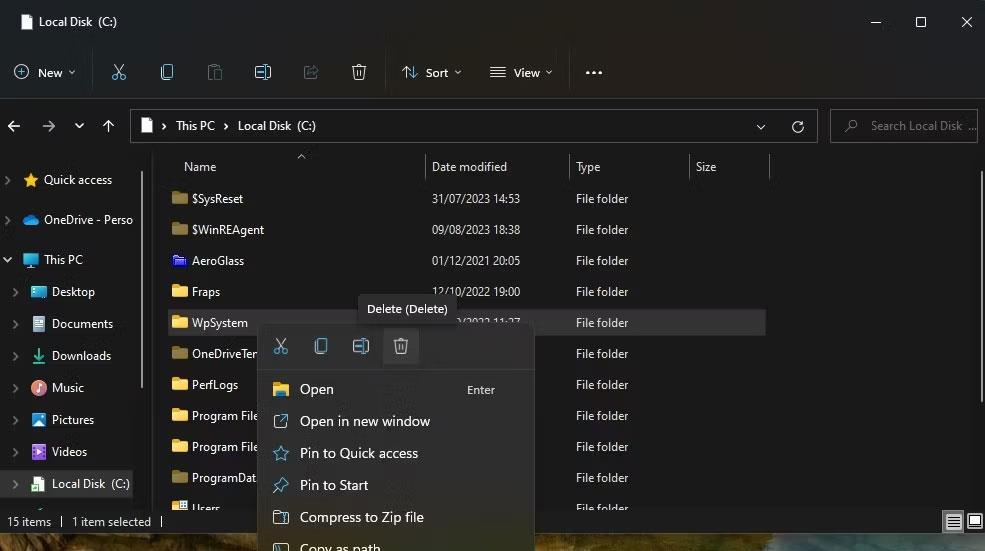

Konfigurera antivirusprogrammet korrekt

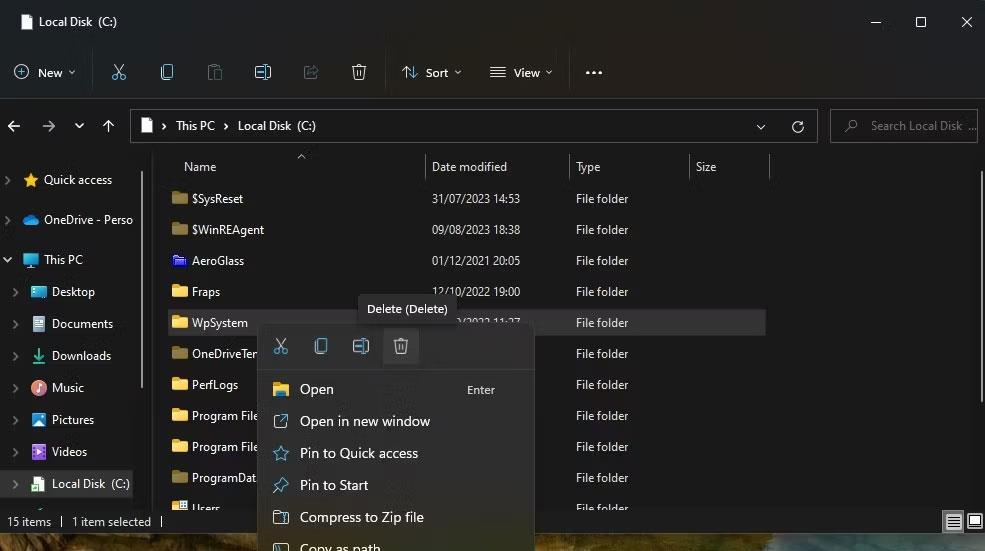

Att konfigurera antivirusprogram korrekt är också viktigt om du vill skydda ditt system. RDStealer drar fördel av det faktum att många användare kommer att utesluta hela mappar istället för specifikt föreslagna filer genom att skapa skadliga filer i dessa mappar. Om du vill att ditt antivirusprogram ska hitta och ta bort RDStealer måste du ändra undantagen så att de bara inkluderar specifikt rekommenderade filer.

Hantera antivirusundantag i Bitdefender

Som referens skapar RDStealer skadliga filer i mappar (och deras respektive undermappar) inklusive:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\säkerhet\databas

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md lagringsprogram\md konfigurationsverktyg\

Du bör justera dina undantag för virussökning enligt riktlinjerna som rekommenderas av Microsoft. Uteslut endast de specifika filtyperna och mappar som anges och exkludera inte överordnade mappar. Kontrollera att ditt antivirusprogram är uppdaterat och gör en fullständig genomsökning av systemet.

Uppdatera de senaste säkerhetsnyheterna

Även om Bitdefender-utvecklingsteamet har gjort det möjligt för användare att skydda sina system från RDStealer, är det inte den enda skadliga programvaran du behöver oroa dig för – och det finns alltid möjligheten att den kommer att utvecklas på nya sätt och överraska. Ett av de viktigaste stegen du kan vidta för att skydda dina system är att hålla dig informerad om de senaste nyheterna om nya cybersäkerhetshot.