Vanliga frågor om standardlösenord

I dagens artikel kommer Quantrimang att sammanfatta några vanliga frågor om standardlösenord för att hjälpa läsarna att svara på frågor relaterade till detta problem.

Att säkra SSH- anslutningar hjälper dig att skydda ditt Linux-system och dina data. Systemadministratörer och hemanvändare måste också säkra datorer som är anslutna till internet. Här är 10 enkla sätt att hjälpa dig säkra din SSH-server .

Några grunder om SSH-säkerhet

SSH står för Secure Shell. SSH-protokollet eller mjukvaruverktyget tillåter systemadministratörer och användare att göra säkra anslutningar till fjärrdatorer som använder det protokollet.

SSH-protokollet är ett krypterat protokoll utformat för att tillhandahålla en säker anslutning över ett osäkert nätverk som Internet. SSH i Linux är byggt på den bärbara versionen av OpenSSH-projektet. Den är implementerad i en klassisk klient-servermodell med en SSH-server som accepterar anslutningar från SSH-klienter. Klienten används för att ansluta till servern och exponera sessionen för fjärranvändare. Servern accepterar anslutningen och initierar sessionen.

I sin standardkonfiguration kommer SSH-servern att "lyssna" efter inkommande anslutningar på Transmission Control Protocol (TCP), port 22. Eftersom detta är en standardiserad och populär port är den ett mål för aktörerhot och skadliga bots.

Skadliga aktörer lanserar botar som skannar intervall av IP-adresser och letar efter öppna portar. Den undersöker sedan dessa portar för exploateringsbara sårbarheter. Att tänka, jag är säker, det finns många större och bättre mål än mig för dåliga killar att rikta in sig på är helt fel. Dessa bots väljer inte sina mål utifrån några kriterier, de letar bara efter ett sätt att penetrera systemet.

Du kommer att bli ett offer om du inte säkrar ditt system.

Säkerhetsfriktion

En säkerhetsfriktionspunkt är varje situation där huvuduppgiften förhindras eller försenas på grund av säkerhetskrav.

Säkerhetsfriktion orsakar obehag (på vilken nivå som helst) för användare och andra när du implementerar säkerhetsåtgärder. Personer som är nya i datorsystem kan oroa sig för om de verkligen kommer att behöva ange ett lösenord varje gång de loggar in på stordatorn. För dem är detta också en form av säkerhetsfriktion.

Att införa säkerhetsåtgärder kommer ofta att innefatta någon form av friktion för vissa personer. Företagare måste betala för dessa åtgärder. Datoranvändare kan behöva ändra vanor eller komma ihåg annan autentiseringsinformation, lägga till steg för att ansluta framgångsrikt. Systemadministratörer kommer att ha ytterligare arbete att göra för att implementera och underhålla de nya säkerhetsåtgärderna.

Att dra åt och låsa ett Linux- eller Unix-liknande operativsystem kan gå snabbt. Säkerhetsåtgärderna här är en uppsättning steg som är lätta att följa som kommer att förbättra datorsäkerheten utan behov av tredjepartsprogram och djupgående brandväggar .

Använd SSH-protokoll version 2

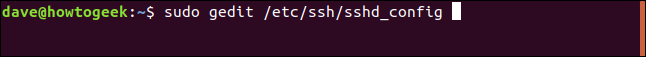

2006 uppdaterades SSH-protokollet från version 1 till version 2. Detta är en betydande uppgradering. Det finns många förändringar och förbättringar, särskilt inom kryptering och säkerhet, och version 2 är inte bakåtkompatibel med version 1. För att förhindra anslutningar från version 1-klienter kan du ange att datorer endast accepterar anslutningar från version 2.

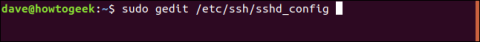

För att göra detta, redigera filen /etc/ssh/sshd_config med följande kommando:

sudo gedit /etc/ssh/sshd_config

Lägg till följande rad:

Protocol 2

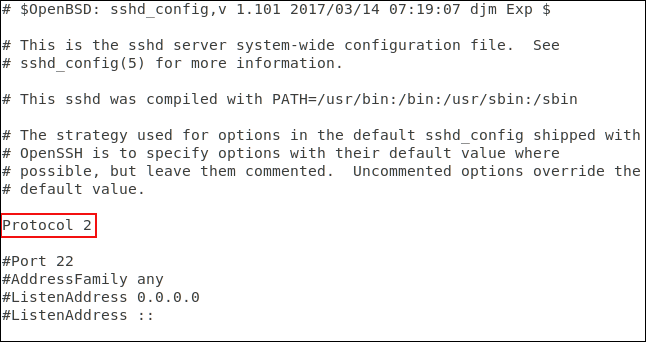

Och spara filen, starta sedan om SSH-demonprocessen med följande kommando:

sudo systemctl restart sshd

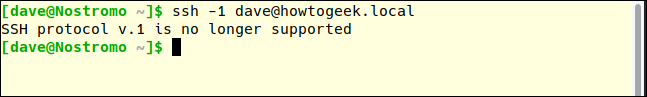

Testa den nya installationen i aktion genom att byta till en annan maskin och försöka SSH in i testmaskinen. Vi kommer att använda alternativet -1 (protokoll 1) för att tvinga ssh-kommandot att använda protokollversion 1.

ssh -1 [email protected]

Anslutningsbegäran avvisades. Se till att du fortfarande kan ansluta till protokoll 2. Vi kommer att använda -2 (protokoll 2) för att testa.

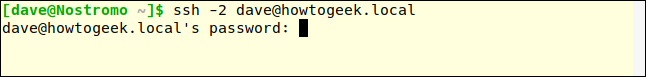

ssh -2 [email protected]

Det faktum att SSH-servern ber om ett lösenord är ett positivt tecken på att anslutningen har upprättats och att du interagerar med servern. Moderna SSH-klienter kommer som standard att använda protokoll 2, vi behöver inte ange protokoll 2 förutsatt att klienten är uppdaterad.

ssh [email protected]

Anslutningen har godkänts.

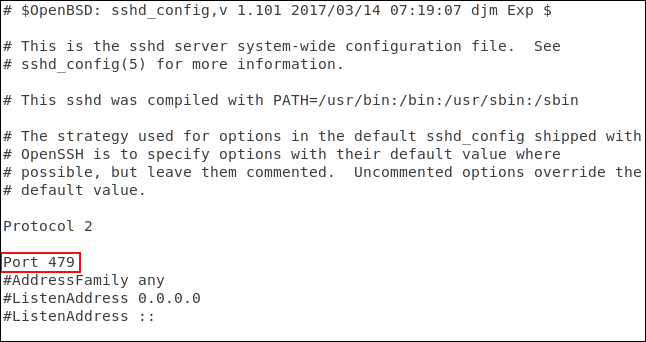

Undvik grind 22

Port 22 är standardporten för SSH-anslutningar. Om en annan port används lägger den till lite Security Through Obscurity (STO) till ditt system. Säkerhet genom oklarhet ska aldrig betraktas som en verklig säkerhetsåtgärd. Faktum är att vissa smartare attackrobotar undersöker alla öppna portar och bestämmer vilken tjänst de utför, snarare än att förlita sig på en enkel söklista med portar och anta att de tillhandahåller en tjänst. Men att använda en icke-standardport kan hjälpa till att minska dålig trafik på port 22.

För att konfigurera en icke-standardport, redigera SSH-konfigurationsfilen enligt ovan.

Ta bort # i början av portraden och ersätt 22 med numret du väljer . Spara konfigurationsfilen och starta om SSH-demonen.

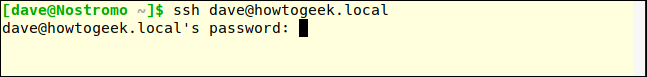

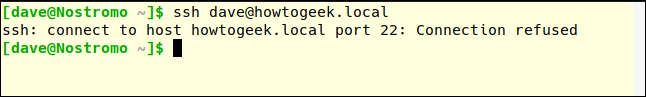

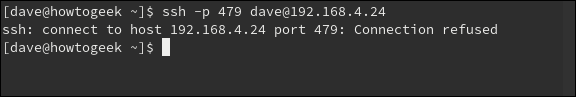

På en annan dator kommer vi att använda kommandot ssh för att ansluta till servern. Standard ssh-kommandot använder port 22:

ssh [email protected]

Anslutningen vägrades. Försök igen och ange port 470 med alternativet –p (port):

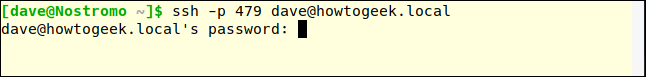

ssh -p 479 [email protected]

Anslutningen bekräftad.

Anslut filtret med TCP Wrappers

TCP Wrappers är en lättförståelig åtkomstkontrolllista. Det låter dig neka och tillåta anslutningar baserat på egenskaperna hos anslutningsbegäran som IP-adress eller värdnamn. TCP Wrappers bör användas med, inte i stället för, en korrekt konfigurerad brandvägg.

TCP Wrappers kommer förinstallerade på Ubuntu 18.04 LTS- maskiner . Det måste installeras på Manjaro 18.10 och Fedora 30.

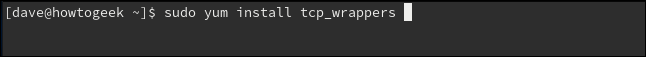

För att installera på Fedora, använd följande kommando:

sudo yum install tcp_wrappers

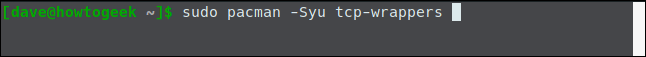

För att installera på Manjaro, använd detta kommando:

sudo pacman -Syu tcp-wrappers

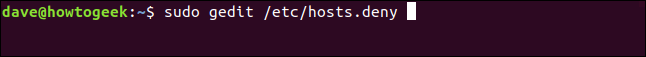

Det finns två filer inkluderade, en fil innehåller tillåtelselistan och en fil innehåller avslagslistan. Redigera deny-listan med följande kommando:

sudo gedit /etc/hosts.deny

Ovanstående kommando öppnar gedit-redigeraren med filen som vägrar att laddas i den.

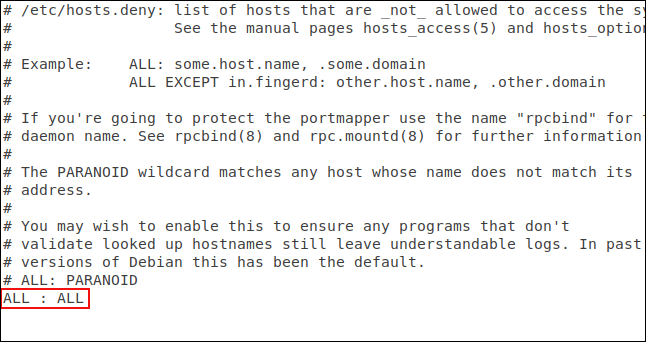

Du måste lägga till raden:

ALL : ALLOch spara filen. Denna linje kommer att blockera all obehörig åtkomst. Nu måste vi ge behörigheter till de anslutningar du vill acceptera. För att göra det måste du redigera behörighetsfilen:

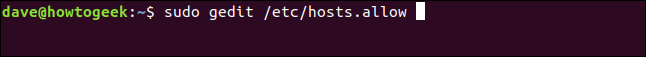

sudo gedit /etc/hosts.allow

Ovanstående kommando öppnar gedit-redigeraren med den nedladdningsbara filen i den.

Vi har lagt till SSH-demonnamnet, SSHD, och IP-adressen för datorn som gör att anslutningen kan göras. Spara filen och se om begränsningarna och behörigheterna är i kraft.

Först ska du försöka ansluta från en dator som inte finns i filen hosts.allow:

Anslutningen vägrades. Vi kommer att försöka ansluta från en maskin med IP-adress 192.168.4.23:

Anslutning accepterad.

Exemplet här tillåter bara en maskin att ansluta. TCP-omslag är ganska flexibla, det stöder värdnamn, jokertecken och subnätmasker för att acceptera anslutningar från IP-adressintervall.

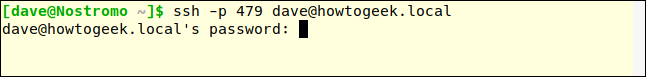

Avvisa anslutningsförfrågningar utan lösenord

Även om det inte är bra, kan Linux-systemadministratörer skapa användarkonton utan lösenord. Det betyder att inget lösenord krävs för fjärranslutningar från det här kontot. Dessa anslutningar kommer att accepteras men inte autentiseras.

Standardinställningen för SSH accepterar anslutningsförfrågningar utan lösenord. Vi kan enkelt ändra det och se till att alla dessa anslutningar är autentiserade.

Du måste redigera SSH-konfigurationsfilen.

Scrolla ner i filen tills du ser raden som säger #PermitEmptyPasswords no . Ta bort # i början av raden och spara filen. Starta om SSH-demonen.

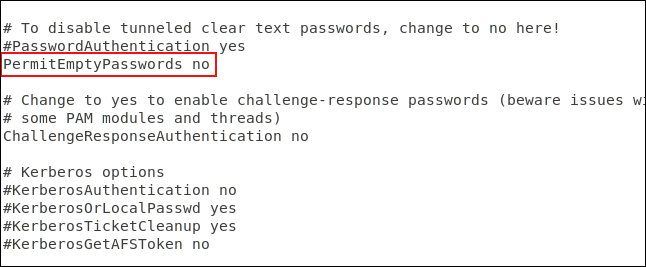

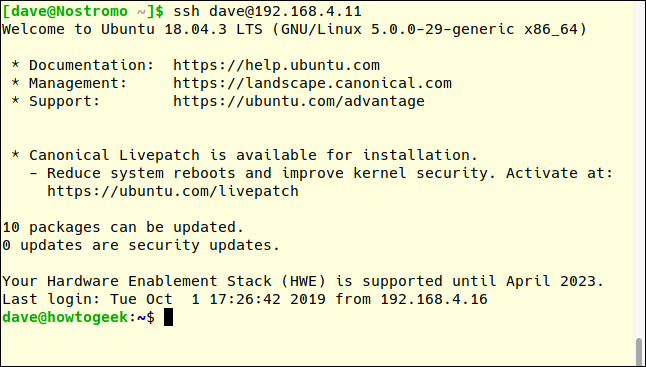

Använd SSH-nycklar istället för lösenord

SSH-nycklar ger ett säkert sätt att logga in på en SSH-server. Lösenord kan vara knäckta, gissade eller brute-forced . SSH-nycklar är inte sårbara för dessa typer av attacker.

När du genererar en SSH-nyckel skapar du ett nyckelpar. Den ena är den offentliga nyckeln och den andra är den privata nyckeln. Den publika nyckeln installeras på de servrar du vill ansluta till. Den privata nyckeln förvaras säkert på din dator.

SSH-nycklar gör att anslutningar kan göras utan lösenord, vilket är säkrare än anslutningar som använder lösenordsautentisering.

När du gör en anslutningsbegäran använder fjärrdatorn en kopia av den publika nyckeln för att skapa ett krypterat meddelande som skickas tillbaka till datorn. Eftersom den är krypterad med den offentliga nyckeln kan datorn dekryptera den med den privata nyckeln.

Datorn extraherar sedan en del information från meddelandet, krypterar den och skickar tillbaka den till servern. Om servern kan dekryptera den med en kopia av den publika nyckeln. Om informationen i meddelandet stämmer överens med det som servern skickade till dig, kommer anslutningen att bekräftas.

Här görs anslutningen till servern på 192.168.4.11 av användaren med SSH-nyckeln. Observera att de inte uppmanas att ange ett lösenord.

ssh [email protected]

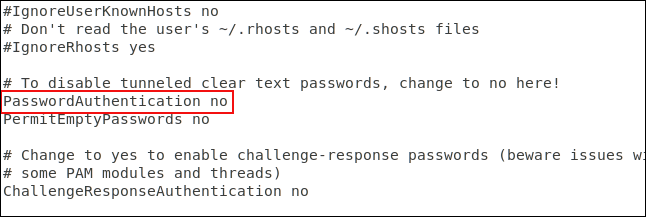

Inaktivera lösenordsautentisering helt

Du kan helt inaktivera lösenordsautentisering om du använder SSH-nycklar. Vi måste redigera SSH-konfigurationsfilen.

Rulla nedåt i filen tills du ser raden som börjar med #PasswordAuthentication yes . Ta bort # i början av raden, ändra ja till nej och spara filen. Starta om SSH-demonen.

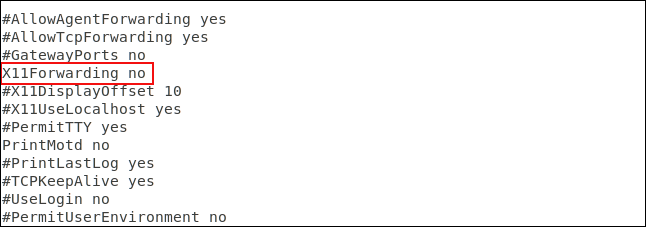

Inaktivera X11-vidarebefordran

X11-vidarebefordran tillåter fjärranvändare att köra grafiska applikationer från din server över en SSH-session men utnyttjas lätt av dåliga aktörer. Det är bättre att stänga av det genom att redigera SSH-konfigurationsfilen.

Scrolla nedåt i filen tills du ser raden #X11Vidarebefordran nej , ta bort # i början av raden och spara filen. Starta om SSH-demonen.

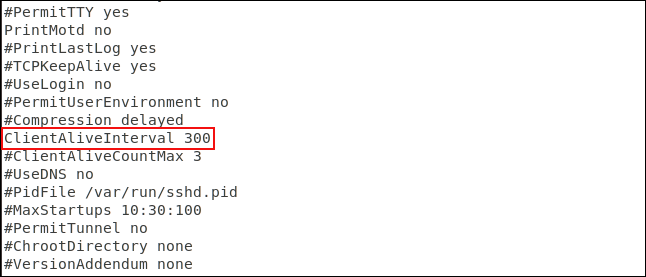

Ställ in timeoutvärde för tomgång

Om en SSH-anslutning upprättas med en dator och det inte finns någon aktivitet på den under en period kan detta utgöra en säkerhetsrisk.

Därför bör du ange en tidsgräns. SSH-anslutningen kommer att kopplas bort om det inte finns någon aktivitet inom tidsgränsen. Återigen måste vi redigera SSH-konfigurationsfilen.

Rulla ned filen tills du ser raden som börjar med #ClientAliveInterval 0 . Ta bort # i början av raden, ändra siffran 0 till önskat värde. Vanligtvis sätter folk den på 300 sekunder, vilket är 5 minuter. Spara filen och starta om SSH-demonen.

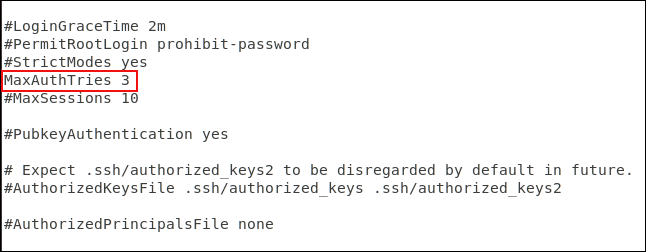

Ställ in en gräns för antalet lösenordsinmatningar

Att definiera en gräns för antalet bekräftelser kan hjälpa till att förhindra lösenordsgissning och brute-force-attacker. Efter det angivna antalet autentiseringsbegäranden kommer användaren att kopplas bort från SSH-servern. Som standard finns det ingen gräns för antalet lösenordsförsök, men du kan redigera det i SSH-konfigurationsfilen.

Scrolla nedåt i filen tills du ser raden som börjar med #MaxAuthTries 0 . Om du tar bort # i början av raden ändras numret till önskat värde. Du kan ställa in den till 3. Spara filen när du gör ändringar och starta om SSH-demonen.

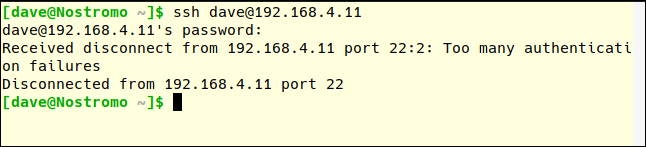

Du kan testa detta genom att försöka ansluta och ange fel lösenord.

Observera att MaxAuthTries-numret är fler än antalet försök som användaren tillåts. Efter två misslyckade försök kopplas du från, vilket innebär att MaxAuthTries är inställt på 3.

Inaktivera root-inloggning

Du rekommenderas att inte logga in som root, bara använda som en vanlig användare på Linux och använda sudo för att utföra åtgärder som kräver root-behörigheter. Du bör inte heller tillåta root att logga in på SSH-servern. Endast normala användare får ansluta. Om de behöver utföra en uppgift på administrativ nivå kan de också använda sudo. Om du måste tillåta root-användaren att logga in kan du tvinga dem att använda en SSH-nyckel.

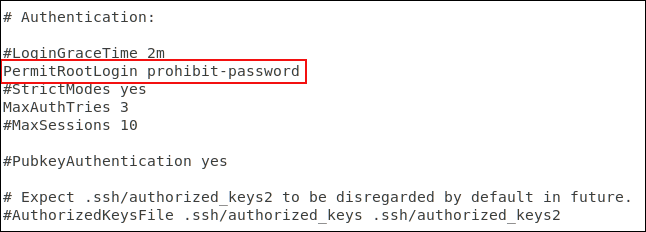

Redigera konfigurationsfilen för att inaktivera rotinloggning.

Scrolla nedåt i filen tills du ser raden som börjar med #PermitRootLogin prohibit-password , ta bort # i början av raden.

Spara ändringarna och starta om SSH-demonen.

Sista steget

Naturligtvis, om du inte behöver köra SSH på din dator, stäng av den med följande kommando:

sudo systemctl stop sshd

sudo systemctl disable sshdÖnskar dig framgång!

I dagens artikel kommer Quantrimang att sammanfatta några vanliga frågor om standardlösenord för att hjälpa läsarna att svara på frågor relaterade till detta problem.

Vad du behöver är en VPN – vilket gör de olika alternativen enkla, och CyberGhost VPN är en av de bästa VPN:erna när det kommer till enkelhet.

Ett antal bästa metoder för säkerhet har dykt upp i och med framväxten av multimolnmiljöer, och det finns några viktiga steg som alla organisationer bör ta när de utvecklar sina egna säkerhetsstrategier.

I Microsofts Windows Vista operativsystem tillät DreamScene att ställa in dynamiska bakgrunder för datorer, men åtta år senare är det fortfarande inte tillgängligt på Windows 10. Varför har denna sed representerat en tillbakagång till det förflutna under åren, och vad kan vi göra för att ändra på detta?

Om vi vill koppla två bärbara datorer till nätverket kan vi använda en nätverkskabel och sedan ändra IP-adresserna på de två datorerna och det är det.

När Windows visar felet "Du har inte behörighet att spara på den här platsen", kommer detta att hindra dig från att spara filer i önskade mappar.

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Fel 524: En timeout inträffade är en Cloudflare-specifik HTTP-statuskod som indikerar att anslutningen till servern stängdes på grund av en timeout.

Felkod 0x80070570 är ett vanligt felmeddelande på datorer, bärbara datorer och surfplattor som kör operativsystemet Windows 10. Det visas dock även på datorer som kör Windows 8.1, Windows 8, Windows 7 eller tidigare.

Blue screen of death-fel BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 är ett fel som ofta uppstår efter installation av en hårdvarudrivrutin, eller efter installation eller uppdatering av en ny programvara och i vissa fall är orsaken att felet beror på en korrupt NTFS-partition.