Säkerhetsforskare avslöjade nyligen en ny WiFi-hackningsteknik som gör det enkelt att ta reda på WiFi-lösenorden för dagens modernaste routrar. Upptäckt av Jens Steube (med smeknamnet "Atom") - utvecklare av det berömda lösenordshackningsverktyget Hashcat - medan han analyserar den nyligen släppta säkerhetsstandarden WPA3, riktar denna metod sig mot WPA trådlösa nätverksprotokoll /WPA2 med roaming-funktion baserad på PMKID (Pairwise Master Key Identifier). ).

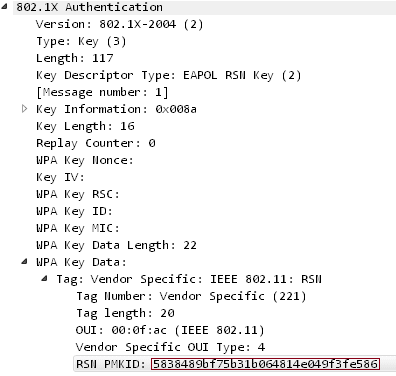

Denna nya WiFi-hackningsmetod tillåter angripare att hämta PSK-inloggningslösenordet (Pre-shared Key) för att hacka sig in i WiFi-nätverk och titta på internetaktiviteter. Tidigare var en angripare tvungen att vänta på att någon skulle logga in på nätverket och få EAPOL 4-vägs autentiseringshandskakning - ett nätverksautentiseringsprotokoll. Men med den nya metoden behöver användaren inte längre vara på målnätverket, det behöver bara göras på RSN IE (Robust Security Network Information Element) med ett enda EAPOL (Extensible Authentication Protocol over LAN) efter skicka en begäran från åtkomstpunkten. .

Robust Security Network är ett protokoll som upprättar en säker växling över ett trådlöst 802.11-nätverk och använder ett PMKID - nyckeln som behövs för att upprätta en anslutning mellan klienten och åtkomstpunkten.

Hur man hackar wifi med PMKID

Steg 1: Angriparen använder ett verktyg som hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 eller senare) för att begära PMKID från målåtkomstpunkten och sätta den mottagna ramen i en fil.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Steg 2: Med hjälp av verktyget hcxcaptool (https://github.com/ZerBea/hcxtools) konverteras ramens utdata (pcapng-format) till ett hashformat som godkänts av Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Steg 3: Använd Hashcat lösenordsknäckningsverktyget (https://github.com/hashcat/hashcat) (v4.2.0 eller högre) för att få WPA PSK-lösenordet och du är klar.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Det är lösenordet för det trådlösa destinationsnätverket, hur lång tid det tar beror på lösenordets längd och komplexitet.

"För närvarande vet vi inte hur många leverantörer eller routrar den här metoden kommer att fungera på, men vi tror att den kommer att fungera på 802.11i/p/q/r-nätverk med nätverksväxling aktiverad. (det vill säga de flesta routrar idag)", sa Steube.

Eftersom lösenordshackning bara inträffar när nätverket har portering aktiverat och kräver att angriparen provar många felaktiga lösenord, uppmanas användare att skydda nätverket genom att använda lösenord som är svåra att gissa. Den här typen av hack fungerar inte heller med den nya generationens trådlösa nätverkssäkerhetsprotokoll WPA3 på grund av det "nya nyckelgenereringsprotokollet som kallas Simultaneous Authentication of Equals (SAE)".

Se mer: