Datorportar är en viktig funktion för alla datorenheter. Portar tillhandahåller de in- och utgångsgränssnitt som enheter behöver för att kommunicera med kringutrustning och datornätverk.

De viktigaste portarna på datorn används för nätverk, utan dem skulle datorn vara helt isolerad och oförmögen att kommunicera med omvärlden.

Fysiska hamnar

En port kan vara fysisk eller virtuell. Fysiska nätverksportar tillåter kabelanslutningar till datorer, routrar, modem och många andra kringutrustningar. Själva portarna är fysiskt anslutna på ett eller annat sätt till moderkortet .

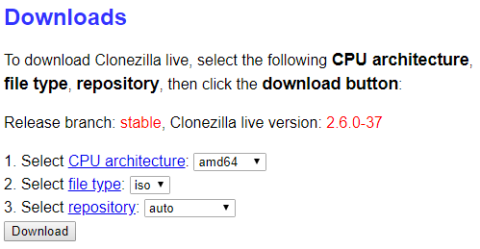

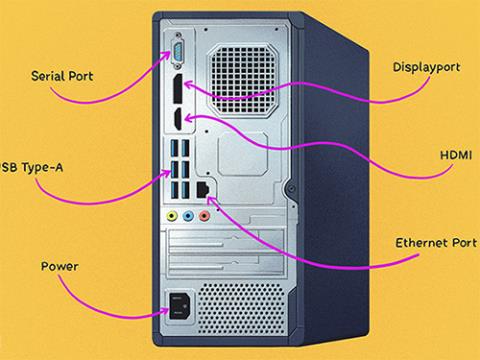

Några av de olika typerna av fysiska portar som finns tillgängliga på datornätverkshårdvara inkluderar:

- Ethernet-port: Fyrkantiga anslutningspunkter för Ethernet-kablar .

- USB-port: Rektangulära anslutningspunkter för USB-kablar.

- Serieport: Cirkulära anslutningspunkter för seriella kablar

Förutom nätverksanslutningar inkluderar andra portar som finns på datorer portar för video (som HDMI eller VGA), mus och tangentbord (PS/2), FireWire och eSATA, etc.

Se artikeln: 16 vanliga anslutningsportar på datorer och deras funktioner för mer information.

Vissa fysiska portar på datorn

Gateway i det trådlösa nätverket

Medan trådbundna datornätverk är beroende av fysiska portar och kablar, behöver trådlösa nätverk dem inte. Till exempel använder WiFi-nätverk kanalnummer som representerar radiosignalens frekvensband.

Trådbundna och trådlösa nätverk kan dock kombineras genom fysiska datorportar. Till exempel, en nätverksadapter som är ansluten till en dators USB-port förvandlar en kabelansluten dator till en trådlös dator, vilket överbryggar klyftan mellan de två teknikerna genom att använda en port.

Internet Protocol (IP) port

Virtuella portar är en viktig komponent i ett IP-nätverk (Internet Protocol). Dessa portar tillåter mjukvaruapplikationer att dela hårdvaruresurser utan att störa varandra.

Datorer och routrar hanterar automatiskt nätverkstrafik som rör sig genom deras virtuella portar. Nätverksbrandväggar ger också viss kontroll över trafikflödet på varje virtuell port av säkerhetsskäl.

I ett IP-nätverk är dessa virtuella portar strukturerade genom portnummer, från 0 till 65535. Till exempel är port 80 porten som låter dig komma åt webbplatser via din webbläsare, och port 21 är associerad med FTP .

Problem med portar i datornätverk

Fysiska portar kan sluta fungera av någon anledning. Orsaker till portfel inkluderar:

- Plötslig spänningsökning (för enheter som är fysiskt anslutna till strömkällan)

- Vattenskada

- Fel inifrån

- Skador orsakade av kabelstift (till exempel att sätta i kabeln för hårt eller försöka sätta in fel typ av kabel i en port)

Med undantag för stiftskador bör fysisk inspektion av porthårdvaran inte hitta några problem. Ett fel på en enda port på en enhet med flera portar (som en nätverksrouter) påverkar inte funktionen för andra portar.

Hastigheten och specifikationen för en fysisk hamn kan inte heller bestämmas genom enbart fysisk inspektion. Vissa Ethernet-enheter fungerar till exempel med upp till 100 Mbps, medan andra stöder Gigabit Ethernet, men den fysiska kontakten är densamma i båda fallen. På samma sätt stöder vissa USB-kontakter version 3.0 medan andra bara stöder USB 2.x eller ibland till och med USB 1.x.

Den vanligaste utmaningen man står inför med virtuella gateways är nätverkssäkerhet. Internetangripare undersöker regelbundet portarna på webbplatser, routrar och andra nätverksportar. Nätverksbrandväggar hjälper till att skydda mot dessa attacker genom att begränsa åtkomsten till portar baserat på deras antal.

För att vara mest effektiva tenderar brandväggar att vara överskyddande och blockerar ibland trafik som man vill tillåta. Metoder för att konfigurera reglerna som brandväggar använder för att hantera trafik - såsom regler för vidarebefordran av portar - kan vara mycket svåra att hantera för icke-professionella.