Under senare år har datorforensik framträtt som en särskilt viktig aspekt inom datavetenskap i allmänhet och högteknologisk utredning i synnerhet. Detta är en högteknologisk undersökande vetenskap baserad på data lagrade på datorenheter som hårddiskar , CD-enheter eller data på internet. Computer forensics inkluderar uppgifter som att upptäcka, skydda och analysera information som lagras, överförs eller genereras av en dator eller ett datanätverk, för att göra rimliga slutsatser för att hitta orsaker, samt förklaringar av fenomen under utredningsprocessen. Med andra ord hjälper datorkriminalteknik att underlätta internetrelaterad brottsutredning. Till skillnad från tidigare har datorernas inflytande utökats till alla enheter relaterade till digital data, därför hjälper datorkriminalteknik brottsutredningar med hjälp av digitala data för att hitta de bakom ett visst brott. De som gör det här jobbet kräver lång erfarenhet och kunskap om datavetenskap, nätverk och säkerhet.

För att tjäna detta viktiga område har utvecklare skapat många mycket effektiva datorkriminaltekniska verktyg, som hjälper säkerhetsexperter att förenkla processen för att undersöka datarelaterade överträdelser. Kriterierna för att välja det bästa kriminaltekniska verktyget kommer vanligtvis att utvärderas av utredningsorgan baserat på många olika faktorer, inklusive budget, funktioner och det tillgängliga teamet av experter som kan göra jobbet. Nedan finns en lista över de 10 bästa datorkriminaltekniska verktygen som är särskilt betrodda av många digitala säkerhetsbyråer. Se dem omedelbart.

Ledande datorkriminaltekniska verktyg

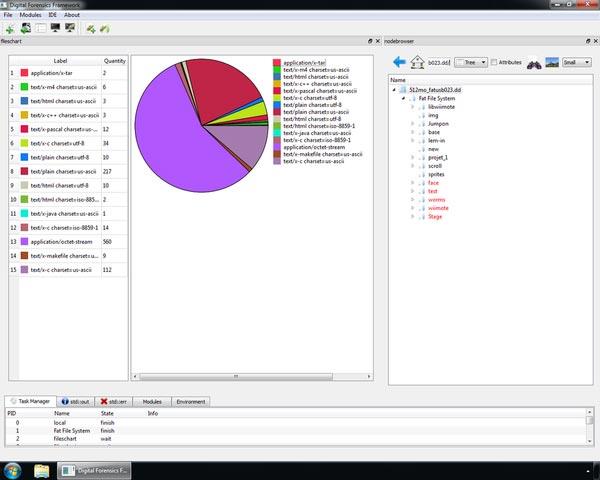

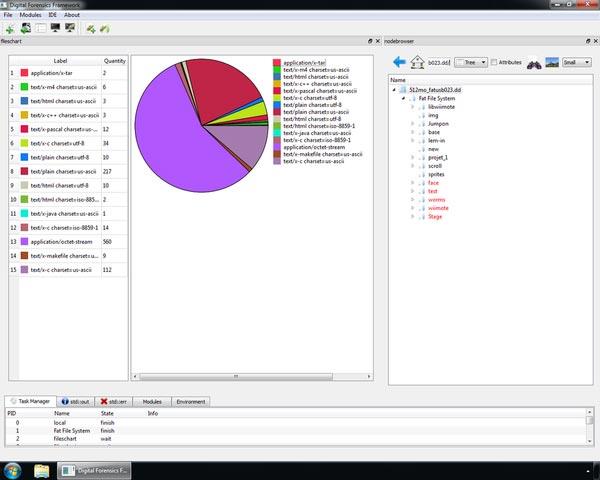

Digital Forensics Framework

Digital Forensics Framework är ett datorkriminaltekniskt verktyg med öppen källkod som helt uppfyller GPL-licenskriterierna. Det används ofta av erfarna datakriminaltekniker utan problem. Dessutom kan det här verktyget också användas för en digital spårbarhetskedja, för att komma åt enheter på distans eller lokalt, på Windows eller Linux OS, återställa förlorade filer, dolda eller raderade, snabbsökning efter metadatafiler och många andra komplexa uppgifter.

Öppna Computer Forensics Architecture

Open Computer Forensics Architecture (OCFA) är utvecklad av den holländska nationella polismyndigheten och är ett modulärt ramverk för datorforensik. Huvudmålet med detta verktyg är att automatisera den digitala forensiska processen och därigenom påskynda utredningsprocessen och samtidigt tillåta utredare att taktiskt få direkt tillgång till beslagtagen data genom ett extremt lättanvänt sök- och bläddringsgränssnitt.

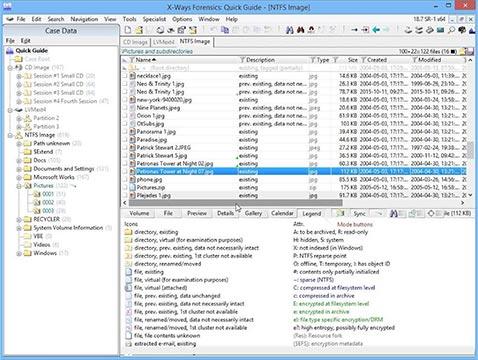

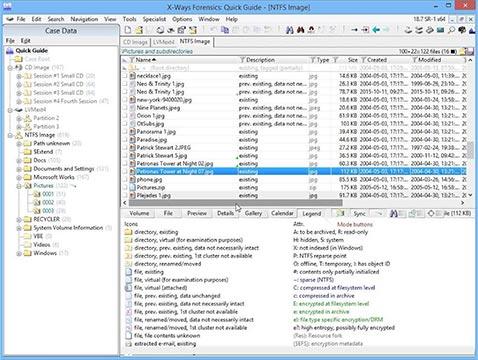

X-Ways Forensics

X-Way Forensics är en avancerad arbetsmiljö för datorkriminaltekniker. Den kan köras på de flesta populära Windows-versioner idag som XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 Bit/64 Bit, standard, PE/FE. Bland alla verktyg som nämnts ovan anses X-Way Forensics ha den högsta praktiska effektiviteten, och ger ofta snabbare bearbetningshastighet i uppgifter som sökning efter raderade filer, statistik över sökträffar och ger samtidigt många avancerade funktioner som många andra verktyg inte har. Dessutom sägs det här verktyget vara mer tillförlitligt och hjälper till att spara kostnader under utredningsprocessen eftersom det inte kräver några komplexa databas- eller hårdvarukrav. X-Way Forensics är helt portabel och kan köras på ett kompakt USB-minne i vilket Windows-system som helst.

Registry Recon

Registry Recon, utvecklat av Arsenal Recon, är ett kraftfullt datorkriminaltekniskt verktyg som vanligtvis används för att extrahera, återställa och analysera registerdata från Windows-system. Denna produkt är uppkallad efter det franska ordet "rekognoscering" (motsvarande ordet erkännande på engelska) som betyder "igenkänning, identifiering" - ett militärt koncept relaterat till utforskning av fiendens territorium för att samla in taktisk information.

Innesluta

EnCase®, utvecklat av det kända mjukvaruföretaget OpenText, anses vara guldstandardverktyget inom kriminalteknisk säkerhet. Den här generella datorkriminaltekniska plattformen kan ge djup insyn i information över alla slutpunkter inom flera områden av den digitala forensiska processen. Dessutom kan EnCase också snabbt "gräva fram" potentiella bevis och data från många olika enheter, och även skapa motsvarande rapporter baserat på inhämtade bevis. Under årens lopp har EnCase behållit sitt rykte som guldstandarden när det kommer till datorkriminaltekniska verktyg som används i högteknologiska brottsutredningar, och har även röstats fram som den bästa datorkriminaltekniska lösningen. Bästa Computer Forensic Solution för 8 år i rad ( Bästa Computer Forensic Solution).

Sleuth Kit

Sleuth Kit® är ett UNIX- och Windows-baserat säkerhetsverktyg som ger en djupgående datorkriminalteknisk analys. Sleuth Kit® är en uppsättning kommandoradsverktyg och C-bibliotek som låter dig analysera diskavbildningar och återställa filsystem från själva skivavbildningarna. Faktum är att Sleuth Kit® används ofta i obduktion och utför djupgående analyser av många filsystem.

flyktighet

Volatilitet är ett verktyg som används för incidentrespons och analys av skadlig programvara på ett minneskriminalteknisk ramverk. Med det här verktyget kan du extrahera information från pågående processer, nätverkssockets, DLL:er och till och med registerbikupor. Dessutom stöder Volatility också att extrahera information från Windows kraschdumpfiler och vilolägesfiler. Denna programvara är tillgänglig gratis under GPL-licensen.

Llibforensics

Libforensics är ett bibliotek för utveckling av digitala kriminaltekniska applikationer. Den är utvecklad i Python och kommer med olika demoverktyg för att extrahera information från olika typer av bevis.

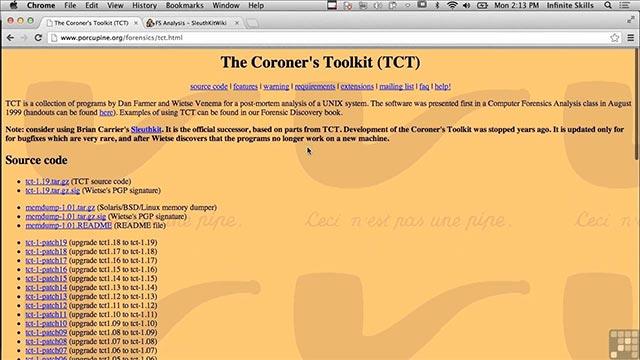

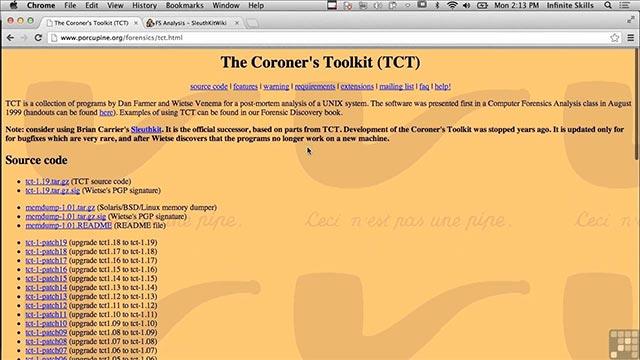

Rättsläkarens verktygslåda

Coroner's Toolkit eller TCT är också ett högt rankat digitalt kriminaltekniskt analysverktyg som körs på ett antal Unix-relaterade operativsystem. Coroner's Toolkit kan användas för att hjälpa till med datorkatastrofanalys och dataåterställning. Det är i huvudsak en öppen källkodssvit med flera kriminaltekniska verktyg som gör det möjligt för säkerhetspersonal att utföra analyser efter intrång på UNIX-system.

Bulkextraktor

Bulk Extractor är också ett av de viktigaste och mest använda digitala kriminaltekniska verktygen i världen. Det gör det möjligt att skanna diskbilder, filer eller filmappar för att extrahera användbar information för undersökning. Under denna process kommer Bulk Extractor att ignorera filsystemets struktur, så det ger snabbare hastighet än de flesta andra liknande verktyg som finns på marknaden. Faktum är att Bulk Extractor ofta används av underrättelse- och brottsbekämpande myndigheter för att lösa problem relaterade till cyberbrottslighet .

Ovan är en lista över de bästa datorkriminaltekniska verktygen som används mest i världen. Hoppas informationen i artikeln är användbar för dig!