Kako popraviti Nimate dovoljenja za shranjevanje na to mesto v sistemu Windows

Ko Windows prikaže napako »Nimate dovoljenja za shranjevanje na tem mestu«, vam to prepreči shranjevanje datotek v želene mape.

Ta članek je v seriji: Pregled ranljivosti na čipih Intel, AMD, ARM: Meltdown in Spectre . Vabimo vas, da preberete vse članke v seriji, da pridobite informacije in sprejmete ukrepe za zaščito vaše naprave pred tema dvema resnima varnostnima ranljivostma.

Razvijalci so izdali vrsto posodobitev programske opreme za zaščito pred Meltdown in Spectre . Vendar pa bo še vedno vplivalo na celotno prihodnost industrije procesorskih čipov.

Dve ključni besedi "Meltdown" in "Spectre" sta najbolj priljubljeni stvari v Silicijevi dolini. To sta dve novi metodi, ki ju hekerji uporabljajo za napad na procesorje Intel , AMD in ARM . Google je bil prvi, ki ga je odkril in prav danes so vse podrobnosti tudi uradno razkrili javnosti.

Meltdown in Spectre izkoriščata temeljno varnostno ranljivost v zgornjih čipih, ki bi jih teoretično lahko uporabili za "branje občutljivih informacij v sistemskem pomnilniku, kot so gesla, ključi za odpiranje šifrirane vsebine ali katere koli občutljive informacije," je Google uradno objavil v njegova FAQ (pogosta vprašanja).

Prva stvar, ki jo morate vedeti, je, da ta varnostna ranljivost prizadene skoraj vsak osebni računalnik, prenosni računalnik, tablični računalnik in pametni telefon, ne glede na to, iz katere države prihaja, katero podjetje je ali kateri operacijski sistem deluje. Vendar te ranljivosti ni lahko izkoristiti: za učinkovitost zahteva veliko posebnih dejavnikov, vključno z zlonamerno programsko opremo, ki se že izvaja v računalniku. Toda varnostnih ranljivosti ni mogoče pomiriti na podlagi teorije.

Posledice ne bodo vplivale le na posamezno napravo. Ta ranljivost lahko povzroči, da negativci vdrejo v celotne strežnike, podatkovne centre ali platforme za računalništvo v oblaku. V najslabšem primeru, kjer so prisotni določeni elementi, lahko Meltdown in Spectre uporabijo uporabniki sami za krajo informacij drugim uporabnikom.

Trenutno so bili izdani popravki, vendar je to tudi dvorezen meč: zaradi njega bodo stari stroji opazno počasnejši, zlasti stari osebni računalniki, prenosniki itd.

Ali so uporabniki trenutno v nevarnosti?

Tukaj je nekaj dobrih novic: Intel in Google pravita, da nista opazila, da bi napadi Meltdown ali Spectre ušli izpod nadzora. Večja podjetja, kot so Intel, Amazon, Google, Apple in Microsoft, so takoj izdala popravke.

Toda kot je bilo omenjeno zgoraj, imajo vsi za posledico nekoliko upočasnitev naprave, nekatera poročila pravijo, da se je zmogljivost naprave zmanjšala za do 30 % po namestitvi nove posodobitve. Intel je dodal, da se bo glede na predvideno uporabo stroja bolj ali manj upočasnil.

Prej je Meltdown napadal samo procesorje Intel, pred kratkim pa je tudi AMD priznal, da ima podobno varnostno ranljivost. Zdaj lahko po Googlovih nasvetih zaščitite svoj sistem z najnovejšimi posodobitvami programske opreme. Oba operacijska sistema Linux in Windows 10 sta imela prve posodobitve.

Spectre je nasprotno veliko bolj nevaren kot Meltdown. Google je dejal, da jim je uspelo odpraviti napade Spectre na procesorske čipe Intel, ARM in AMD, vendar po njihovem mnenju ni preprostega in učinkovitega popravka.

Vendar pa je zelo težko izkoristiti varnostno ranljivost Spectre, zato trenutno nobeno veliko podjetje ni preveč zaskrbljeno zaradi možnosti obsežnega napada. Stvar je v tem, da ranljivost Spectre izkorišča način delovanja procesorskega čipa, zato za popolno odpravo Spectra potrebujemo popolnoma novo generacijo strojne opreme.

Tudi zato je dobil ime Spectre. "Ker tega ni lahko popraviti, nas bo nekaj časa preganjalo," jasno navaja razdelek s pogostimi vprašanji o Meltdown in Spectre.

Kakšna je narava Meltdown in Spectre?

Niso "hrošči" v sistemu. So NAČINI za napad na sam način delovanja procesorjev Intel, ARM ali AMD. To napako je odkril Googlov laboratorij za kibernetsko varnost Project Zero.

Skrbno so preučili zgornje čipe in našli napako v zasnovi, usodno napako, ki jo lahko Meltdown in Spectre izkoristita in ovržeta običajne varnostne metode teh procesorjev.

Natančneje, to je "spekulativna izvedba", tehnika obdelave, ki se uporablja v Intelovih čipih od leta 1995 in je tudi običajna metoda obdelave podatkov na procesorjih ARM in AMD. S špekulativno prakso bo čip v bistvu uganil, kaj boste storili. Če uganejo pravilno, so korak pred vami, kar vam bo dalo občutek, da stroj teče bolj gladko. Če ugibajo napačno, se podatki zavržejo in ugibajo znova od začetka.

Projekt Zero je ugotovil, da obstajata dva ključna načina za prelisičenje celo najbolj varnih, skrbno zasnovanih aplikacij, da uhajajo informacije, ki jih je sam procesor ugotovil. S pravo vrsto zlonamerne programske opreme lahko slabi fantje dobijo te zavržene informacije, informacije, ki bi morale biti izjemno tajne.

Pri sistemu računalništva v oblaku sta ti dve metodi napada še bolj nevarni. Na njem shranjuje podatke ogromna mreža uporabnikov. Če samo EN povezava - en uporabnik uporablja nezavarovan sistem, je tveganje izpostavljenosti podatkov VSAKEGA drugega uporabnika zelo veliko.

Kaj lahko torej storimo, da ne postanemo ta povezava?

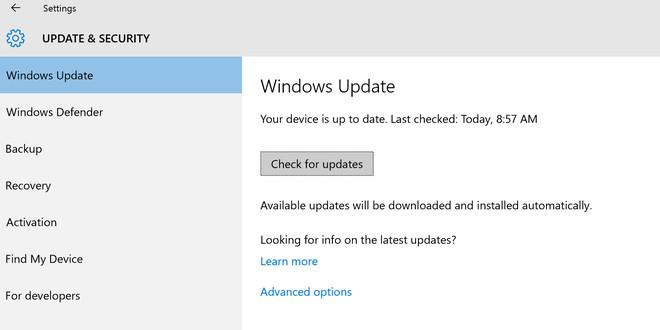

Prva in najboljša stvar, ki jo morate storiti zdaj, je zagotoviti, da so vsi vaši varnostni popravki posodobljeni. Večji operacijski sistemi so že izdali posodobitve za ti dve ranljivosti Meltdown in Spectre. Natančneje, posodobljeni so bili Linux , Android, Applov MacOS in Microsoftov Windows 10 . Takoj posodobite svojo napravo.

Hkrati je Microsoft za Business Insider povedal tudi, da hitijo z rešitvijo za svojo platformo v oblaku Azure. Google Cloud prav tako spodbuja uporabnike k hitri posodobitvi svojih operacijskih sistemov.

V bistvu namestite vse svoje naprave na najnovejšo posodobitev. Počakajte še malo, velika podjetja bodo izdala nove posodobitve za ti dve nevarni ranljivosti.

Poleg tega ne pozabite, da Meltdown in Spectre za delovanje zahtevata zlonamerno kodo, zato ne prenašajte ničesar – programske opreme, nenavadnih datotek – iz nezaupljivega vira.

Zakaj je moja naprava po posodobitvi počasna?

Meltdown in Spectre izkoriščata način interakcije "jeder" – osrednjih elementov, jeder operacijskega sistema – s procesorjem. V teoriji ti dve stvari delujeta neodvisno druga od druge, prav zato, da preprečita napade, kot sta Meltdown in Spectre. Google pa je dokazal, da takšne trenutne varnostne rešitve niso dovolj.

Zato morajo razvijalci operacijskega sistema izolirati jedro in procesor. V bistvu jih prisilijo, da uberejo obvoz, kar od stroja zahteva malo več procesorske moči in seveda se bo stroj nekoliko upočasnil.

Microsoft pravi, da bodo Intelovi procesorji, starejši od dve leti starega modela Skylake, opazno počasnejši. Vendar naj vas ne skrbi preveč glede hitrosti obdelave vaše naprave, ker je to lahko le začasno. Potem ko je Google objavil ti dve varnostni ranljivosti, si bodo razvijalci programske opreme in operacijskih sistemov prizadevali najti učinkovitejše rešitve.

Posledice tega incidenta?

Intel trdi, da Meltdown in Spectre ne bosta znižala cene svojih delnic, saj ju je precej težko izvesti, poleg tega pa niso bili dokumentirani nobeni napadi (ki se jih skupnost zaveda).

Vendar pa Google opozarja, da nas Spectre še dolgo "preganja". Tehnika "špekulativne prakse" je že dve desetletji temelj procesorjev. Da bi nadomestili takšno platformo, mora celotna industrija raziskav in razvoja procesorjev vložiti sredstva v ustvarjanje nove, varnejše platforme v prihodnosti. Zaradi Spectre bo prihodnja generacija procesorjev imela popolnoma drugačen obraz od tega, kar vidimo danes, zadnjih dveh 20 let.

Da pridemo do te točke, moramo še dolgo čakati. Uporabniki računalnikov svojih sistemov ne »menjujejo« več redno, kar pomeni, da bodo stari računalniki izpostavljeni velikemu tveganju uhajanja informacij. Z enakim tveganjem se soočajo tudi uporabniki mobilnih naprav, saj je število neposodobljenih mobilnih naprav nešteto. Spectre bo lažje izbral cilje, saj so sistemi, ki niso bili posodobljeni, izolirani.

To ni konec sveta, bo pa konec dobe procesorjev Intel, ARM in AMD ter konec načrtovanja procesorjev in proizvodnih praks.

Po besedah genk

Poglej več:

Ko Windows prikaže napako »Nimate dovoljenja za shranjevanje na tem mestu«, vam to prepreči shranjevanje datotek v želene mape.

Syslog Server je pomemben del arzenala skrbnika IT, zlasti ko gre za upravljanje dnevnikov dogodkov na centralizirani lokaciji.

Napaka 524: Prišlo je do časovne omejitve je statusna koda HTTP, specifična za Cloudflare, ki označuje, da je bila povezava s strežnikom zaprta zaradi časovne omejitve.

Koda napake 0x80070570 je običajno sporočilo o napaki v računalnikih, prenosnikih in tabličnih računalnikih z operacijskim sistemom Windows 10. Vendar se pojavi tudi v računalnikih z operacijskim sistemom Windows 8.1, Windows 8, Windows 7 ali starejšimi.

Napaka modrega zaslona smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ali STOP 0x00000050 je napaka, ki se pogosto pojavi po namestitvi gonilnika strojne naprave ali po namestitvi ali posodobitvi nove programske opreme in v nekaterih primerih je vzrok napaka zaradi poškodovane particije NTFS.

Notranja napaka razporejevalnika videa je tudi smrtonosna napaka modrega zaslona, ta napaka se pogosto pojavi v sistemih Windows 10 in Windows 8.1. Ta članek vam bo pokazal nekaj načinov za odpravo te napake.

Če želite, da se Windows 10 zažene hitreje in skrajša čas zagona, so spodaj navedeni koraki, ki jih morate upoštevati, da odstranite Epic iz zagona sistema Windows in preprečite, da bi se Epic Launcher zagnal z Windows 10.

Datotek ne smete shranjevati na namizju. Obstajajo boljši načini za shranjevanje računalniških datotek in vzdrževanje urejenega namizja. Naslednji članek vam bo pokazal učinkovitejša mesta za shranjevanje datotek v sistemu Windows 10.

Ne glede na razlog boste včasih morali prilagoditi svetlost zaslona, da bo ustrezala različnim svetlobnim pogojem in namenom. Če morate opazovati podrobnosti slike ali gledati film, morate povečati svetlost. Nasprotno pa boste morda želeli zmanjšati svetlost, da zaščitite baterijo prenosnika.

Ali se vaš računalnik naključno zbudi in prikaže okno z napisom »Preverjanje posodobitev«? Običajno je to posledica programa MoUSOCoreWorker.exe - Microsoftove naloge, ki pomaga usklajevati namestitev posodobitev sistema Windows.