Najboljša brezplačna in plačljiva programska oprema Syslog Server za Windows

Syslog Server je pomemben del arzenala skrbnika IT, zlasti ko gre za upravljanje dnevnikov dogodkov na centralizirani lokaciji.

IPSec, okrajšava za varnost internetnega protokola, je nabor kriptografskih protokolov, ki ščitijo podatkovni promet prek omrežij internetnega protokola (IP).

Omrežja IP – vključno s svetovnim spletom – nimajo šifriranja in zaščite zasebnosti. IPSec VPN odpravlja to slabost z zagotavljanjem ogrodja za šifrirano in zasebno komunikacijo v spletu.

Tukaj je podrobnejši pogled na IPSec in kako deluje s tuneli VPN za zaščito podatkov v nezavarovanih omrežjih.

Kratka zgodovina IPSec

Ko je bil internetni protokol razvit v zgodnjih 80-ih, varnost ni bila glavna prioriteta. Ker pa število uporabnikov interneta še naprej narašča, se povečuje tudi potreba po visoki varnosti.

Da bi zadovoljila to potrebo, je Agencija za nacionalno varnost sredi 80-ih sponzorirala razvoj varnostnih protokolov v okviru programa Secure Data Network Systems. To je vodilo do razvoja varnostnega protokola plasti 3 in sčasoma varnostnega protokola omrežne plasti. Številni inženirji so delali na tem projektu skozi 90. leta in IPSec je zrasel iz teh prizadevanj. IPSec je zdaj odprtokodni standard in je del IPv4.

Kako deluje IPSec

IPSec deluje s tuneli VPN za vzpostavitev zasebnih dvosmernih povezav med napravami

Ko dva računalnika vzpostavita povezavo VPN , se morata dogovoriti o nizu varnostnih protokolov in šifrirnih algoritmov ter izmenjati kriptografske ključe za odklepanje in ogled šifriranih podatkov.

Tukaj nastopi IPSec. IPSec deluje s tuneli VPN za vzpostavitev zasebnih dvosmernih povezav med napravami. IPSec ni en sam protokol; namesto tega je celoten nabor protokolov in standardov, ki delujejo skupaj, da bi zagotovili zaupnost, celovitost in pristnost internetnih podatkovnih paketov, ki gredo skozi tunel VPN.

Evo, kako IPSec ustvari varen tunel VPN:

IPSec VPN ščiti podatke, ki se prenašajo od gostitelja do gostitelja, omrežja do omrežja, gostitelja do omrežja in prehoda do prehoda (imenovan način tunela, ko je celoten paket IP šifriran in overjen).

Protokoli IPSec in podporne komponente

Standard IPSec je razdeljen na več osnovnih protokolov in podpornih komponent.

Jedrni protokol IPSec

- IPSec Authentication Header (AH) : Ta protokol ščiti naslove IP računalnikov, ki sodelujejo v procesu izmenjave podatkov, da zagotovi, da se podatkovni biti med postopkom ne izgubijo, spremenijo ali poškodujejo. AH tudi preveri, ali je oseba, ki pošilja podatke, te dejansko poslala, s čimer ščiti tunel pred vdori nepooblaščenih uporabnikov.

- Encapsulating Security Payload (ESP) : Protokol ESP zagotavlja šifrirni del IPSec, ki zagotavlja varnost podatkovnega prometa med napravami. ESP šifrira podatkovne pakete/tovor, avtentikira tovor in njegov izvor v paketu protokolov IPSec. Ta protokol učinkovito kodira internetni promet, tako da kdorkoli pogleda v tunel, ne vidi ničesar v njem.

ESP šifrira in preverja pristnost podatkov, medtem ko AH samo preverja pristnost podatkov.

Komponente, ki podpirajo IPSec

- Varnostna združenja (SA) : Varnostna združenja in politike vzpostavljajo različne varnostne sporazume, ki se uporabljajo pri izmenjavah. Ti sporazumi lahko določijo vrsto šifriranja in zgoščevalnega algoritma, ki se uporablja. Ti pravilniki so pogosto prilagodljivi in omogočajo napravam, da se odločijo, kako želijo ravnati s stvarmi.

- Izmenjava internetnih ključev (IKE) : Da šifriranje deluje, morajo računalniki, vključeni v izmenjavo zasebnih komunikacij, deliti šifrirni ključ. IKE omogoča dvema računalnikoma varno izmenjavo in skupno rabo šifrirnih ključev pri vzpostavljanju povezave VPN.

- Algoritmi za šifriranje in zgoščevanje : kriptografski ključi delujejo z uporabo zgoščevalnih vrednosti, ustvarjenih z uporabo zgoščevalnega algoritma. AH in ESP sta zelo splošna, ne določata posebne vrste kodiranja. Vendar IPsec za šifriranje pogosto uporablja Message Digest 5 ali Secure Hash Algorithm 1.

- Zaščita pred napadi ponovnega predvajanja : IPSec vključuje tudi standarde za preprečevanje ponovnega predvajanja podatkovnih paketov, ki so del uspešnega postopka prijave. Ta standard hekerjem preprečuje, da bi uporabili ponovno predvajane podatke za kopiranje podatkov za prijavo.

IPSec je celovita rešitev protokola VPN in lahko služi tudi kot šifrirni protokol v L2TP in IKEv2.

Načini tuneliranja: Tunel in Transport

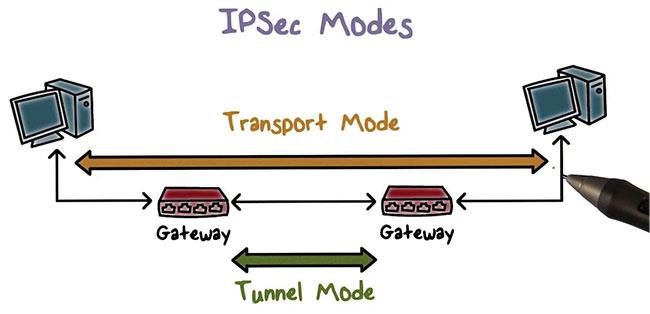

IPSec pošilja podatke v tunelskem ali transportnem načinu

IPSec pošilja podatke v tunelskem ali transportnem načinu. Ti načini so tesno povezani z vrsto uporabljenega protokola, AH ali ESP.

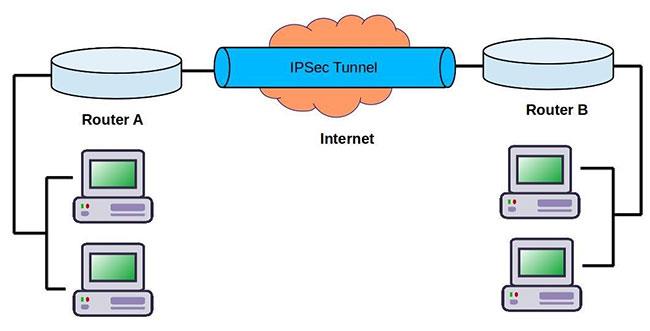

- Tunelski način : v tunelskem načinu je celoten paket zaščiten. IPSec zavije podatkovni paket v nov paket, ga šifrira in doda novo glavo IP. Običajno se uporablja pri nastavitvah VPN od mesta do mesta.

- Transportni način : v transportnem načinu izvirna glava IP ostane in ni šifrirana. Šifrirana sta samo tovor in napovednik ESP. Način transporta se običajno uporablja pri nastavitvah VPN od odjemalca do mesta.

Za VPN je najpogostejša konfiguracija IPSec, ki jo boste videli, ESP s preverjanjem pristnosti v tunelskem načinu. Ta struktura pomaga, da se internetni promet premika varno in anonimno znotraj tunela VPN prek nezavarovanih omrežij.

Kakšna je torej razlika med tunelskim in transportnim načinom v IPsec?

Tunelski način v IPsec se uporablja med dvema namenskima usmerjevalnikoma, pri čemer vsak usmerjevalnik deluje kot en konec navideznega "tunela" skozi javno omrežje. V tunelskem načinu začetna glava IP vsebuje končno destinacijo šifriranega paketa skupaj s koristno vsebino paketa. Da vmesni usmerjevalniki vedo, kam morajo posredovati pakete, IPsec doda novo glavo IP. Na vsakem koncu tunela usmerjevalniki dekodirajo glave IP, da dostavijo pakete na cilj.

V transportnem načinu je vsebina vsakega paketa šifrirana, začetna glava IP pa ne. Zato lahko vmesni usmerjevalniki vidijo končni cilj vsakega paketa – razen če se uporablja ločen protokol tunela (kot je GRE).

Katera vrata uporablja IPsec?

Omrežna vrata so virtualna lokacija, kamor gredo podatki znotraj računalnika. Vrata so način, kako računalnik spremlja različne procese in povezave. Če gredo podatki na določena vrata, operacijski sistem računalnika ve, kateremu procesu pripadajo. IPsec običajno uporablja vrata 500.

Kako IPsec vpliva na MSS in MTU?

MSS in MTU sta dve meritvi velikosti paketa. Paketi lahko dosežejo samo določeno velikost (v bajtih), preden jih računalniki, usmerjevalniki in stikala ne morejo obdelati. MSS meri velikost tovora vsakega paketa, medtem ko MTU meri celoten paket, vključno z glavami. Pakete, ki presegajo omrežni MTU, je mogoče razdrobiti, to je razdeliti na manjše pakete in nato ponovno sestaviti. Paketi, ki presegajo MSS, se preprosto izbrišejo.

Protokol IPsec paketom doda številne glave in napovednike, ki vsi zavzamejo nekaj bajtov. Pri omrežjih, ki uporabljajo IPsec, je treba MSS in MTU ustrezno prilagoditi, sicer bodo paketi razdrobljeni in rahlo zakasnjeni. Običajno je MTU za omrežje 1500 bajtov. Običajna glava IP je dolga 20 bajtov in glava TCP je prav tako dolga 20 bajtov, kar pomeni, da lahko vsak paket vsebuje 1460 bajtov tovora. Vendar pa IPsec doda glavo za preverjanje pristnosti, glavo ESP in povezane napovednike. Paketu dodajo 50–60 bajtov ali več.

Syslog Server je pomemben del arzenala skrbnika IT, zlasti ko gre za upravljanje dnevnikov dogodkov na centralizirani lokaciji.

Napaka 524: Prišlo je do časovne omejitve je statusna koda HTTP, specifična za Cloudflare, ki označuje, da je bila povezava s strežnikom zaprta zaradi časovne omejitve.

Koda napake 0x80070570 je običajno sporočilo o napaki v računalnikih, prenosnikih in tabličnih računalnikih z operacijskim sistemom Windows 10. Vendar se pojavi tudi v računalnikih z operacijskim sistemom Windows 8.1, Windows 8, Windows 7 ali starejšimi.

Napaka modrega zaslona smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ali STOP 0x00000050 je napaka, ki se pogosto pojavi po namestitvi gonilnika strojne naprave ali po namestitvi ali posodobitvi nove programske opreme in v nekaterih primerih je vzrok napaka zaradi poškodovane particije NTFS.

Notranja napaka razporejevalnika videa je tudi smrtonosna napaka modrega zaslona, ta napaka se pogosto pojavi v sistemih Windows 10 in Windows 8.1. Ta članek vam bo pokazal nekaj načinov za odpravo te napake.

Če želite, da se Windows 10 zažene hitreje in skrajša čas zagona, so spodaj navedeni koraki, ki jih morate upoštevati, da odstranite Epic iz zagona sistema Windows in preprečite, da bi se Epic Launcher zagnal z Windows 10.

Datotek ne smete shranjevati na namizju. Obstajajo boljši načini za shranjevanje računalniških datotek in vzdrževanje urejenega namizja. Naslednji članek vam bo pokazal učinkovitejša mesta za shranjevanje datotek v sistemu Windows 10.

Ne glede na razlog boste včasih morali prilagoditi svetlost zaslona, da bo ustrezala različnim svetlobnim pogojem in namenom. Če morate opazovati podrobnosti slike ali gledati film, morate povečati svetlost. Nasprotno pa boste morda želeli zmanjšati svetlost, da zaščitite baterijo prenosnika.

Ali se vaš računalnik naključno zbudi in prikaže okno z napisom »Preverjanje posodobitev«? Običajno je to posledica programa MoUSOCoreWorker.exe - Microsoftove naloge, ki pomaga usklajevati namestitev posodobitev sistema Windows.

Ta članek pojasnjuje, kako uporabljati terminalsko okno PuTTY v sistemu Windows, kako konfigurirati PuTTY, kako ustvariti in shraniti konfiguracije ter katere možnosti konfiguracije spremeniti.