V prejšnjem članku smo izvedeli o napakah XSS (Cross Site Scripting) in dejanskem izkoriščanju XSS Reflected. Obstaja še ena vrsta XSS, ki velja za bolj nevarno: shranjeni XSS.

Za razliko od Reflected, ki neposredno napade nekaj žrtev, ki so tarča hekerjev, Stored XSS cilja na več žrtev. Ta napaka se pojavi, ko spletna aplikacija temeljito ne preveri vhodnih podatkov, preden jih shrani v bazo podatkov (tukaj uporabljam ta koncept za sklicevanje na bazo podatkov, datoteko ali druga področja, ki shranjujejo podatke aplikacije. splet).

Pri tehniki Stored XSS je hekerji ne izkoriščajo neposredno, ampak morajo to storiti v vsaj dveh korakih.

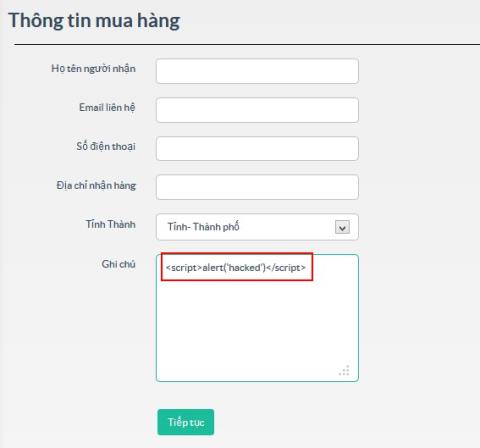

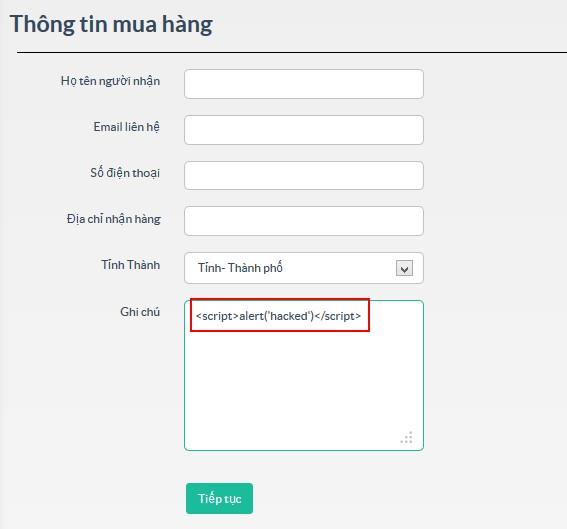

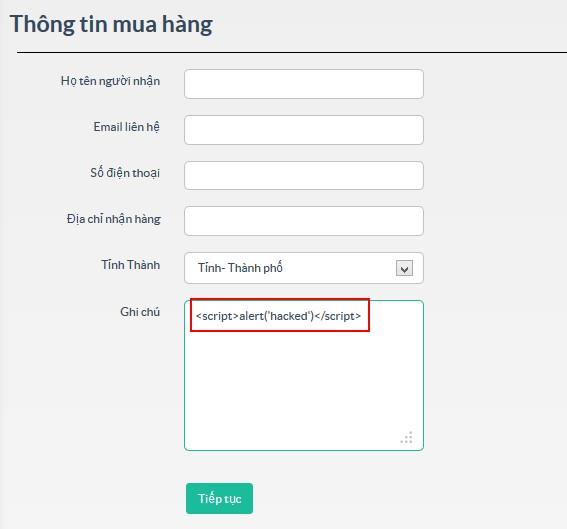

Najprej hekerji z nefiltriranimi vnosnimi točkami (obrazec, vnos, besedilno področje ...) v bazo podatkov vnesejo nevarno kodo.

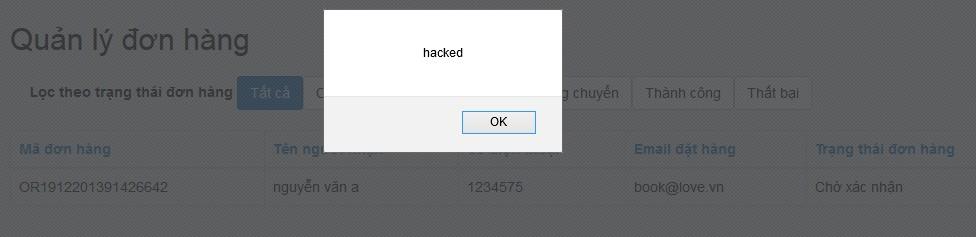

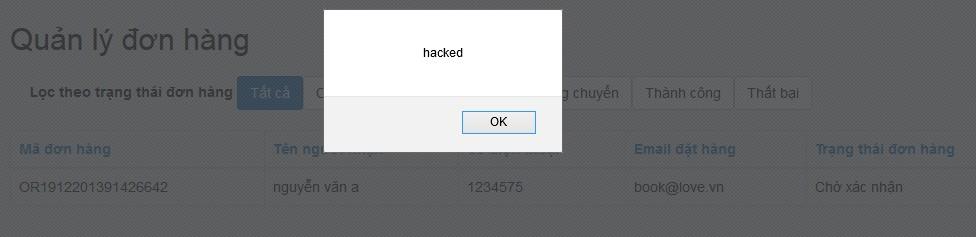

Nato, ko uporabnik dostopi do spletne aplikacije in izvaja operacije, povezane s temi shranjenimi podatki, se bo v uporabnikovem brskalniku izvršila hekerska koda.

Na tej točki se zdi, da je heker dosegel svoj cilj. Zaradi tega se tehnika shranjenega XSS imenuje tudi XSS drugega reda.

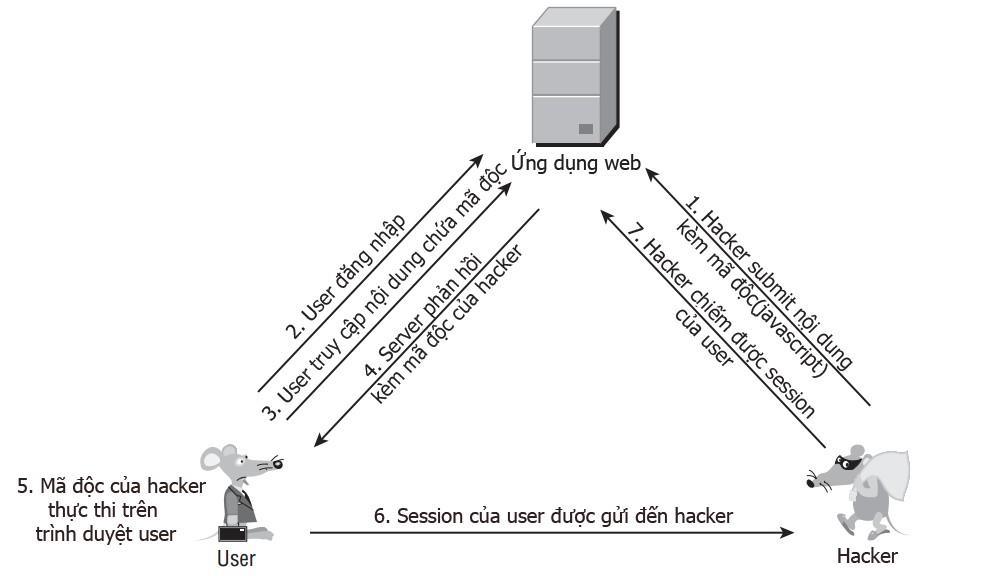

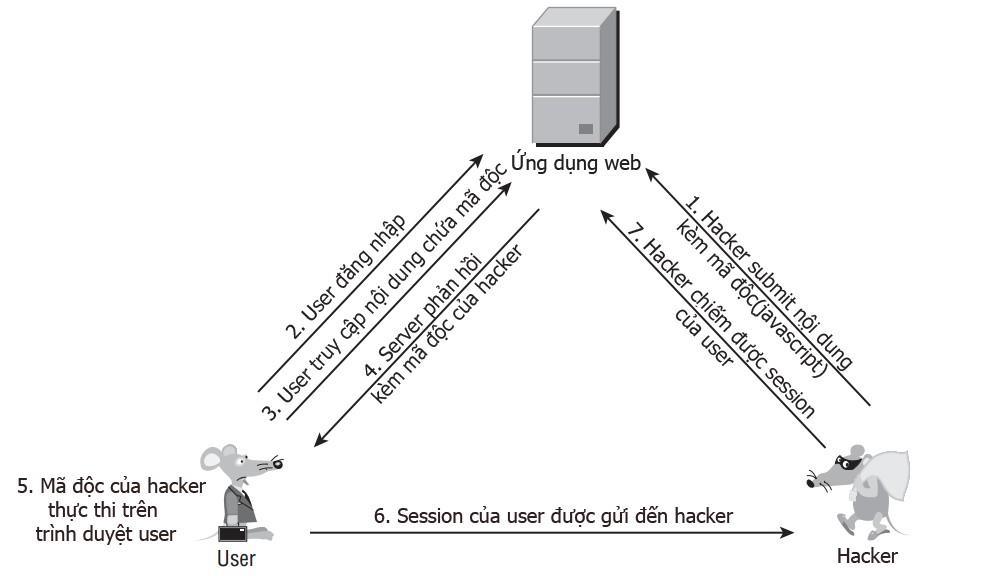

Scenarij izkoriščanja je opisan na naslednji način:

Odraženi XSS in shranjeni XSS imata dve veliki razliki v procesu napada.

- Prvič, za izkoriščanje Reflected XSS mora heker žrtev preslepiti, da dostopa do njegovega URL-ja. Kar zadeva shranjeni XSS, tega ni treba storiti.Po vstavitvi nevarne kode v bazo podatkov aplikacije mora heker samo počakati, da žrtev samodejno dostopa do nje. Za žrtve je to povsem normalno, saj ne vedo, da so bili podatki, do katerih dostopajo, okuženi.

- Drugič, cilj hekerja bo lažje doseči, če je žrtev v času napada še vedno v seji spletne aplikacije. Z Reflected XSS lahko heker prepriča ali pretenta žrtev, da se prijavi in dostopa do URL-ja, ki ga posreduje, da izvede zlonamerno kodo. Toda shranjeni XSS je drugačen, ker je bila zlonamerna koda shranjena v spletni zbirki podatkov, tako da se bo zlonamerna koda izvršila vsakič, ko uporabnik dostopa do sorodnih funkcij, in te funkcije najverjetneje zahtevajo preverjanje pristnosti. Najprej se prijavite, torej očitno v tem času uporabnik je še vedno v seji.

Iz teh stvari je razvidno, da je shranjeni XSS veliko bolj nevaren kot odraženi XSS, prizadeti subjekti so lahko vsi uporabniki te spletne aplikacije. In če ima žrtev administrativno vlogo, obstaja tudi nevarnost spletnega ugrabitve.