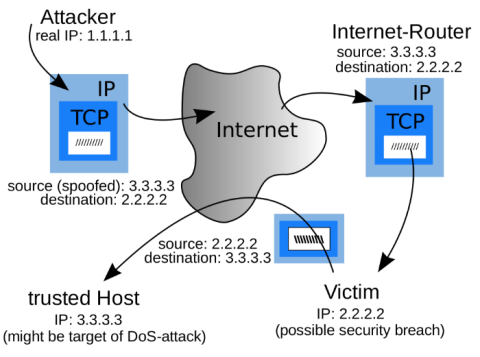

Za dostop do vašega omrežja mora zunanji računalnik "pridobiti" zaupanja vreden naslov IP v omrežju. Napadalec mora torej uporabiti naslov IP, ki je znotraj obsega vašega omrežja. Ali pa lahko napadalec uporabi zunanji, a zaupanja vreden naslov IP v vašem omrežju.

1. Kaj je IP spoofing?

Ko se računalnik zunaj vašega omrežja »pretvarja«, da je zaupanja vreden računalnik v sistemu, se to dejanje napadalca imenuje IP Spoofing.

Za dostop do vašega omrežja mora zunanji računalnik "pridobiti" zaupanja vreden naslov IP v omrežju. Napadalec mora torej uporabiti naslov IP, ki je znotraj obsega vašega omrežja. Ali pa lahko napadalec uporabi zunanji, a zaupanja vreden naslov IP v vašem omrežju.

Sistem lahko zaupa naslovom IP, ker imajo posebne privilegije do pomembnih virov v omrežju.

Kateri so različni načini za napad na ponarejanje naslovov IP?

- Napadajte podatke ali vzpostavite ukaze, ki obstajajo v podatkovnem toku, ki se pretvarja med odjemalcem in strežniško aplikacijo.

- Napadanje podatkov ali ukazov v omrežni povezavi enakovrednih.

Vendar pa mora napadalec spremeniti tudi usmerjevalno tabelo v omrežju. Spreminjanje usmerjevalne tabele v omrežju omogoča napadalcu dvosmerno komunikacijo. V ta namen napadalec "cilja" vse usmerjevalne tabele v lažne naslove IP.

Ko se usmerjevalna tabela spremeni, začnejo napadalci prejemati vse podatke, prenesene iz omrežja na lažni naslov IP. Ti sleparji se lahko celo odzovejo na podatkovne pakete kot zaupanja vreden uporabnik.

2. Denial of Service (DOS) (napad z zavrnitvijo storitve)

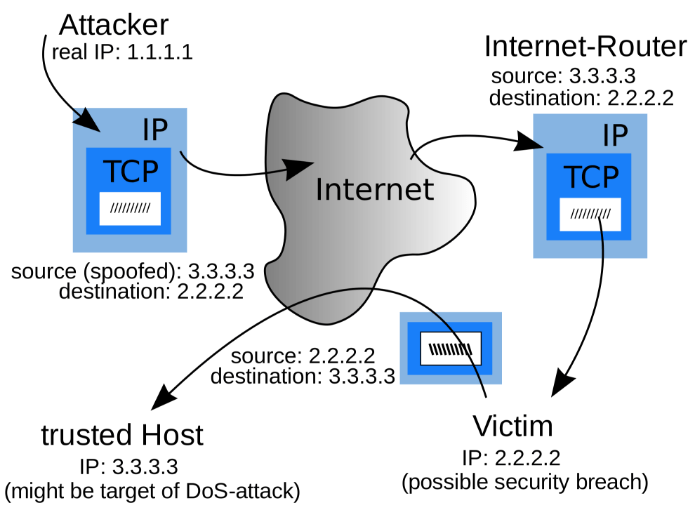

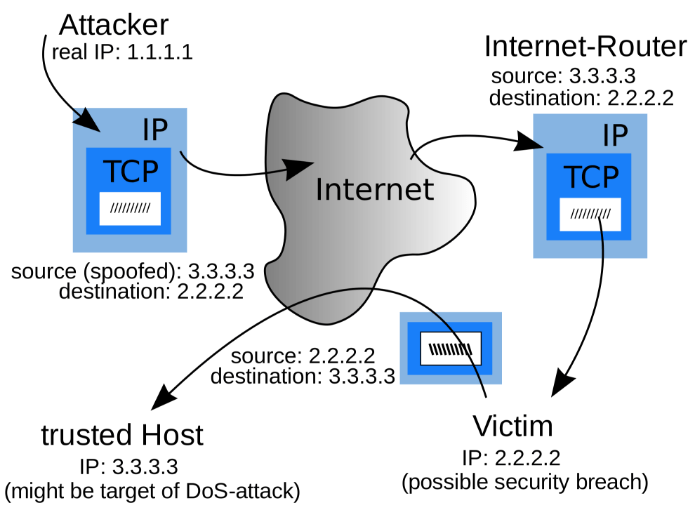

Napad zavrnitve storitve (DoS) si lahko predstavljate kot spremenjeno različico ponarejanja naslovov IP. Za razliko od ponarejanja naslovov IP pri napadu z zavrnitvijo storitve (DoS) napadalcu ni treba skrbeti, ali bo prejel kakršen koli odgovor od strežnika, na katerega cilja.

Napadalec bo sistem preplavil s številnimi zahtevami, kar bo povzročilo, da bo sistem "zaseden" z odzivanjem na zahteve.

Če so napadeni na ta način, bodo ciljni gostitelji prejeli TCP SYN in odgovorili s SYN-ACK. Po pošiljanju SYN-ACK napadalec čaka na odgovor, da dokonča rokovanje TCP – proces, ki se nikoli ne zgodi.

Zato bo napadalec med čakanjem na odgovor uporabil sistemske vire in celo strežnik ne bo imel pravice odgovarjati na druge legitimne zahteve.

Glejte še nekaj spodnjih člankov:

Želimo vam trenutke zabave!