Kako popraviti Nimate dovoljenja za shranjevanje na to mesto v sistemu Windows

Ko Windows prikaže napako »Nimate dovoljenja za shranjevanje na tem mestu«, vam to prepreči shranjevanje datotek v želene mape.

E-poštni varnostni protokoli so strukture, ki ščitijo uporabniško e-pošto pred zunanjimi posegi. E-pošta potrebuje dodatne varnostne protokole z razlogom: Simple Mail Transfer Protocol (SMTP) nima vgrajene varnosti. Šokantna novica, kajne?

Veliko varnostnih protokolov deluje s SMTP. Tukaj so ti protokoli in kako ščitijo vašo e-pošto.

Več o varnostnih protokolih za e-pošto

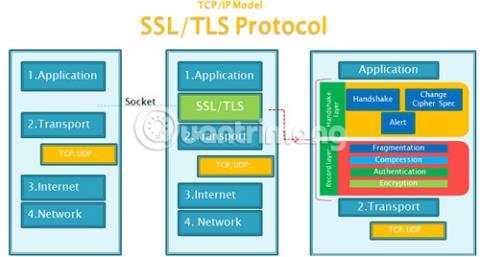

Secure Sockets Layer (SSL) in njegov naslednik, Transport Layer Security (TLS), sta najbolj priljubljena e-poštna varnostna protokola za zaščito e-pošte med potovanjem po internetu.

SSL in TLS sta protokola aplikacijske plasti. V internetnih komunikacijskih omrežjih aplikacijska plast standardizira komunikacijo za storitve končnega uporabnika. V tem primeru aplikacijska plast zagotavlja varnostni okvir (niz pravil), ki deluje s SMTP (tudi protokolom aplikacijske plasti) za zaščito uporabniške e-poštne komunikacije.

Ta del članka bo obravnaval samo TLS, ker je njegov predhodnik, SSL, od leta 2015 opuščen.

TLS zagotavlja dodatno zasebnost in varnost za "komunikacijo" z računalniškimi programi. V tem primeru TLS zagotavlja varnost za SMTP.

Ko uporabnikova e-poštna aplikacija pošilja in prejema sporočila, uporablja protokol za nadzor prenosa (TCP – del transportne plasti in e-poštni odjemalec ga uporablja za povezavo z e-poštnim strežnikom), da sproži "rokovanje" z e-poštnim strežnikom.

Rokovanje je zaporedje korakov, v katerih e-poštni odjemalec in e-poštni strežnik potrdita nastavitve varnosti in šifriranja ter nato začneta pošiljanje e-pošte. Na osnovni ravni rokovanje deluje na naslednji način:

1. Odjemalec pošlje sporočilo »zdravo«, vrste šifriranja in združljive različice TLS na e-poštni strežnik (e-poštni strežnik).

2. Strežnik se odzove z digitalnim potrdilom TLS in strežnikovim javnim šifrirnim ključem.

3. Odjemalec preveri podatke potrdila.

4. Odjemalec ustvari skrivni ključ v skupni rabi (znan tudi kot predglavni ključ) z uporabo javnega ključa strežnika in ga pošlje strežniku.

5. Strežnik dešifrira tajni skupni ključ.

6. Na tej točki lahko odjemalec in strežnik uporabita tajni skupni ključ za šifriranje prenosa podatkov, v tem primeru e-pošte uporabnika.

TLS je pomemben, ker ga večina e-poštnih strežnikov in e-poštnih odjemalcev uporablja za zagotavljanje osnovne ravni šifriranja e-pošte uporabnikov.

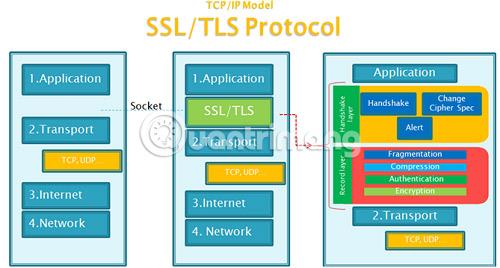

Oportunistični TLS je ukaz protokola, ki obvesti e-poštni strežnik, da želi e-poštni odjemalec spremeniti obstoječo povezavo v varno povezavo TLS.

Včasih bo uporabnikov e-poštni odjemalec za ustvarjanje varne povezave uporabil povezavo z navadnim besedilom, namesto da bi sledil zgornjemu postopku rokovanja. Oportunistični TLS bo poskušal začeti rokovanje TLS, da ustvari "tunel". Če pa rokovanje ne uspe, se Opportunistic TLS vrne na povezavo z navadnim besedilom in pošlje e-pošto brez šifriranja.

Prisilni TLS je konfiguracija protokola, ki prisili vse e-poštne "transakcije" v uporabo varnega standarda TLS. Če e-poštno sporočilo ne more priti od e-poštnega odjemalca do e-poštnega strežnika in nato do prejemnika e-pošte, sporočilo ne bo dostavljeno.

Digitalno potrdilo je orodje za šifriranje, ki se lahko uporablja za kriptografsko zaščito elektronske pošte. Digitalno potrdilo je vrsta šifriranja z javnim ključem.

Preverjanje pristnosti ljudem omogoča pošiljanje e-poštnih sporočil, šifriranih z vnaprej določenimi javnimi šifrirnimi ključi, kot tudi šifriranje sporočil, ki jih pošljete drugim. Digitalno potrdilo nato deluje kot potni list, vezan na spletno identiteto, njegova primarna uporaba pa je preverjanje pristnosti te identitete.

Z digitalnim potrdilom je javni ključ na voljo vsem, ki vam želijo pošiljati šifrirana sporočila. Oni šifrirajo svoj dokument z vašim javnim ključem, vi pa ga dešifrirate s svojim zasebnim ključem.

Digitalna potrdila lahko uporabljajo posamezniki, podjetja, vladne organizacije, e-poštni strežniki in skoraj vse druge digitalne entitete za preverjanje pristnosti identitet na spletu.

Sender Policy Framework (SPF) je protokol za preverjanje pristnosti, ki teoretično ščiti pred ponarejanjem domene.

SPF uvaja dodatna varnostna preverjanja, ki strežniku omogočajo, da ugotovi, ali sporočila izvirajo iz domene ali pa nekdo uporablja domeno za skrivanje svoje prave identitete. Domena je del interneta z edinstvenim imenom. Na primer, Quantrimang.com je domena.

Hekerji in pošiljatelji neželene pošte pogosto skrivajo svoje domene, ko poskušajo vdreti v sistem ali prevarati uporabnike, saj je iz domene mogoče izslediti lokacijo in lastnika ali vsaj videti, ali je domena na seznamu črna št. Če zlonamerno e-pošto prikrijete kot "zdravo" aktivno domeno, je zelo verjetno, da uporabniki ne bodo sumljivi, ko kliknejo ali odprejo zlonamerno prilogo.

Ogrodje pravilnika pošiljatelja ima tri ključne elemente: ogrodje, metode preverjanja pristnosti in posebne glave e-pošte, ki prenašajo informacije.

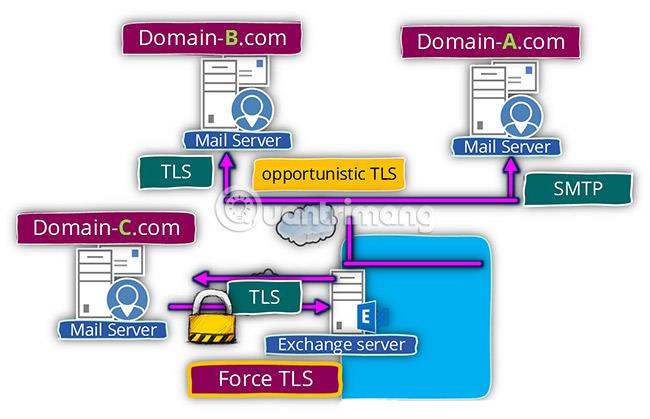

DomainKeys Identified Mail (DKIM) je protokol proti posegom, ki zagotavlja, da so poslana sporočila med prenosom varna. DKIM uporablja digitalne podpise za preverjanje, ali so bila e-poštna sporočila poslana z določenih domen. Poleg tega preveri tudi, ali domena omogoča pošiljanje elektronske pošte. DKIM je razširitev SPF.

V praksi DKIM olajša razvoj »črnih seznamov« in »belih seznamov«.

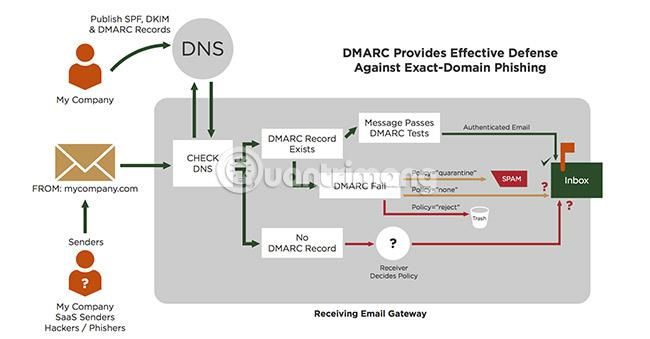

Naslednji e-poštni varnostni protokol je Domain-Based Message Authentication, Reporting & Conformance (DMARC). DMARC je sistem za preverjanje pristnosti, ki preverja standarde SPF in DKIM za zaščito pred goljufivimi dejanji, ki izvirajo iz domene. DMARC je pomembna funkcija v boju proti ponarejanju domen. Vendar razmeroma nizka stopnja sprejemanja pomeni, da je ponarejanje še vedno razširjeno.

DMARC deluje tako, da prepreči ponarejanje glave uporabnikovega naslova. To naredi tako:

DMARC ponudniku e-pošte naroči, kako ravnati z dohodno e-pošto. Če e-poštno sporočilo ne izpolnjuje standardov testiranja SPF in DKIM, bo zavrnjeno. DMARC je tehnologija, ki omogoča domenam vseh velikosti, da zaščitijo svoja imena domen pred ponarejanjem.

Secure/Multipurpose Internet Mail Extensions (S/MIME) je dolgoletni protokol za šifriranje od konca do konca. S/MIME kodira vsebino e-pošte, preden je poslana, razen pošiljatelja, prejemnika ali drugih delov glave e-pošte. Samo prejemnik lahko dešifrira sporočilo pošiljatelja.

S/MIME izvajajo e-poštni odjemalci, vendar zahteva digitalno potrdilo. Večina sodobnih e-poštnih odjemalcev podpira S/MIME, vendar bodo morali uporabniki vseeno preveriti, ali obstaja posebna podpora za njihovo aplikacijo in ponudnika e-pošte.

Pretty Good Privacy (PGP) je še en dolgoletni protokol za šifriranje od konca do konca. Vendar je verjetneje, da so uporabniki naleteli in uporabili njegov odprtokodni dvojnik, OpenPGP.

OpenPGP je odprtokodna različica šifrirnega protokola PGP. Redno se posodablja in uporabniki ga bodo našli v številnih sodobnih aplikacijah in storitvah. Tako kot S/MIME lahko tretje osebe še vedno dostopajo do e-poštnih metapodatkov, kot so podatki o pošiljatelju in prejemniku e-pošte.

Uporabniki lahko dodajo OpenPGP svoji varnostni nastavitvi e-pošte z eno od naslednjih aplikacij:

Implementacija OpenPGP v vsakem programu je nekoliko drugačna. Vsak program ima drugega razvijalca, ki nastavi protokol OpenPGP za uporabo šifriranja e-pošte. Vendar so to vsi zanesljivi šifrirni programi, ki jim lahko uporabniki zaupajo svoje podatke.

OpenPGP je eden najpreprostejših načinov za dodajanje šifriranja na različnih platformah.

Varnostni protokoli za e-pošto so izredno pomembni, saj dodajo raven varnosti e-pošti uporabnikov. V bistvu je e-pošta ranljiva za napade. SMTP nima vgrajene varnosti in pošiljanje e-pošte v navadnem besedilu (tj. brez kakršne koli zaščite in kdorkoli jo prestreže, lahko prebere vsebino) je zelo tvegano, še posebej, če vsebuje občutljive informacije.

Upam, da boste našli pravo izbiro!

Poglej več:

Ko Windows prikaže napako »Nimate dovoljenja za shranjevanje na tem mestu«, vam to prepreči shranjevanje datotek v želene mape.

Syslog Server je pomemben del arzenala skrbnika IT, zlasti ko gre za upravljanje dnevnikov dogodkov na centralizirani lokaciji.

Napaka 524: Prišlo je do časovne omejitve je statusna koda HTTP, specifična za Cloudflare, ki označuje, da je bila povezava s strežnikom zaprta zaradi časovne omejitve.

Koda napake 0x80070570 je običajno sporočilo o napaki v računalnikih, prenosnikih in tabličnih računalnikih z operacijskim sistemom Windows 10. Vendar se pojavi tudi v računalnikih z operacijskim sistemom Windows 8.1, Windows 8, Windows 7 ali starejšimi.

Napaka modrega zaslona smrti BSOD PAGE_FAULT_IN_NONPAGED_AREA ali STOP 0x00000050 je napaka, ki se pogosto pojavi po namestitvi gonilnika strojne naprave ali po namestitvi ali posodobitvi nove programske opreme in v nekaterih primerih je vzrok napaka zaradi poškodovane particije NTFS.

Notranja napaka razporejevalnika videa je tudi smrtonosna napaka modrega zaslona, ta napaka se pogosto pojavi v sistemih Windows 10 in Windows 8.1. Ta članek vam bo pokazal nekaj načinov za odpravo te napake.

Če želite, da se Windows 10 zažene hitreje in skrajša čas zagona, so spodaj navedeni koraki, ki jih morate upoštevati, da odstranite Epic iz zagona sistema Windows in preprečite, da bi se Epic Launcher zagnal z Windows 10.

Datotek ne smete shranjevati na namizju. Obstajajo boljši načini za shranjevanje računalniških datotek in vzdrževanje urejenega namizja. Naslednji članek vam bo pokazal učinkovitejša mesta za shranjevanje datotek v sistemu Windows 10.

Ne glede na razlog boste včasih morali prilagoditi svetlost zaslona, da bo ustrezala različnim svetlobnim pogojem in namenom. Če morate opazovati podrobnosti slike ali gledati film, morate povečati svetlost. Nasprotno pa boste morda želeli zmanjšati svetlost, da zaščitite baterijo prenosnika.

Ali se vaš računalnik naključno zbudi in prikaže okno z napisom »Preverjanje posodobitev«? Običajno je to posledica programa MoUSOCoreWorker.exe - Microsoftove naloge, ki pomaga usklajevati namestitev posodobitev sistema Windows.