Packet Sniffer eller Protocol Analyzer er verktøy som brukes til å diagnostisere og oppdage nettverkssystemfeil og relaterte problemer. Hackere bruker Packet Sniffer med det formål å avlytte ukrypterte data og se informasjon som utveksles mellom de to partene.

Lær om Packet Sniffer

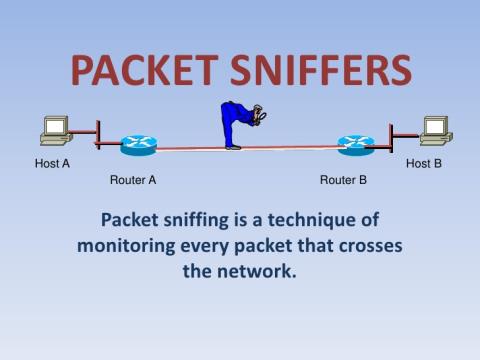

1. Hva er Packet Sniffer?

Packet Sniffer eller Protocol Analyzer er verktøy som brukes til å diagnostisere og oppdage nettverkssystemfeil og relaterte problemer. Packet Sniffers brukes av hackere til formål som hemmelig overvåking av nettverkstrafikk og innsamling av brukerpassordinformasjon.

Noen Packet Sniffers brukes av teknikere for spesialiserte formål som arbeider med maskinvare, mens andre Packet Sniffers er programvareapplikasjoner som kjører på standard forbrukerdatamaskiner, ved hjelp av spesialdesignet nettverksmaskinvare som leveres på servere for å utføre pakkeavlytting og datainjeksjon.

2. Hvordan fungerer Packet Sniffers?

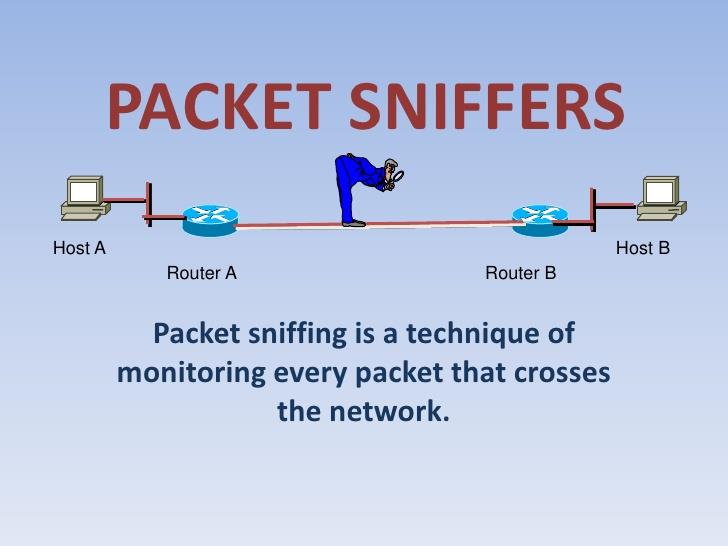

Packet Sniffer fungerer ved å blokkere Network Traffic, som du kan se gjennom det kablede eller trådløse nettverket som Packet Sniffer-programvaren får tilgang til på serveren.

Med kablede nettverk avhenger blokkering av nettverkstrafikk av nettverksstrukturen. En Packet Sniffer kan se hele nettverkstrafikken eller bare et segment, avhengig av hvordan nettverkssvitsjen (bryteren) er konfigurert, plassering....

Med trådløse nettverk kan Packet Sniffer bare blokkere én kanal om gangen med mindre datamaskinen din har flere trådløse grensesnitt som gjør at flere kanaler kan blokkeres.

Etter at rådatapakken er fanget opp, vil Packet Sniffer-programvare analysere og vise en melding til brukeren.

Dataanalytikere kan bore ned i "samtalen" som skjer mellom to eller flere nettverksnoder.

Teknikere kan bruke denne informasjonen til å identifisere feil, for eksempel å finne ut hvilke enheter som ikke oppfyller nettverkskravene.

Hackere kan bruke Sniffer til å avlytte ukrypterte data og se informasjon som utveksles mellom de to partene. I tillegg kan de samle inn informasjon som passord og passordbekreftelser. Hackere kan også fange opp datapakker (Capture-pakker) og angripe pakker på systemet ditt.

3. Programvare og verktøy som brukes i Packet Sniffing

Hver IT-administrator må kontinuerlig opprettholde nettverksytelsen fordi det er en av de viktigste ressursene for organisasjonen. Administratorer kan ikke la nettverket gå ned, selv for bare noen få minutter, da dette kan føre til store tap for selskapet.

Samtidig er det ikke lett å administrere et nettverk av usikker størrelse. Dette er grunnen til at verktøy som packet sniffere alltid er nyttige for å identifisere og fikse problemer raskt. Hovedoppgaven til en pakkesniffer er å sjekke om datapakker sendes, mottas og overføres riktig i nettverket. Under testing kan pakkesnifferen også diagnostisere ulike nettverksrelaterte problemer.

Alle pakkesnifferverktøy og programvare vil analysere overskriften og nyttelasten til hver pakke som passerer gjennom den. Pakkene vil deretter bli klassifisert og analysert.

Fordi pakkesniffing er mye brukt som en effektiv form for nettverksfeilsøking, er det nå mange alternativer tilgjengelig å vurdere.

Både nettverksingeniører og hackere liker gratis verktøy, og det er grunnen til at åpen kildekode og gratis Sniffer-programvare er verktøyene du velger og bruker i Packet Sniffing.

En av de populære åpen kildekode er: Wireshark (tidligere kjent som Ethereal ).

Du kan se instruksjonene for bruk av Wireshark til å analysere datapakker i nettverkssystemet her.

I tillegg kan du referere til følgende alternativer:

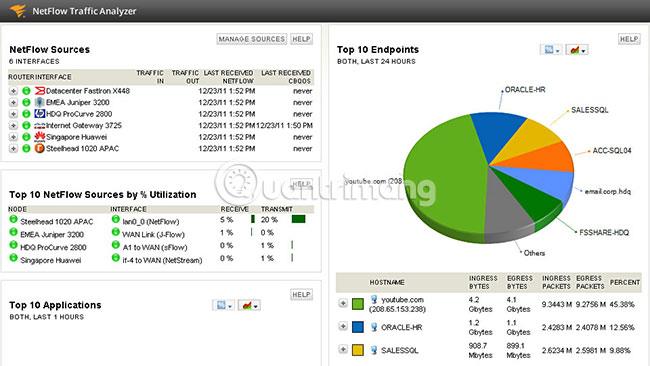

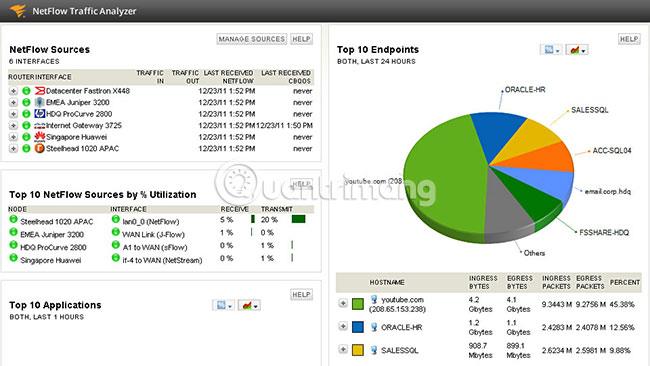

Solarwinds Bandwidth Analyzer-verktøyet er virkelig et to-i-ett-verktøy: Du får Solarwinds Bandwidth Analyzer (Network Performance Monitor) som håndterer feilhåndtering, tilgjengelighet og ytelsesovervåking for nettverk av alle størrelser, i tillegg til at Netflow Traffic Analyzer bruker trafikk teknologi for å analysere nettverksbåndbreddeytelse og trafikkmønstre. Begge disse applikasjonene er integrert i Solarwinds Bandwidth Analyzer.

Network Performance Monitor viser responstiden, tilgjengeligheten og ytelsen til nettverksenheter, samt oppdager, diagnostiserer og løser ytelsesproblemer gjennom dashbord, varsler og rapporter. Verktøyet viser også grafisk sanntidsnettverksytelsesstatistikk gjennom dynamiske nettverkskart.

Det inkluderte Netflow Analyzer- verktøyet identifiserer brukere, applikasjoner og protokoller som bruker båndbredde, fremhever deres IP-adresser og viser trafikkdata fra minutt for minutt. Den analyserer også Cisco NetFlow, Juniper J-Flow, IPFIX, sFlow, Huawei NetStream og andre trafikkdata.

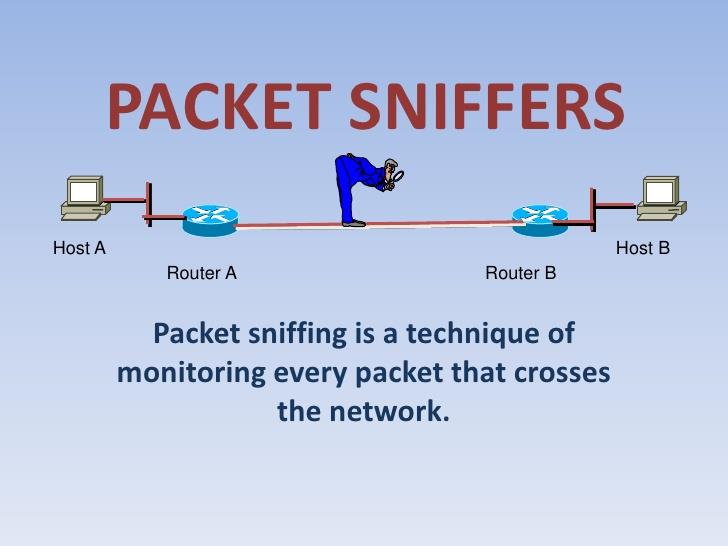

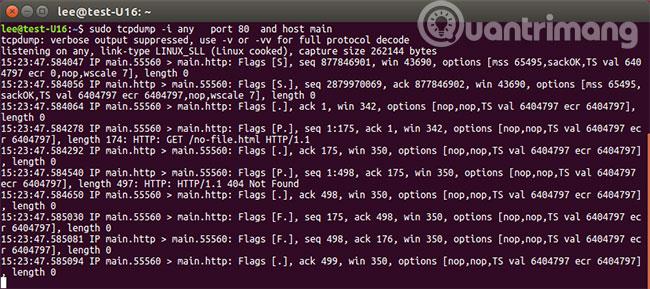

Tcpdump.org

TCPDump er en populær pakkesniffer som kjører på kommandolinjen. Dette verktøyet viser TCP/IP-pakker overført over Internett, slik at du vet hvor mange pakker som ble overført og mottatt, og basert på denne informasjonen vil du kunne identifisere eventuelle problemer som oppstår i nettverket.

I tiden før Ethereal (som fortsatt er i bruk i dag), var TCPDump defacto-standarden for pakkesniffing. Den har ikke Wiresharks slanke brukergrensesnitt og innebygde logikk for dekoding av applikasjonsstrømmer, men er fortsatt et valg for mange nettverksadministratorer. Dette er en testet standard og har vært i bruk siden slutten av 80-tallet. Den kan fange opp og ta opp pakker med svært lite systemressurser (det er derfor den er elsket av mange). TCPDump ble opprinnelig designet for UNIX-systemer og er vanligvis installert som standard.

Noen viktige funksjoner i TCDPump inkluderer:

- Sender ut informasjon som beskriver pakker på nettverksgrensesnitt ved hjelp av boolske uttrykk, for rask lesing og forståelse.

- Gir muligheten til å skrive en pakke til en fil for senere analyse eller lese fra en lagret fil.

- Generer en omfattende rapport etter å ha fanget pakker. Denne rapporten inneholder informasjon som antall pakker mottatt og behandlet, pakker mottatt av filter, pakker droppet etter kjerne, beskrivelse og tidsstempel.

- Gir muligheten til å eksportere pakkebufferen til en utdatafil.

- TCPDumps ulike alternativer lar deg tilpasse utdataene avhengig av dine behov.

- Fungerer godt på de fleste Unix-lignende operativsystemer som Linux, Solaris, BSD, Android og AIX.

- TCPdump kan brukes spesifikt til å avskjære og vise kommunikasjon til en spesifikk bruker eller datamaskin.

- I nettverk med stor trafikk har brukere muligheten til å sette en grense på antall pakker som fanges opp av verktøyet. Denne funksjonen gjør utdataene lettere å lese.

- Det er alternativer for å droppe eller legge til privilegier for individuelle brukere som ønsker å kjøre TCPDump.

TCPDump er et åpen kildekodeverktøy som er gratis å bruke.

Last ned TCPDump .

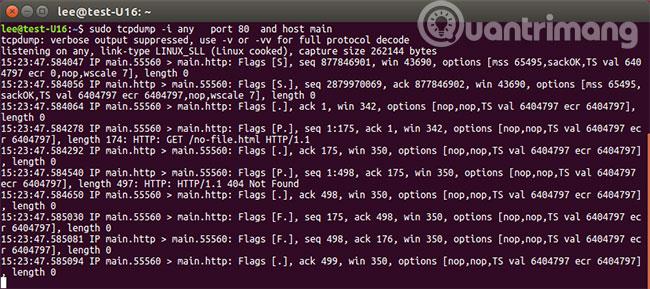

Kismetwireless.net

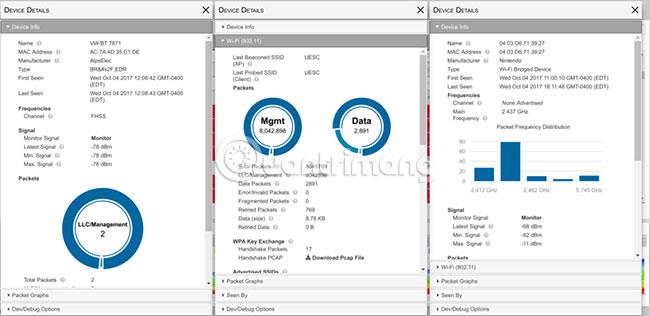

Kismet er et trådløst nettverksdetektor-, sniffer- og inntrengningsdeteksjonssystem som hovedsakelig fungerer på WiFi. Dessuten kan Kismet også utvides til andre typer nettverk gjennom en plug-in.

I det siste tiåret har trådløse nettverk vært en ekstremt viktig del av de fleste forretningsnettverk. Nå bruker folk trådløse nettverk for bærbare datamaskiner, mobiltelefoner og nettbrett. Etter hvert som viktigheten av disse enhetene på kontoret øker, blir rollen til trådløse nettverk mer tydelig. Pakkesniffing på trådløse nettverk har noen problemer med støttede adaptere, og det er der Kismet skinner. Kismet er designet for trådløs pakkesniffing og støtter alle trådløse nettverksadaptere som bruker rå overvåkingsmodus. I tillegg til 802.11-overvåking har den plugin-støtte for dekoding.

Noen enestående funksjoner til Kismet inkluderer:

- Støtter 802.11 sniffing-funksjonen

- Gir PCAP-logging kompatibel med andre pakkesniffingsverktøy som Wireshark og TCPDump.

- Følger klient/server-arkitekturmodellen.

- Har en plugg i struktur, slik at du kan utvide funksjonaliteten til kjernefunksjonene.

- Gir muligheten til å eksportere pakker til mange andre verktøy gjennom et intuitivt grensesnitt. Denne funksjonen med å eksportere pakker kan gjøres i sanntid.

- Gir støtte for andre nettverksprotokoller som 802.11a, 802.11b, 802.11g og 802.11n .

Kismet er tilgjengelig gratis.

Last ned Kismet .

EtherApe

I likhet med Wireshark er EtherApe en gratis programvare med åpen kildekode designet for å inspisere nettverkspakker. I stedet for å vise mye informasjon i tekstformat, tar EtherApe sikte på å representere fangede pakker visuelt, samt en rekke forbindelser og dataflyter. EtherApe støtter sanntidsvisning av nettverkspakker, men kan også inspisere standardformater for eksisterende pakker. Dette gir administratorer et annet nyttig verktøy for å feilsøke nettverksproblemer.

Referanselenke: http://etherape.sourceforge.net/

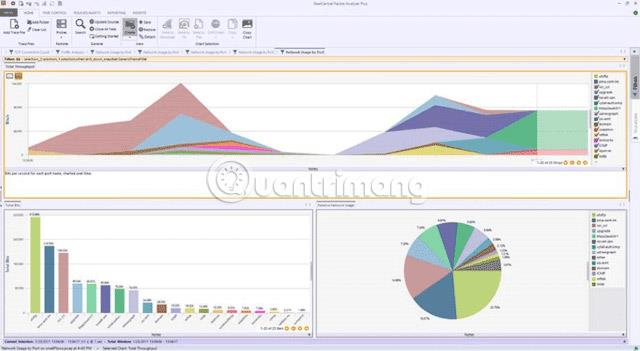

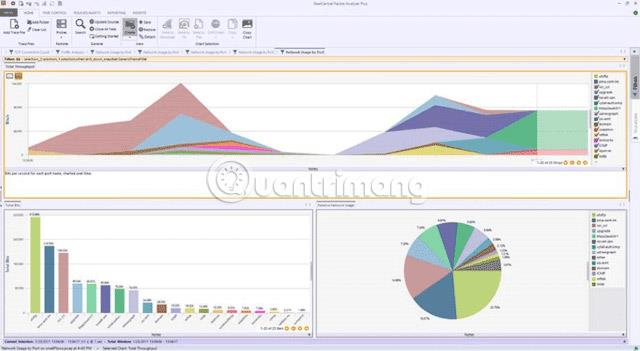

SteelCentral Packet Analyzer

SteelCentral Packet Analyzer er en nettverkspakkesniffer fra et selskap kalt Riverbed.

Dette verktøyet kommer med en rekke kraftige funksjoner som gjør livet til IT-administratorer enklere:

- Du kan enkelt isolere trafikk med dra og slipp, og bore ned flere nivåer i grensesnittelementer.

- Kommer med en rik samling av analytiske perspektiver.

- Du kan konfigurere utløsere og alarmer for å oppdage uvanlig atferd.

- Skann gjennom millioner av pakker for prediksjon og analyse.

- Lar deg slå sammen og analysere flere sporingsfiler samtidig, for en klarere oversikt over nettverksatferd.

- Identifiser problemer på nettverket nøyaktig i en rekke scenarier.

- Støtter hundrevis av visninger og grafer for å analysere nettverkstrafikk.

- Diagrammer kan tilpasses eller importeres/eksporteres i flere formater.

- Egendefinerte rapporter inkluderer samtaler på alle lag, IP-fragmenteringsanalyse, DHCP- adressetilordning , ledende TCP-samtalemotorer og unicast-, multicast- og kringkastingstrafikkdetaljer.

- Har et intuitivt grafisk brukergrensesnitt.

- Full integrasjon med WireShark.

Alternativ:

SteelCentral Packet Analyzer kommer i tre versjoner: SteelCentral packet Analyzer Pro, SteelCentral Packet Analyzer og SteelCentral packet Analyzer Personal. Forskjellene mellom disse tre versjonene er:

| Trekk |

SteelCentral pakke Analyzer Pro |

SteelCentral Packet Analyzer |

SteelCentral pakke Analyzer Personal Edition |

| Fungerer med SteelCentral AppResponse 11 |

Ha |

Er ikke |

Er ikke |

| Fungerer med SteelCentral Netshark |

Er ikke |

Ha |

Er ikke |

| Fungerer med sporingsfiler (hendelsesregistreringsfiler) |

Ha |

Ha |

Ha |

| Fungerer med SteelHead og SteelFusion |

Er ikke |

Ha |

Er ikke |

| Analyser pakker og bor ned i Wireshark |

Ha |

Ha |

Ha |

| Analyser raskt multi-TB-opptaksfiler |

Ha |

Ha |

Ha |

| Microflow-indeksering for rask analyse |

Ha |

Ha |

Ha |

| Rike analytiske perspektiver for intuitiv feilsøking |

Ha |

Ha |

Ha |

| VoIP-dekoding |

Ha |

Ha |

Ha |

| FIX-dekoding, finansielle transaksjoner, databaser, CIF- og ICA-protokoller |

Ha |

Ha |

Er ikke |

| Pakkesekvensdiagram |

Ha |

Ha |

Er ikke |

| Isoler spesifikke transaksjoner i SteelCentral transaksjonsanalysator |

Ha |

Ha |

Er ikke |

| Multi-segment analyse |

Ha |

Ha |

Er ikke |

| Vis redaktør |

Er ikke |

Ha |

Er ikke |

| AirPcap |

Er ikke |

Ha |

Er ikke |

SolarWinds pakkeanalysepakke

SolarWinds Packet Analysis Bundle analyserer nettverket for å identifisere problemer raskt. Dette er et ekstremt perfekt verktøy som gir mye data basert på nettverkstilkoblinger og kan hjelpe til med å håndtere disse problemene nøyaktig, raskt og effektivt.

Her er noen av tingene SolarWinds Packet Analysis Bundle kan gjøre for bedrifter:

- Finn ut om det er et problem med nettverket eller applikasjonen, og finn deretter en løsning for å fikse problemet tilsvarende.

- Identifiser topper i trafikk og datavolum, da dette kan være forårsaket av et potensielt sikkerhetsbrudd.

- Skanner kontinuerlig mer enn 1200 applikasjoner på nettverket ditt, slik at du bedre kan forstå nettverkstrafikken.

- Gir en rask oversikt over nettverkstrafikk når som helst.

- Leveres med avanserte rapporteringsverktøy for å hjelpe deg bedre å forstå trafikken din.

- Gir innsikt i trafikkmønstre.

- Spor ulike beregninger som responstid, datavolum, transaksjoner osv.

- Klassifiser trafikk i ulike kategorier basert på trafikktype, volum og risikonivå. Slik klassifisering gjør analyseprosessen enklere.

SolarWinds Packet Analysis Bundle er en del av en omfattende overvåkingssuite for nettverksytelse .

Last ned en GRATIS 30-dagers prøveversjon av SolarWinds Packet Analysis Bundle .

Dette er bare noen få av pakkesnifferne som er tilgjengelige for brukere. Det er fortsatt mange andre alternativer der ute. Når du evaluerer pakkesniffer, er det viktig å forstå de spesifikke tilfellene du prøver å løse. I nesten alle situasjoner fungerer de fleste gratisverktøy like bra eller enda bedre enn noen betalt programvare. Prøv ut ny programvare og kanskje finner du favorittverktøyet ditt!

4. Hvordan beskytte nettverkssystemet og nettverksdata fra hackere som bruker Sniffer?

Hvis en tekniker, administrator eller du vil se om noen bruker Sniffer-verktøyet på nettverket ditt, kan du bruke et verktøy som heter Antisniff for å sjekke.

Antisniff kan oppdage om et nettverksgrensesnitt på nettverket ditt settes i promiskuøs modus.

En annen måte å beskytte nettverkstrafikk mot Sniffer på er å bruke kryptering som Secure Sockets Layer (SSL) eller Transport Layer Security (TLS). Kryptering hindrer ikke Packet Sniffer fra kildeinformasjon og destinasjonsinformasjon, men kryptering hindrer pakkens nyttelast i å se alle sniffere som er kodet feil.

Selv om du prøver å justere eller legge data inn i datapakker, er det sannsynlig at det mislykkes fordi roting med krypterte data vil forårsake feil, noe som er åpenbart når informasjonen er kryptert.dekodet i den andre enden.

Sniffere er gode verktøy for å diagnostisere nettverksproblemer. Imidlertid er sniffere også nyttige verktøy for hackere.

Det som er viktig for sikkerhetseksperter å bli kjent med dette verktøyet, er å se hvordan en hacker vil bruke dette verktøyet mot nettverket sitt.

Du kan referere til:

Lykke til!