Hva er 1.1.1.1?

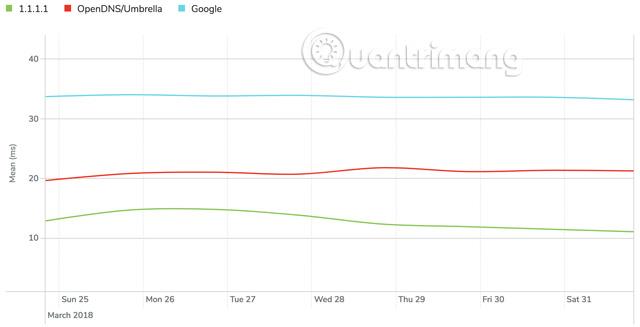

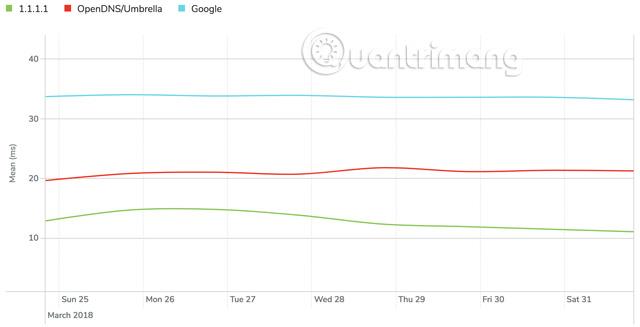

1.1.1.1 er en høyhastighets og godt sikret DNS-tjeneste fra Cloudflare, en berømt omvendt proxy-tjenesteleverandør. Cloudflares DNS-tjeneste vil hjelpe brukere med å minimere sporing av nettleserhistorikk samtidig som Internett-tilgangshastigheten økes . Ifølge Cloudflare har DNS-tjenesten en responstid på kun 14ms, mye raskere enn OpenDNS (20ms) og Google DNS (34ms).

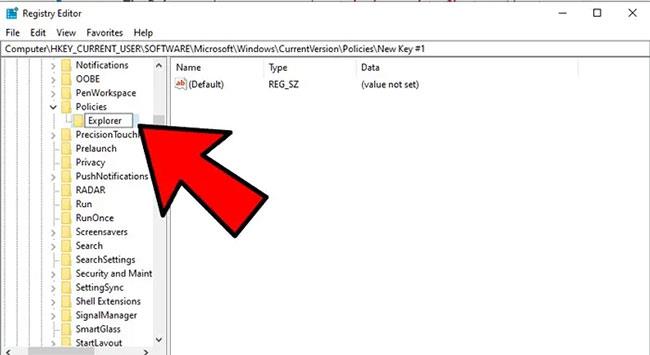

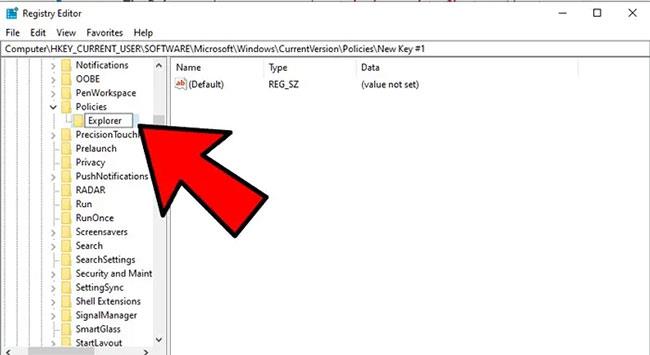

Cloudflares IPv4-adresser levert av APNIC er enkle å huske: 1.1.1.1 og 1.0.0.1.

I tillegg kan brukere være trygge når de bruker Cloudflares DNS-tjeneste fordi den vil slette alle registrerte poster innen 24 timer, slik at dataene ikke blir avslørt eller brukt.

Rollen til resolver i DNS

Når du løser et domenenavn, går en spørring fra back-end-systemet (dvs. en nettleser) til en rekursiv DNS-tjeneste . Hvis DNS- posten ikke er i tjenestens lokale hurtigbuffer, spør rekursivt det klarerte DNS-hierarkiet for å finne IP-adresseinformasjonen du leter etter. Rekursjon er en del av det DNS 1.1.1.1 gjør, så det må være raskt og sikkert.

Mål for 1.1.1.1

Cloudflares mål er å betjene den raskeste offentlige løseren i verden, samtidig som man hever sperren for beskyttelse av brukernes personvern. For å få fart på Internett har selskapet bygget datasentre globalt for å redusere avstanden (dvs. latens) fra brukere til innhold.

Bare i mars aktiverte Cloudflare 31 nye datasentre globalt (Istanbul, Reykjavik, Riyadh, Macau, Bagdad, Houston, Indianapolis, Montgomery, Pittsburgh, Sacramento, Mexico City, Tel Aviv, Durban, Port Louis, Cebu City, Edinburgh, Riga, Tallinn, Vilnius, Calgary, Saskatoon, Winnipeg, Jacksonville, Memphis, Tallahassee, Bogotá, Luxembourg City, Chișinău) og som alle andre byer i dette nettverket, kjører de nye nettstedene DNS Resolver, 1.1 .1.1 den første dagen.

Dette raske og vidt distribuerte nettverket er bygget for å betjene enhver protokoll, og Cloudflare er for tiden den raskeste og mest pålitelige DNS-leverandøren på Internett. I tillegg leverer selskapet også Anycast-tjeneste for to av de tretti rotnavneserverne (rotdomenenavnoppløsningstjeneste) og leverer rekursive DNS-tjenester for brukere. Recursion kan dra nytte av samlokaliserte autoritative servere for å gjøre det raskere å slå opp alle domenenavn.

Selv om DNSSEC sikrer dataintegritet mellom resolveren og den klarerte serveren, beskytter det ikke personvernet "last mile" for brukere. Imidlertid støtter DNS Resolver 1.1.1.1 de nye DNS-sikkerhetsstandardene - DNS-over-TLS og DNS-over-HTTPS, og gir siste mile-kryptering for å holde brukernes DNS-spørringer private og konfidensielle.

Resolver beskytter personvernet

Tidligere sendte rekursivt hele domenenavnet til enhver mellommann for å finne veien til root eller klarerte DNS-er. Dette betyr at hvis du besøker nettstedet quantrimang.com, vil rotserveren og .com-serveren bli spurt med det fullstendige domenenavnet (dvs. quantrimang og com-delen), selv om rotserveren bare omdirigerer. konvertert til .com ( uavhengig av hele domenet). Enkel tilgang til all denne personlige nettlesingsinformasjonen via DNS er en bekymring for mange mennesker. Dette problemet løses av noen løsningsprogramvarepakker, selv om ikke alle vet om disse løsningene.

DNS Resolver-tjenesten, 1.1.1.1, gir alle DNS-personvernmekanismene som er identifisert og anbefalt for bruk mellom stub-resolveren og den rekursive resolveren. Stubb-resolveren er en komponent i operativsystemet som "snakker" med rekursive resolvere. Ved kun å bruke Query Name Minimization DNS definert i RFC7816, gjør DNS-resolver 1.1.1.1 det mindre sannsynlig at informasjon lekkes til mellomliggende DNS-servere, som røtter og TLDer. Det betyr at DNS-resolver 1.1.1.1 bare sender nok navn slik at resolveren vet hva han skal spørre om.

DNS-løser, 1.1.1.1 støtter også private TLS-spørringer på port 853 (DNS over TLS), slik at den kan holde forespørsler skjult for nettverkslekkasjer. I tillegg, ved å tilby en eksperimentell DoH-protokoll (DNS over HTTPS), har tjenesten forbedret både personvern og hastighet i fremtiden for brukere, ettersom nettlesere og andre applikasjoner kan koble til hverandre. Integrerer DNS- og HTTPS-trafikk i en enkelt tilkobling.

Med økende bruk av negativ cache (negativ cache er en cache som lagrer "negative" svar, altså feil) i DNS, som beskrevet i RFC8198, kan Cloudflare fortsette å redusere belastningen på systemet Global DNS. Denne teknikken bruker først en negativ hurtigbuffer for eksisterende løsere for å holde negativ (eller ikke-eksisterende) informasjon i en periode. For DNSSE-signerte soner og fra NSEC-poster i minnet, kan resolveren finne ut at det forespurte navnet ikke eksisterer uten å utføre ytterligere spørringer. Derfor, hvis du skriver wwwwww dot og skriver noe, så wwww dot og skriver noe, blir den andre spørringen svart "nei" veldig raskt (NXDOMAIN i DNS-verdenen). Negativ cache fungerer bare med DNSSEC-signerte soner, inkludert root og 1400 av de 1544 TLD-ene som ble signert i går.

Selskapet bruker DNSSEC-autentisering fordi dette gjør det mulig å sikre at svarene er riktige, med lave og økonomiske kostnader for signaturverifisering. Cloudflare vil alltid at brukerne skal stole på svarene de mottar og utfører alle mulige kontroller for å unngå negative svar for kundene.

Feil i DNSSEC-konfigurasjon forårsaket av DNS-operatører kan imidlertid føre til at domener blir feilkonfigurert. For å fikse dette problemet vil Cloudflare konfigurere " Negative Trust Anchors " på domener med identifiserte og korrigerte DNSSEC-feil, og fjerne dem når operatører korrigerer konfigurasjonen. Dette begrenser virkningen av mislykkede DNSSEC-domener ved å midlertidig deaktivere DNSSEC-validering for et spesifikt feilkonfigurert domene, og gjenopprette tilgang til sluttkunder.

Hvordan ble DNS-resolver 1.1.1.1-tjenesten dannet?

Til å begynne med tenkte Cloudflare på å bygge sin egen resolver, men denne ideen ble senere avvist på grunn av kompleksitet og betraktninger knyttet til go-to-market (GTM) strategi - å levere verdi unik for kunder og få konkurransefortrinn. Etter at de gjennomgikk alle åpen kildekode-løsere på markedet, fra denne lange listen, begrenset de valget til to eller tre alternativer som passer de fleste prosjektmål. Til slutt bestemte selskapet seg for å bygge systemet på CZ NICs Knot Resolver, som ble utgitt for to og et halvt år siden. Med utvalget av Knot Resolver økes også programvaremangfoldet. Høydepunktet er at den har flere kjernefunksjoner enn Cloudflare ønsket. Med en modulær arkitektur som ligner på OpenResty, brukes og utvikles Knot Resolver.

Interessante ting som gjør Cloudflares resolver annerledes

De avanserte funksjonene til DNS-resolver 1.1.1.1-tjenesten er:

- Spørringsminimering RFC7816

- DNS-over-TLS (Transport Layer Security) RFC7858

- DoH DNS-over-HTTPS-protokoll

- RFC8198 "negative" svar

Merk at Knot Resolver hovedutvikler Marek Vavruša har vært med i Cloudflare DNS-teamet i over to år.

Hvordan gjøre resolver raskere

Det er mange faktorer som påvirker resolverhastigheten. Først og fremst er: Kan den svare fra cache? Der det er mulig, er tiden for å svare bare "tur-retur"-tiden for en pakke fra klienten til resolveren.

Når resolveren trenger et svar fra en autoritet, blir ting litt mer komplisert fordi resolveren må holde styr på DNS-hierarkiet for å løse domenenavn, noe som betyr at den må snakke med flere klarerte servere som starter med domenenavnet. opprinnelsesserveren. For eksempel vil en resolver i Buenos Aires, Argentina, ta lengre tid å overvåke DNS-hierarkiet enn en resolver i Frankfurt, Tyskland fordi den er nær pålitelige servere. For å løse dette problemet må vi forhåndsutfylle hurtigbufferen, utenfor båndet for vanlige navn, noe som betyr at når en faktisk spørring kommer inn, kan svar hentes fra hurtigbufferen mye raskere.

Et problem med utskaleringsnettverk er at hurtigbufferens trefffrekvens er omvendt proporsjonal med antall noder som er konfigurert i hvert datasenter. Hvis det kun er én node i nærmeste datasenter, kan du være sikker på at når du stiller samme spørring to ganger, får du et hurtigbufret svar andre gang. Men fordi det er hundrevis av noder i hvert datasenter, kan brukere motta uavklarte svar, og introdusere latens for hver forespørsel. En vanlig løsning er å plassere en cache-lastbalanser foran alle løsere, men dette blir et enkelt feilpunkt for hele systemet og Cloudflare gjør det ikke. I stedet for å stole på en sentralisert cache, bruker DNS-resolver 1.1.1.1 en avansert distribuert cache.

Datapolicy

Cloudflare hevder å aldri lagre kundenes IP-adresser og bruker kun spørringsnavn for å forbedre DNS-oppløsningsytelsen (som å fylle cacher basert på populære domener i en region og/eller etter uskarphet).

Cloudflare vil aldri lagre noen informasjon i logger som identifiserer sluttbrukeren, og alle disse innsamlede postene vil bli slettet innen 24 timer. Selskapet sa at det vil fortsette å følge sin personvernpolicy og sikre at ingen brukerdata selges til annonsører eller brukes til å målrette mot forbrukere.

Hvordan sette opp DNS-resolver 1.1.1.1

Quantrimang.com har ganske spesifikke instruksjoner om hvordan du setter opp denne DNS på PC og mobil, hvis du er interessert kan du følge den.

Noen få ting om DNS-løseradressen

Cloudflare jobbet med APNIC og brukte IPv4-adresser 1.0.0.1 og 1.1.1.1 (alle var enige om at disse adressene var enkle å huske). Uten år med forskning og testing, ville disse nettstedene ikke ha kommet i produksjon.

For IPv6 har selskapet valgt 2606:4700:4700::1111 og 2606:4700:4700::1001 for denne tjenesten. Som du vet er det ikke lett å få en IPv6-adresse, men de valgte en adresse som bare bruker tall.

Men hvorfor bruke en adresse som er lett å huske? Hva er spesielt med denne offentlige løseren? Det første du må gjøre i denne prosessen er hvor du skal sette disse tallene. De trenger et nummer som kan legges inn på hvilken som helst datamaskin eller kobles til enheten brukeren bruker for å finne løsningstjenesten.

Alle på Internett kan bruke denne offentlige løseren, og du kan se hvordan det gjøres ved å gå til https://1.1.1.1/ og klikke KOM I GANG .

Hvorfor kunngjøre utgivelsen av DNS-løser i april?

For de fleste i verden er søndag 1. april 2018 (I USA vil måten datoen skrives på være måneden før dagen etter 4. januar 2018). Ser du 4 og 1? Derfor annonserte Cloudflare denne dagen, fire nummer én (1.1.1.1).