Trådløs sikkerhet er ekstremt viktig. De aller fleste av oss kobler en mobil enhet, for eksempel en smarttelefon, nettbrett, bærbar PC eller annen enhet, til en ruter til forskjellige tider i løpet av dagen. Videre kobler Internet of Things -enheter seg til Internett ved hjelp av WiFi.

De er alltid i en aktiv tilstand, "lytter" alltid og trenger alltid høy sikkerhet. Det er derfor WiFi-krypteringstrinn er ekstremt nødvendige. Det finnes en rekke forskjellige måter å sikre WiFi-tilkoblinger på . Men hvordan vet brukerne hvilken WiFi-sikkerhetsstandard som er best? Den følgende artikkelen vil hjelpe deg med å svare på dette spørsmålet.

WEP, WPA, WPA2 og WPA3 - Hvilken type sikkerhet er best?

Typer WiFi-sikkerhet

De vanligste typene WiFi-sikkerhet er WEP, WPA og WPA2.

Sammenlign WEP og WPA

Wired Equivalent Privacy (WEP) er den eldste og minst sikre WiFi-krypteringsmetoden. Måten WEP beskytter WiFi-tilkoblinger på er forferdelig, så hvis du bruker WEP, må du endre denne typen sikkerhet umiddelbart.

Videre, hvis du bruker en gammel ruter som kun støtter WEP, bør brukere også oppgradere den for bedre sikkerhet og tilkobling.

Hvorfor? Crackers (crackers er folk som er gode på datamaskiner, men som bare bruker talentene sine til å tjene private interesser ulovlig) har funnet en måte å bryte WEP-kryptering på, og dette gjøres enkelt ved å bruke fritt tilgjengelige verktøy. I 2005 kom FBI med et offentlig argument for å bruke gratisverktøy for å øke offentlig bevissthet. Nesten hvem som helst kan gjøre det. Som et resultat forlot WiFi Alliance offisielt WEP-standarden i 2004.

Foreløpig bør brukere bruke WPA-versjonen.

Definisjoner av WPA og WPA2

Den tidligere usikre WEP-standarden var forgjengeren til WiFi Protected Access (WPA). WPA er bare et springbrett til WPA2.

Da WEP ble usikker, utviklet WiFi Alliance WPA for å gi nettverkstilkoblinger et ekstra lag med sikkerhet før de utviklet og introduserte WPA2. WPA2-sikkerhetsstandarder har alltid vært ønskelige mål. Imidlertid dukket WPA2 også opp i 2018

WPA3

Foreløpig bruker de fleste rutere og WiFi-tilkoblinger WPA2, fordi det fortsatt er trygt fra mange sårbarheter i krypteringsstandarden.

Den siste oppgraderingen til WiFi Protected Access - WPA3 har imidlertid kommet. WPA3 har flere viktige forbedringer av moderne trådløs sikkerhet, inkludert:

- Beskyttelse mot Brute Force-angrep : WPA3 vil beskytte brukere, selv om de bruker svake passord, mot Brute Force-angrep .

- Offentlig nettverkssikkerhet : WPA3 legger til kryptering av personlige data, i teorien, og krypterer brukerens tilkobling til det trådløse tilgangspunktet, enten det er passord eller ikke.

- Internet of Things-sikkerhet : WPA3 kommer på et tidspunkt da utviklere av Internet of Things-enheter er under enormt press for å forbedre den underliggende sikkerheten.

- Sterkere kryptering : WPA3 legger til mye sterkere 192-bits kryptering, noe som forbedrer sikkerheten betydelig.

WPA3 har ennå ikke kommet inn på forbrukerrutermarkedet, selv om det er forventet at dette skulle ha skjedd innen utgangen av 2018. Overgangen fra WEP til WPA og fra WPA til WPA2 tok lang tid, så det er ingenting å bekymre seg for for øyeblikket .

Videre må produsenter gi ut enheter som er bakoverkompatible med rettelser, en prosess som kan ta måneder eller til og med år.

Sammenlign WPA, WPA2 og WPA3

Uttrykket WiFi Protected Access gjentas opptil 3 ganger. WPA og WPA2 er kjent, men WPA3 virker litt rart, men det vil snart dukke opp på rutere. Så hva er forskjellen mellom disse tre typer sikkerhet? Og hvorfor er WPA3 bedre enn WPA2?

WPA er sårbar for angrep

WPA har nesten "ingen sjanse" når den plasseres på skalaen med de to andre konkurrentene. Til tross for at WPA besitter sterk offentlig nøkkelkryptering og bruker 256-bit WPA-PSK (Pre-Shared Key), har WPA fortsatt noen sårbarheter "arvet" fra den gamle WEP-standarden (som begge har felles sårbar strømkrypteringsstandard, RC4).

Sårbarhetene fokuserer på innføringen av Temporal Key Integrity Protocol (TKIP).

TKIP i seg selv er et stort skritt fremover, siden den bruker et nøkkelsystem per pakke for å beskytte hver datapakke som sendes mellom enheter. Dessverre må TKIP WPA-implementeringer også ta hensyn til eldre WEP-enheter.

Det nye TKIP WPA-systemet "resirkulerer" noen aspekter av det sårbare WEP-systemet, og selvfølgelig har de samme sårbarhetene også dukket opp i den nye standarden.

WPA2 erstatter WPA

WPA2 erstattet offisielt WPA i 2006. Men ikke desto mindre var WPA kort «høydepunktet» for WiFi-kryptering.

WPA2 bringer en annen sikkerhets- og krypteringsoppgradering, spesielt introduksjonen av Advanced Encryption Standard (AES) for forbruker-WiFi-nettverk. AES er betydelig sterkere enn RC4 (fordi RC4 har blitt "knekt" mange ganger) og er sikkerhetsstandarden som brukes på mange nettjenester for tiden.

WPA2 introduserer også Counter Chipher Mode med Block Chaining Message Authentication Code Protocol, eller CCMP for kort, for å erstatte dagens sårbare TKIP.

TKIP forblir en del av WPA2-standarden, i tillegg til å tilby funksjonalitet for WPA-bare enheter.

KRACK WPA2-angrep

KRACK-angrepet var den første sårbarheten som ble funnet i WPA2. Key Reinstallation Attack (KRACK) er et direkte angrep på WPA2-protokollen og svekker dessverre enhver WiFi-tilkobling som bruker WPA2.

I hovedsak svekker KRACK et nøkkelaspekt ved WPA2s fireveis håndtrykk , og lar hackere fange opp og manipulere genereringen av nye krypteringsnøkler under den sikre tilkoblingsprosessen.

Men selv om KRACK har så kraftig skade, er sjansen for at noen bruker dette verktøyet til å angripe et hjemmenettverk svært liten.

WPA3: WiFi Alliances svar

WPA3 var litt sent, men tilbyr mye høyere sikkerhet. For eksempel gir WPA3-Personal kryptering for brukere selv om hackere har "knekt" passordet etter å ha koblet til nettverket.

Videre krever WPA3 at alle tilkoblinger bruker Protected Management Frames (PMF). PMF forbedrer i hovedsak personvernet, med ekstra sikkerhetsmekanismer for å sikre data.

128-biters AES-standarden forblir den samme for WPA3 (et bevis på dens "varige" sikkerhet). Imidlertid krever WPA3-Enterprise-tilkoblinger fortsatt 198-bit AES. WPA3-Personal-brukere vil også ha muligheten til å bruke 198-bits AES med høy intensitet.

For å oppdage flere nye funksjoner i WPA3, se artikkelen: Lær om WPA3, den nyeste WiFi-sikkerhetsstandarden i dag .

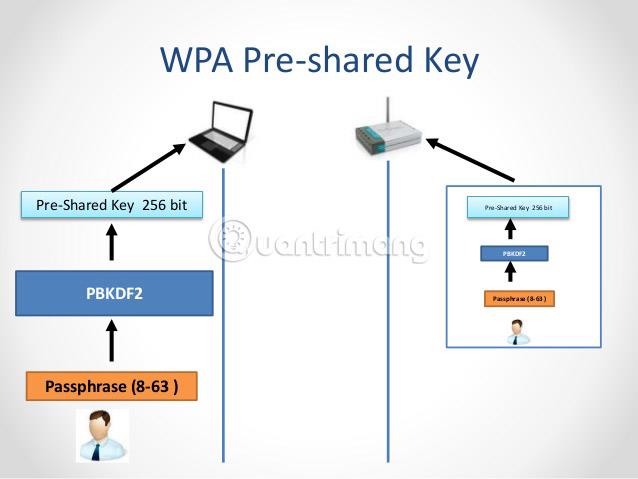

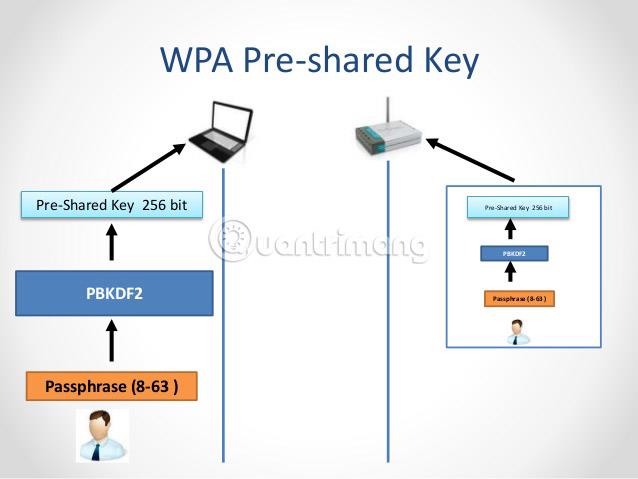

Hva er WPA2 forhåndsdelt nøkkel?

WPA2-PSK står for Pre-Shared Key, også kjent som Personal mode, spesielt for små kontornettverk og hjemmenettverk.

Trådløse rutere krypterer nettverkstrafikk med en nøkkel. Med WPA-Personal er denne nøkkelen WiFi-passordet som er satt opp på ruteren. Før en enhet kan koble til nettverket og "forstå" kryptering, må brukeren angi en passordfrase på den.

Den praktiske svakheten til WPA2-Personlig kryptering er den svake passordfrasen. Siden mange ofte bruker svake passord for nettkontoer, er det ikke uvanlig at de bruker tilsvarende svake passordfraser for å sikre sine trådløse nettverk. Regelen er å bruke sterke passord for å sikre nettverket, ellers kan ikke WPA2 hjelpe mye.

Hva er WPA3 SAE?

Ved bruk av WPA3 vil brukere bruke en ny nøkkelutvekslingsprotokoll kalt Simultaneous Authentication of Equals (SAE). SAE, også kjent som Dragonfly Key Exchange Protocol, en sikrere nøkkelutvekslingsmetode som adresserer KRACK-sårbarheten.

Spesifikt er den motstandsdyktig mot offline dekrypteringsangrep gjennom å gi Forward-hemmelighold (som er en del av kommunikasjonsprosessen mellom nettleseren og serveren over HTTPS-protokollen). Videresend hemmelighold forhindrer angripere i å dekryptere en tidligere registrert internettforbindelse, selv om de kjenner WPA3-passordet.

På samme måte bruker WPA3 SAE en peer-to-peer-forbindelse for å etablere utveksling og eliminerer muligheten for at en ondsinnet mellommann avskjærer nøkler.

Hva er WiFi Easy Connect?

WiFi Easy Connect er en ny tilkoblingsstandard designet for å forenkle klargjøring og konfigurasjon av WiFi-enheter.

Der WiFi Easy Connect gir sterk offentlig nøkkelkryptering for hver enhet som legges til nettverket, til og med applikasjoner med lite eller ingen brukergrensesnitt, som smarte hjem og IoT-produkter.

For eksempel, i et hjemmenettverk, vil en bruker utpeke en enhet som et sentralt konfigurasjonspunkt. Det sentrale konfigurasjonspunktet må være en medieenhet, for eksempel en smarttelefon eller nettbrett.

Multimediaenheten brukes deretter til å skanne QR-koden , som igjen kjører WiFi Easy Connect-protokollen som er designet av WiFi Alliance.

Å skanne en QR-kode (eller skrive inn en IoT-enhetsspesifikk kode) gir den tilkoblede enheten samme sikkerhet og kryptering som andre enheter på nettverket, selv om direkte konfigurasjon ikke er mulig. WiFi Easy Connect, kombinert med WPA3, vil øke sikkerheten for IoT-nettverk og smarthjemenheter.

WiFi-sikkerhet er ekstremt viktig

I skrivende stund er WPA2 fortsatt den sikreste WiFi-krypteringsmetoden, siden den tar hensyn til KRACK-sårbarheten. Selv om KRACK absolutt er et problem, spesielt for bedriftsnettverk, er det usannsynlig at den gjennomsnittlige brukeren vil møte denne typen angrep (med mindre du selvfølgelig er en stor sjanse).

WEP er lett å sprekke, så det bør ikke brukes til noe formål. Videre, hvis du har enheter som kun kan bruke WEP-sikkerhet, bør du vurdere å erstatte dem for å øke nettverkssikkerheten.

Det er også viktig å merke seg at WPA3 ikke på magisk vis vil dukke opp og sikre alle enheter på et øyeblikk. Å introdusere en ny WiFi-krypteringsstandard og ta den i bruk er en lang prosess.

Suksessraten for dette avhenger av om produsenter av nettverksutstyr generelt og ruterprodusenter spesielt bruker WPA3 på produktene sine.

For nå bør du fokusere på å beskytte nettverket ditt med WPA2.

Lykke til!

Se mer: