Topp beste gratis og betalte Syslog Server-programvare for Windows

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

IPSec, forkortelse for Internet Protocol Security, er et sett med kryptografiske protokoller som beskytter datatrafikk over IP-nettverk (Internet Protocol).

IP-nettverk – inkludert World Wide Web – mangler kryptering og personvern. IPSec VPN-er adresserer denne svakheten ved å tilby et rammeverk for kryptert og privat kommunikasjon på nettet.

Her er en nærmere titt på IPSec og hvordan det fungerer med VPN-tunneler for å beskytte data over usikrede nettverk.

En kort historie om IPSec

Da Internett-protokollen ble utviklet på begynnelsen av 80-tallet, var ikke sikkerhet høyt prioritert. Men ettersom antallet Internett-brukere fortsetter å vokse, øker også behovet for høy sikkerhet.

For å møte dette behovet sponset National Security Agency utviklingen av sikkerhetsprotokoller på midten av 80-tallet, under programmet Secure Data Network Systems. Dette førte til utviklingen av Layer 3 Security Protocol og til slutt Network Layer Security Protocol. Mange ingeniører jobbet med dette prosjektet gjennom 90-tallet, og IPSec vokste ut av denne innsatsen. IPSec er nå en åpen kildekodestandard og er en del av IPv4.

Hvordan IPSec fungerer

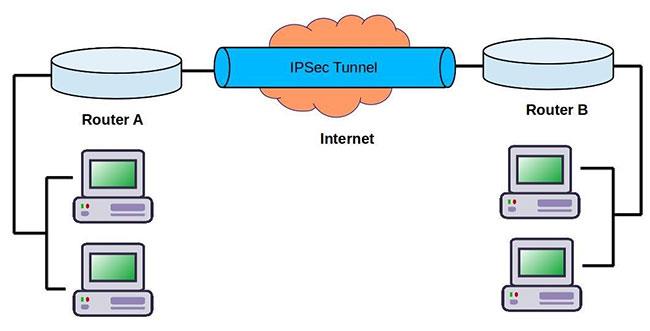

IPSec jobber med VPN-tunneler for å etablere private toveisforbindelser mellom enheter

Når to datamaskiner oppretter en VPN- tilkobling , må de bli enige om et sett med sikkerhetsprotokoller og krypteringsalgoritmer, og utveksle kryptografiske nøkler for å låse opp og vise krypterte data.

Det er her IPSec kommer inn i bildet. IPSec jobber med VPN-tunneler for å etablere private toveisforbindelser mellom enheter. IPSec er ikke en enkelt protokoll; i stedet er det et komplett sett med protokoller og standarder som fungerer sammen for å bidra til å sikre konfidensialitet, integritet og autentisitet til Internett-datapakker som passerer gjennom en VPN-tunnel.

Slik lager IPSec en sikker VPN-tunnel:

IPSec VPN beskytter data som overføres fra vert til vert, nettverk til nettverk, vert til nettverk og gateway til gateway (kalt tunnelmodus, når hele IP-pakken er kryptert og autentisert).

IPSec-protokoller og støttekomponenter

IPSec-standarden er delt inn i flere kjerneprotokoller og støttekomponenter.

Kjerne IPSec-protokoll

- IPSec Authentication Header (AH) : Denne protokollen beskytter IP-adressene til datamaskiner som deltar i datautvekslingsprosessen, for å sikre at databiter ikke går tapt, endres eller ødelegges under prosessen. AH verifiserer også at personen som sender dataene faktisk har sendt dem, og beskytter tunnelen mot inntrenging av uautoriserte brukere.

- Encapsulating Security Payload (ESP) : ESP-protokollen gir krypteringsdelen av IPSec, og sikrer sikkerheten til datatrafikk mellom enheter. ESP krypterer datapakker/nyttelast, autentiserer nyttelasten og dens opprinnelse innenfor IPSec-protokollpakken. Denne protokollen forvrider internettrafikken effektivt, slik at alle som ser inn i tunnelen ikke kan se noe i den.

ESP både krypterer og autentiserer data, mens AH kun autentiserer data.

Komponenter som støtter IPSec

- Sikkerhetsforeninger (SA) : Sikkerhetsforeninger og retningslinjer etablerer ulike sikkerhetsavtaler, brukt i utvekslinger. Disse avtalene kan bestemme hvilken type kryptering og hash-algoritme som skal brukes. Disse retningslinjene er ofte fleksible, slik at enheter kan bestemme hvordan de vil håndtere ting.

- Internet Key Exchange (IKE) : For at kryptering skal fungere, må datamaskinene som er involvert i utveksling av privat kommunikasjon dele en krypteringsnøkkel. IKE lar to datamaskiner trygt utveksle og dele krypteringsnøkler når de etablerer en VPN-tilkobling.

- Kryptering og hashing-algoritmer : Kryptografiske nøkler fungerer ved hjelp av hash-verdier, generert ved hjelp av en hash-algoritme. AH og ESP er veldig generelle, de spesifiserer ikke en spesifikk kodingstype. Imidlertid bruker IPsec ofte Message Digest 5 eller Secure Hash Algorithm 1 for kryptering.

- Beskyttelse mot replay-angrep : IPSec har også standarder for å forhindre avspilling av datapakker som er en del av en vellykket påloggingsprosess. Denne standarden forhindrer hackere i å bruke avspilt informasjon til å kopiere påloggingsinformasjon selv.

IPSec er en komplett VPN-protokollløsning og kan også fungere som en krypteringsprotokoll i L2TP og IKEv2.

Tunnelmoduser: Tunnel og transport

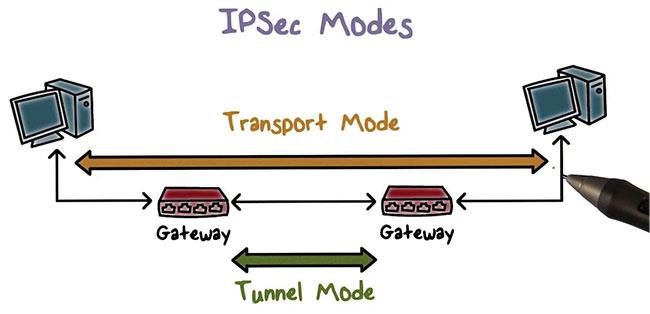

IPSec sender data ved hjelp av tunnel- eller transportmodus

IPSec sender data ved hjelp av tunnel- eller transportmodus. Disse modusene er nært knyttet til typen protokoll som brukes, AH eller ESP.

- Tunnelmodus : I tunnelmodus er hele pakken beskyttet. IPSec pakker datapakken inn i en ny pakke, krypterer den og legger til en ny IP-header. Det brukes ofte i VPN-oppsett fra sted til sted.

- Transportmodus : I transportmodus forblir den opprinnelige IP-headeren og er ikke kryptert. Bare nyttelasten og ESP-tilhengeren er kryptert. Transportmodus brukes ofte i klient-til-sted VPN-oppsett.

For VPN-er er den vanligste IPSec-konfigurasjonen du vil se ESP med autentisering i tunnelmodus. Denne strukturen hjelper Internett-trafikk med å bevege seg sikkert og anonymt inne i VPN-tunnelen over usikrede nettverk.

Så hva er forskjellen mellom tunnel- og transportmodus i IPsec?

Tunnelmodus i IPsec brukes mellom to dedikerte rutere, hvor hver ruter fungerer som den ene enden av en virtuell "tunnel" gjennom det offentlige nettverket. I tunnelmodus inneholder den første IP-headeren den endelige destinasjonen til den krypterte pakken, sammen med pakkenes nyttelast. For å la mellomrutere vite hvor de skal videresende pakker, legger IPsec til en ny IP-header. I hver ende av tunnelen dekoder rutere IP-hoder for å levere pakker til destinasjonen.

I transportmodus er nyttelasten til hver pakke kryptert, men den første IP-headeren er det ikke. Derfor kan mellomrutere se den endelige destinasjonen til hver pakke – med mindre en egen tunnelprotokoll (som GRE) brukes.

Hvilken port bruker IPsec?

En nettverksport er den virtuelle plasseringen der data går i datamaskinen. Porter er hvordan datamaskinen holder styr på ulike prosesser og tilkoblinger. Hvis data går til en bestemt port, vet datamaskinens operativsystem hvilken prosess den tilhører. IPsec bruker vanligvis port 500.

Hvordan påvirker IPsec MSS og MTU?

MSS og MTU er to målinger av pakkestørrelse. Pakker kan bare nå en viss størrelse (i byte) før datamaskiner, rutere og svitsjer ikke kan behandle dem. MSS måler nyttelaststørrelsen til hver pakke, mens MTU måler hele pakken, inkludert overskrifter. Pakker som overskrider nettverkets MTU kan fragmenteres, det vil si brytes opp i mindre pakker og deretter settes sammen igjen. Pakker som overskrider MSS blir ganske enkelt droppet.

IPsec-protokollen legger til en rekke overskrifter og trailere til pakker, som alle tar opp noen få byte. For nettverk som bruker IPsec, må MSS og MTU justeres tilsvarende, ellers vil pakkene bli fragmentert og litt forsinket. Vanligvis er MTU for et nettverk 1500 byte. Den vanlige IP-headeren er 20 byte lang og TCP-headeren er også 20 byte lang, noe som betyr at hver pakke kan inneholde 1460 byte med nyttelast. Imidlertid legger IPsec til en autentiseringsheader, ESP-header og relaterte trailere. De legger til 50 - 60 byte til en pakke eller mer.

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

Feil 524: En tidsavbrudd oppstod er en Cloudflare-spesifikk HTTP-statuskode som indikerer at tilkoblingen til serveren ble stengt på grunn av et tidsavbrudd.

Feilkode 0x80070570 er en vanlig feilmelding på datamaskiner, bærbare datamaskiner og nettbrett som kjører operativsystemet Windows 10. Den vises imidlertid også på datamaskiner som kjører Windows 8.1, Windows 8, Windows 7 eller tidligere.

Blue screen of death-feil BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 er en feil som ofte oppstår etter installasjon av en maskinvareenhetsdriver, eller etter installasjon eller oppdatering av ny programvare, og i noen tilfeller er årsaken at feilen skyldes en korrupt NTFS-partisjon.

Video Scheduler Intern Error er også en dødelig blåskjermfeil, denne feilen oppstår ofte på Windows 10 og Windows 8.1. Denne artikkelen vil vise deg noen måter å fikse denne feilen på.

For å få Windows 10 til å starte opp raskere og redusere oppstartstiden, nedenfor er trinnene du må følge for å fjerne Epic fra Windows Startup og forhindre at Epic Launcher starter med Windows 10.

Du bør ikke lagre filer på skrivebordet. Det finnes bedre måter å lagre datafiler på og holde skrivebordet ryddig. Den følgende artikkelen vil vise deg mer effektive steder å lagre filer på Windows 10.

Uansett årsak, noen ganger må du justere skjermens lysstyrke for å passe til forskjellige lysforhold og formål. Hvis du trenger å observere detaljene i et bilde eller se en film, må du øke lysstyrken. Omvendt kan det også være lurt å senke lysstyrken for å beskytte batteriet til den bærbare datamaskinen.

Våkner datamaskinen din tilfeldig og dukker opp et vindu som sier "Søker etter oppdateringer"? Vanligvis skyldes dette programmet MoUSOCoreWorker.exe - en Microsoft-oppgave som hjelper til med å koordinere installasjonen av Windows-oppdateringer.

Denne artikkelen forklarer hvordan du bruker PuTTY-terminalvinduet på Windows, hvordan du konfigurerer PuTTY, hvordan du oppretter og lagrer konfigurasjoner og hvilke konfigurasjonsalternativer som skal endres.