Topp beste gratis og betalte Syslog Server-programvare for Windows

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

Å kryptere filer og dekryptere filer kan være litt av en vanskelig jobb. Ved å bruke PowerShell kan du imidlertid forenkle denne prosessen til bare en én-linjes kommando. For å gjøre dette, må vi installere Gpg4win og en Powershell-modul. Bruk skript for å automatisere krypterings- og dekrypteringsprosessen. Denne artikkelen vil vise deg hvordan du automatisk krypterer filer i Windows 10 med et skript.

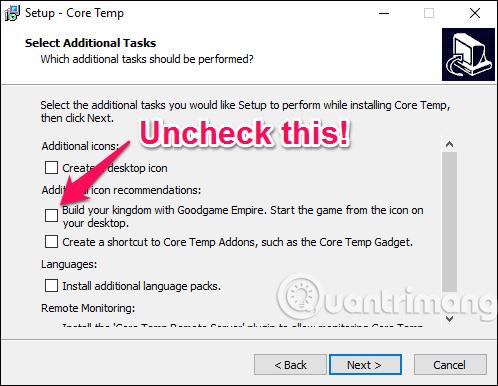

Før du starter, må brukere installere og konfigurere GPG4Win- verktøyene . Du vil bruke GPG4Wins symmetriske kryptografifunksjonalitet i denne modulen.

Denne Powershell-modulen håndterer filkryptering med et passord i stedet for et nøkkelpar. Styrken på krypteringen avhenger av passordstyrken . Brukere bør velge komplekse passord, kanskje ved å bruke LastPass- verktøyet eller en annen passordbehandling . Til slutt, fullfør installasjonen og gå videre til Powershell-modulen.

Powershell-moduler er pakkede sett med funksjoner som bruker PSM1-filformatet. Du kan lagre disse filene i moduler-mappen i profilen din, og deretter legge modulen til økten/skriptet ved å bruke Import-Module .

Alle modul-cmdlets er tilgjengelige. Etter hvert som du forbedrer dine Powershell-ferdigheter, kan du til og med lage dine egne moduler. Last ned modulen fra TechNet for å installere filkrypteringsmodulen . Deretter må du kopiere den til en av Modules-mappene. Hvis du vil installere det selv, kopier det til PowershellModules i brukerkatalogen din. Kopier linjen nedenfor til Utforsker for å lage en snarvei:

%UserProfile%\Documents\WindowsPowerShell\Modules

Hvis du vil installere moduler for alle brukere, bruk mappen Program Files\Windows PowerShell\Modules . Lim inn følgende linje i Utforsker for å lage en snarvei:

%ProgramFiles%\Windows PowerShell\Modules

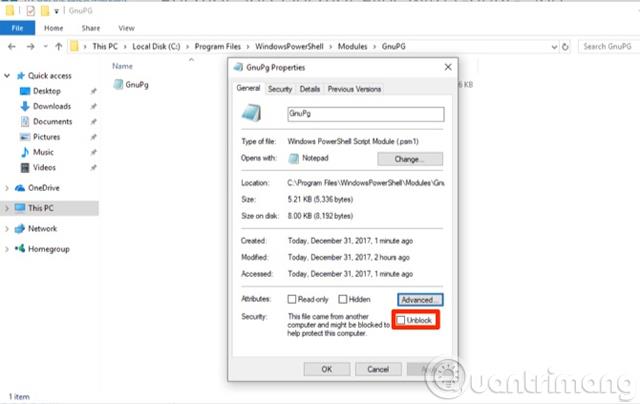

Opprett en ny mappe kalt GNUPG i Modules-mappen og lim inn PSM1-filen der.

Du må importere modulen hver gang du bruker den: Import-Module GnuPG . Du kan imidlertid justere Execution til Unrestricted ved å kjøre Set-ExecutionPolicy RemoteSigned cmdleten .

Siden du har lastet inn denne modulen, må du merke den som en lokal fil. Høyreklikk på filen og velg Egenskaper . Deretter merker du av for Fjern blokkering i dialogboksen . Bekreft handlingen i UAC-dialogboksen, og du er satt til å bruke modulen.

Cmdlet-kommandoer

Hopp over den første Cmdlet-kommandoen, brukt til å installere GPG4Win. Hvis du ikke har fullført dette trinnet, kan du bruke denne cmdleten til å installere og konfigurere programmet. Cmdleten laster den inn i en katalog du ønsker og kjører installasjonsprogrammet. De to andre cmdlet-kommandoene kommer i tillegg: Legg til-kryptering og Fjern-kryptering . Begge har tre parametere.

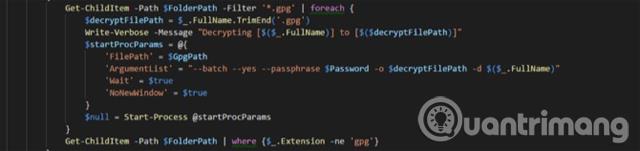

Den første parameteren er en mappe: -FolderPath . Denne modulen vil gå gjennom hver fil i en mappe for å kryptere eller dekryptere filen. Hvis du ikke vil peke den til mappen Dokumenter, bør du opprette et par undermapper for å jobbe med dette skriptet. Hvis du ser på modulens kildekode, bruker den Get-ChildItem for å få alt i katalogen. Dekrypteringsfunksjonen begrenser søket til filer som slutter på .GPG.

Den neste parameteren er passordet som brukes for filkryptering: -Passord . Sørg for at dette passordet er komplekst, siden det beskytter filene dine. Denne funksjonen vil gå gjennom hver fil med en ForEach-løkke. Fil og passord kombinert som argumenter i Start-Process for GPG4Win.

Den siste parameteren -GPGPath er valgfri. Den er installert som standardplassering for GPG4Win. Hvis du installerer den på en annen stasjon, kan du oppdatere den ved å bruke denne parameteren for å endre målet for Start-Process .

Skriv manus

Nå er det på tide å automatisere prosessen. Dette skriptet vil kryptere filer i en mappe, flytte de dekrypterte filene til en ny mappe og slette den opprinnelige filen.

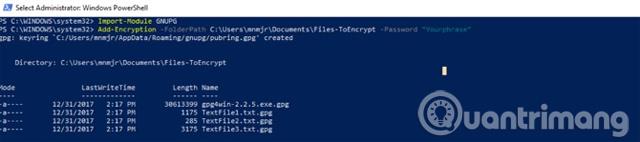

Først importerer du modulen ved å bruke mport-Module GnuPG . Du må sette opp noen få variabler. Den første variabelen $EncryptionTarget er målkatalogen. (For eksempel brukes en miljøvariabel for å peke til gjeldende brukers dokumentkatalog). Angi den andre variabelen som passordfrasen, dette trinnet gjør det enklere å endre passordet.

Import-modul GnuPG

$EncryptionTarget = "$($env:USERPROFILE)\Documents\Files-ToEncrypt"

$Passphrase = "MakeAVeryLongSecurePhrase"

Add-Encryption $EncryptionTarget -Passord $Passphrase

Start-Søvn-Sekunder 60

$EcnryptedFiles = Get-ChildItem $EncryptionTarget | Where-Object $_.Name -like "*.gpg"

foreach ($gpg i $EcnryptedFiles){

Move-Item -Path $gpg.FullName -Destination "$($env:USERPROFILE)\Documents\$($gpg.Name)"

}

$UnEncryptedFiles = Get-ChildItem $EncryptionTarget | Where-Object $_.Name -notlike "*.gpg"

foreach ($nongpg i $UnEcnryptedFiles){

Remove-Item -Path $nongpg.FullName -Bekreft $false

}

Disse variablene går til Add-Encryption som parametere. Brukeren bruker en Start-Sleep for å stille inn tiden for å fullføre filkryptering, for eksempel er tiden tre minutter. Denne tiden kan variere avhengig av størrelsen og antallet filer det jobbes med.

Du får en .GPG-fil ved å kombinere Get-ChildItem med Where-Object . Bruk en ForEach- løkke slik at hver fil kopieres til en ny katalog. Du kan gjenta disse trinnene, men konvertere -like til -notlike slik at en ny ForEach- løkke rydder opp i de originale filene.

Sett opp cron-jobber

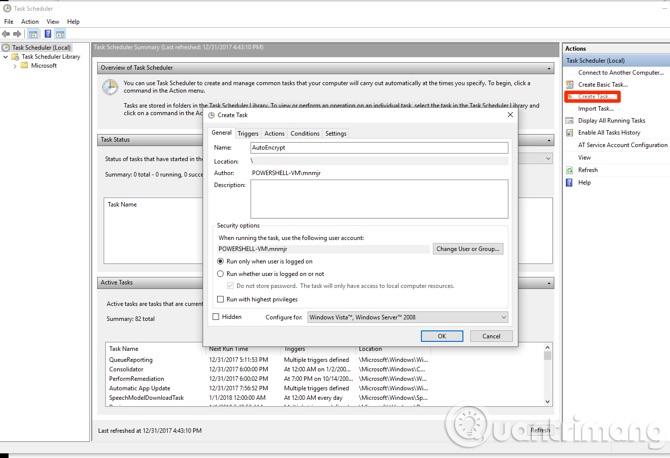

Nå som du har skriptet du trenger for å lage en planlagt oppgave. Åpne Task Scheduler og klikk på Create Task .

Gi den et navn AutoEncrypt . Hvis du bare vil kjøre oppgaven når du er pålogget, la innstillingene være standard. Hvis satt til å kjøre uansett om brukeren er pålogget eller ikke, velg " Kjør om brukeren er pålogget eller ikke ", den kan bare få tilgang til mapper på datamaskinen. Men hvis destinasjonen er på en ekstern datamaskin, må du lagre passordet. I tillegg kan du sette opp en sekundær konto for å beskytte hovedkontoen din.

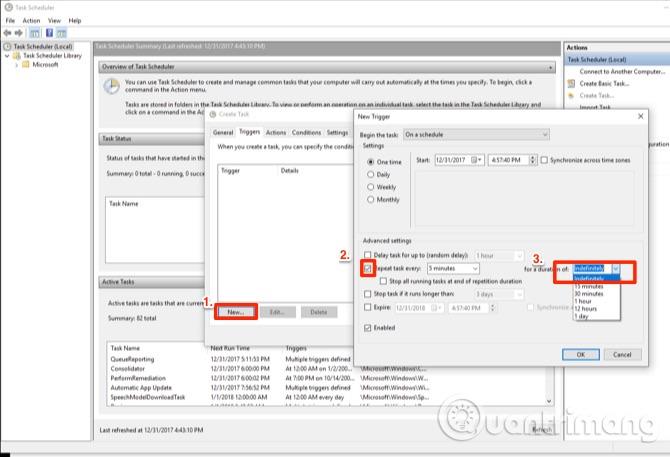

Klikk på Utløsere- fanen og angi betingelsene. Klikk deretter på Ny for å åpne planleggingsvinduet. Du kan la innstillingene være standard, klikk deretter på boksen ved siden av Gjenta oppgave hver og angi den til 5 minutter . Du kan velge mer tid hvis behovet ikke er akutt. I rullegardinmenyen ved siden av for varigheten av: velg Uendelig , klikk OK for å gå tilbake til vinduet Opprett oppgave.

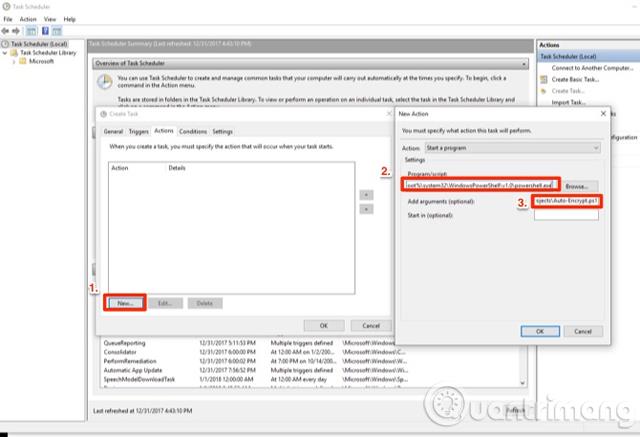

På Handlinger- fanen klikker du Ny , i popup-vinduet setter du banen til Powershell i programboksen :

%SystemRoot%/system32/Windows PowerShell/v1.0/powershell.exe

I argumentboksen legger du inn ./ og banen til skriptet. Klikk OK to ganger og skriptet er satt til å kjøre som en planlagt oppgave.

Se mer:

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

Feil 524: En tidsavbrudd oppstod er en Cloudflare-spesifikk HTTP-statuskode som indikerer at tilkoblingen til serveren ble stengt på grunn av et tidsavbrudd.

Feilkode 0x80070570 er en vanlig feilmelding på datamaskiner, bærbare datamaskiner og nettbrett som kjører operativsystemet Windows 10. Den vises imidlertid også på datamaskiner som kjører Windows 8.1, Windows 8, Windows 7 eller tidligere.

Blue screen of death-feil BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 er en feil som ofte oppstår etter installasjon av en maskinvareenhetsdriver, eller etter installasjon eller oppdatering av ny programvare, og i noen tilfeller er årsaken at feilen skyldes en korrupt NTFS-partisjon.

Video Scheduler Intern Error er også en dødelig blåskjermfeil, denne feilen oppstår ofte på Windows 10 og Windows 8.1. Denne artikkelen vil vise deg noen måter å fikse denne feilen på.

For å få Windows 10 til å starte opp raskere og redusere oppstartstiden, nedenfor er trinnene du må følge for å fjerne Epic fra Windows Startup og forhindre at Epic Launcher starter med Windows 10.

Du bør ikke lagre filer på skrivebordet. Det finnes bedre måter å lagre datafiler på og holde skrivebordet ryddig. Den følgende artikkelen vil vise deg mer effektive steder å lagre filer på Windows 10.

Uansett årsak, noen ganger må du justere skjermens lysstyrke for å passe til forskjellige lysforhold og formål. Hvis du trenger å observere detaljene i et bilde eller se en film, må du øke lysstyrken. Omvendt kan det også være lurt å senke lysstyrken for å beskytte batteriet til den bærbare datamaskinen.

Våkner datamaskinen din tilfeldig og dukker opp et vindu som sier "Søker etter oppdateringer"? Vanligvis skyldes dette programmet MoUSOCoreWorker.exe - en Microsoft-oppgave som hjelper til med å koordinere installasjonen av Windows-oppdateringer.

Denne artikkelen forklarer hvordan du bruker PuTTY-terminalvinduet på Windows, hvordan du konfigurerer PuTTY, hvordan du oppretter og lagrer konfigurasjoner og hvilke konfigurasjonsalternativer som skal endres.