Sikkerhetsforskere avslørte nylig en ny WiFi-hackingsteknikk som gjør det enkelt å finne ut WiFi-passordene til dagens mest moderne rutere. Oppdaget av Jens Steube (kallenavnet "Atom") - utvikler av det berømte passordhackingsverktøyet Hashcat - mens han analyserer den nylig utgitte sikkerhetsstandarden WPA3, retter denne metoden seg mot WPA trådløs nettverksprotokoll /WPA2 med roaming-funksjon basert på PMKID (Pairwise Master Key Identifier). ).

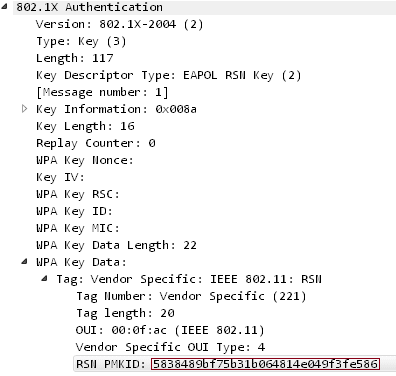

Denne nye WiFi-hackingmetoden lar angripere hente PSK-påloggingspassordet (Pre-shared Key) for å hacke seg inn i WiFi-nettverk og se på Internett-aktiviteter. Tidligere måtte en angriper vente på at noen skulle logge på nettverket og få EAPOL 4-veis autentiseringshåndtrykk – en nettverksautentiseringsprotokoll. Men med den nye metoden er det ikke nødvendig for brukeren å være på målnettverket lenger, det må bare gjøres på RSN IE (Robust Security Network Information Element) ved å bruke en enkelt EAPOL (Extensible Authentication Protocol over LAN) etter sende en forespørsel fra tilgangspunktet. .

Robust Security Network er en protokoll som etablerer en sikker utveksling over et 802.11 trådløst nettverk og bruker en PMKID - nøkkelen som trengs for å etablere en forbindelse mellom klienten og tilgangspunktet.

Hvordan hacke Wifi ved hjelp av PMKID

Trinn 1: Angriperen bruker et verktøy som hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 eller nyere) for å be om PMKID fra måltilgangspunktet og sette den mottatte rammen inn i en fil.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Trinn 2: Ved å bruke hcxcaptool-verktøyet (https://github.com/ZerBea/hcxtools), konverteres utdata (pcapng-format) til rammen til et hash-format godkjent av Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Trinn 3: Bruk Hashcat-passordknekkingsverktøyet (https://github.com/hashcat/hashcat) (v4.2.0 eller høyere) for å få WPA PSK-passordet, og du er ferdig.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Det er passordet til det trådløse destinasjonsnettverket, hvor lang tid det tar avhenger av lengden og kompleksiteten til passordet.

"Foreløpig vet vi ikke hvor mange leverandører eller rutere denne metoden vil fungere på, men vi tror den vil fungere på 802.11i/p/q/r-nettverk med nettverkssvitsjing aktivert. (det vil si de fleste rutere i dag)," sa Steube.

Siden passordhacking bare skjer når nettverket har portering aktivert og krever at angriperen prøver mange feil passord, oppfordres brukere til å beskytte nettverket ved å bruke passord som er vanskelige å gjette. Denne typen hack fungerer heller ikke med den nye generasjonen trådløs nettverkssikkerhetsprotokoll WPA3 på grunn av den "nye nøkkelgenerasjonsprotokollen kalt Simultaneous Authentication of Equals (SAE)".

Se mer: