Prosessen med å identifisere nye og nye cybersikkerhetstrusler tar aldri slutt - og i juni 2023 oppdaget BitDefender Labs et stykke malware-målrettingssystemer som bruker nettverkstilkoblinger. ekstern skrivebordstilkobling fra 2022.

Hvis du bruker Remote Desktop Protocol (RDP) , er det viktig å avgjøre om du er et mål og om dataene dine er stjålet. Heldigvis er det flere metoder du kan bruke for å forhindre infeksjon og fjerne RDStealer fra PC-en.

Hva er RDStealer? Hvordan ble du målrettet?

RDStealer er skadelig programvare som prøver å stjele legitimasjon og data ved å infisere en RDP-server og overvåke dens eksterne tilkoblinger. RDStealer er distribuert med Logutil, en bakdør som brukes til å infisere eksterne skrivebord og tillate vedvarende tilgang gjennom RDStealer-installasjonen på klientsiden.

Hvis skadelig programvare oppdager at en ekstern maskin er koblet til serveren og Client Drive Mapping (CDM) er aktivert, vil skadelig programvare skanne innholdet på maskinen og se etter filer som konfidensielle databaser. KeePass-passord, nettleserlagret passord og SSH privat nøkkel. Den samler også inn tastetrykk og utklippstavledata.

RDStealer kan målrette systemet ditt uavhengig av om det er server- eller klientsiden. Når RDStealer infiserer et nettverk, skaper den skadelige filer i mapper som "%WinDir%\System32" og "%PROGRAM-FILES%" som vanligvis ekskluderes under systemomfattende skadelig skanning.

I følge Bitdefender spres skadelig programvare gjennom flere vektorer. I tillegg til CDM-angrepsvektoren, kan RDStealer-infeksjoner stamme fra infiserte nettannonser, ondsinnede e-postvedlegg og Social Engineering- kampanjer . Gruppen som er ansvarlig for RDStealer ser ut til å være spesielt sofistikert, så nye angrepsvektorer – eller forbedrede former for RDStealer – kan dukke opp i fremtiden.

Hvis du bruker eksternt skrivebord via RDP, er det sikreste alternativet å anta at RDStealer har infisert systemet ditt. Selv om viruset er for smart til å enkelt identifiseres manuelt, kan du forhindre RDStealer ved å forbedre sikkerhetsprotokollene på serveren og klientsystemene dine, og ved å utføre skanninger av hele systemviruset uten unødvendige ekskluderinger.

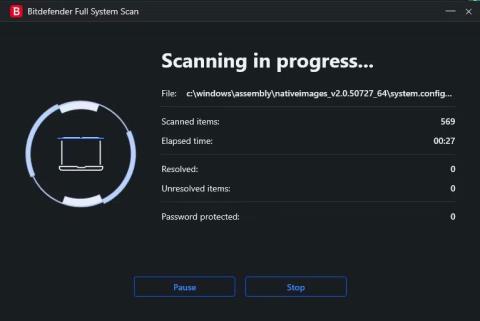

Utfør en fullstendig systemskanning i Bitdefender

Du er spesielt sårbar for RDStealer hvis du bruker et Dell-system, da det ser ut til å spesifikt målrette mot datamaskiner produsert av Dell. Skadevaren er med vilje designet for å skjule seg i mapper som "Program Files\Dell\CommandUpdate" og bruke kommando-og-kontrolldomener som "dell-a[.]ntp-update[. ]com".

Beskytt eksternt skrivebord mot RDSealer

Det viktigste du kan gjøre for å beskytte deg mot RDSealer er å være forsiktig når du surfer på nettet. Selv om det ikke er mange detaljer om hvordan RDStealer sprer seg utover RDP-tilkoblinger, bør det tas forsiktighet for å unngå nesten enhver infeksjonsvektor.

Bruk multifaktorautentisering

Du kan forbedre sikkerheten til RDP-tilkoblinger ved å implementere beste praksis som multifaktorautentisering (MFA). Ved å kreve en sekundær autentiseringsmetode for hver pålogging kan du forhindre mange typer RDP-angrep. Andre beste fremgangsmåter, som å implementere autentisering på nettverksnivå (NLA) og bruke VPN-er , kan også gjøre systemet ditt mindre attraktivt og sårbart for kompromittering.

Krypter og sikkerhetskopier data

RDStealer stjeler effektivt data – og i tillegg til ren tekst som finnes i utklippstavlen og hentet fra keylogging, søker den også i filer som KeePass Password Databases. Selv om det ikke er noe positivt med stjålne data, kan du være trygg på at stjålne data er vanskelige å håndtere hvis du er flittig med å kryptere filene dine.

Kryptering av filer er en relativt enkel oppgave med de riktige instruksjonene. Det er også ekstremt effektivt for å beskytte filer, da hackere må gå gjennom en vanskelig prosess for å dekryptere krypterte filer. Selv om det er mulig å dekryptere filer, er det mer sannsynlig at hackere går videre til enklere mål – og som et resultat er du helt kompromissløs. I tillegg til kryptering bør du også regelmessig sikkerhetskopiere dataene dine for å unngå å miste tilgangen senere.

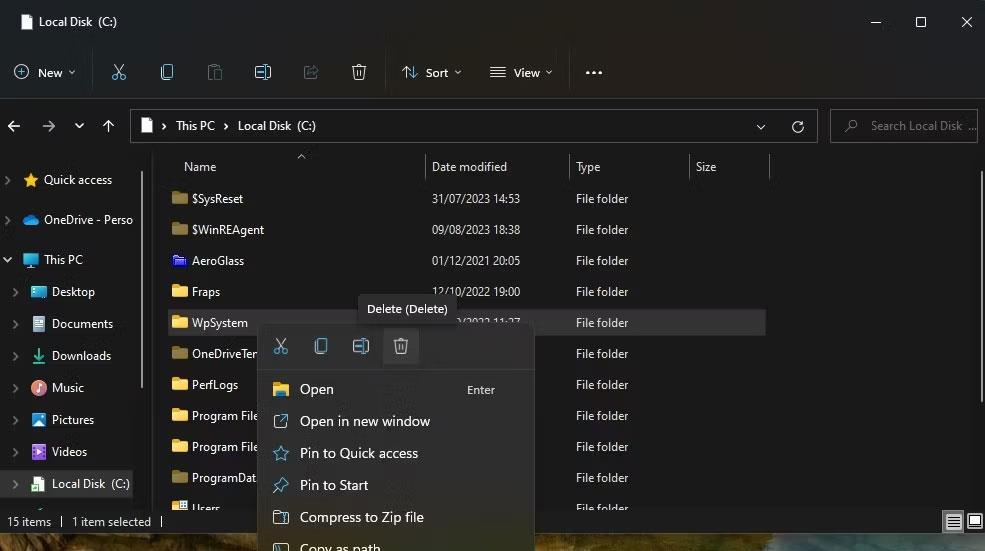

Konfigurer antivirusprogramvaren riktig

Å konfigurere antivirusprogramvare riktig er også viktig hvis du vil beskytte systemet ditt. RDStealer utnytter det faktum at mange brukere vil ekskludere hele mapper i stedet for spesifikt foreslåtte filer ved å lage ondsinnede filer i disse mappene. Hvis du vil at antivirusprogramvaren din skal finne og fjerne RDStealer, må du endre ekskluderingene til kun å inkludere spesifikt anbefalte filer.

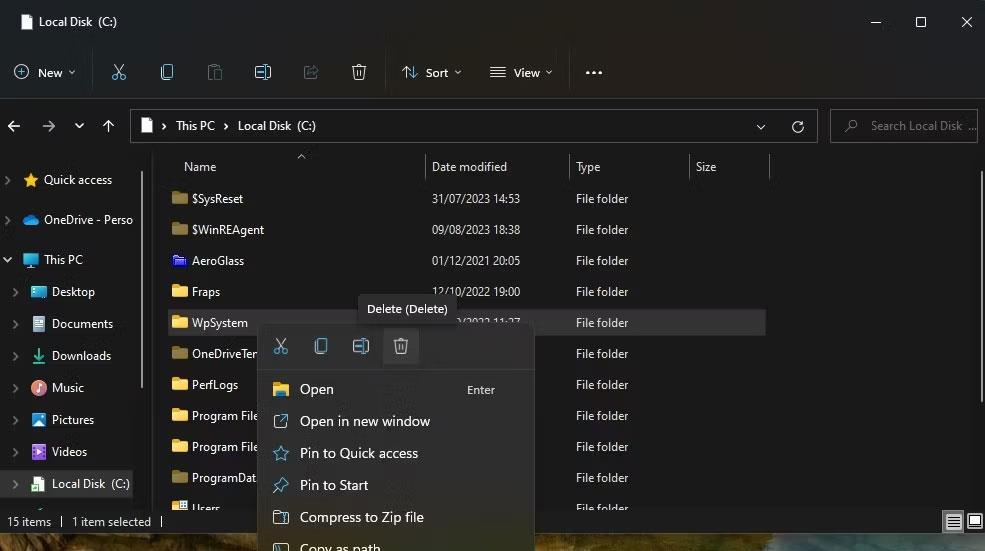

Administrer antivirus-unntak i Bitdefender

For referanse lager RDStealer ondsinnede filer i mapper (og deres respektive undermapper), inkludert:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\sikkerhet\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md lagringsprogramvare\md konfigurasjonsverktøy\

Du bør justere virusskanningsekskluderingene i henhold til retningslinjene anbefalt av Microsoft. Ekskluder bare de spesifikke filtypene og mappene som er oppført, og ikke ekskluder overordnede mapper. Kontroller at antivirusprogramvaren din er oppdatert og fullfør en fullstendig systemskanning.

Oppdater de siste sikkerhetsnyhetene

Mens Bitdefender-utviklingsteamet har gjort det mulig for brukere å beskytte systemene sine mot RDStealer, er det ikke den eneste skadevare du trenger å bekymre deg for – og det er alltid en mulighet for at det vil utvikle seg på nye måter og overraske. Et av de viktigste trinnene du kan ta for å beskytte systemene dine, er å holde deg oppdatert om de siste nyhetene om nye cybersikkerhetstrusler.