Topp beste gratis og betalte Syslog Server-programvare for Windows

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

8. januar 2019 så brukerne den første versjonen av Clipper malware på Google Play Store. Den forkledde seg som en ufarlig app for å lure folk til å laste den ned, og begynte deretter å omdirigere kryptovaluta til eieren av skadevaren.

Men hva er Clipper malware, hvordan fungerer det, og hvordan kan angrep fra denne malware unngås?

Lær om Clipper malware

Clipper retter seg mot cryptocurrency-lommebokadresser i en enkelt transaksjon. Denne lommebokadressen er som cryptocurrency-versjonen av et bankkontonummer. Hvis du vil at noen skal betale deg med kryptovaluta, må du gi dem en lommebokadresse, og betaleren legger den inn i betalingsopplysningene sine.

Clipper kaprer kryptovalutatransaksjoner ved å bytte ekte lommebokadresser med de som tilhører Clipper-skaperens lommebok. Når brukere foretar betalinger fra kryptovalutakontoer, betaler de Clipper-skaperen i stedet for den opprinnelige tiltenkte mottakeren.

Dette kan forårsake alvorlig økonomisk skade hvis skadevaren klarer å kapre en transaksjon med høy verdi.

Clipper utfører dette byttet ved å overvåke utklippstavlen (der kopierte data er lagret) til en Clipper-infisert enhet. Hver gang en bruker kopierer data, sjekker Clipper for å se om utklippstavlen inneholder noen kryptovaluta-lommebokadresser. Hvis det er det, vil Clipper bytte den med adressen til skadevareskaperen.

Nå, når brukere limer inn en adresse, limer de inn angriperens adresse i stedet for den legitime adressen.

Clipper utnytter den komplekse naturen til lommebokadresser. Dette er lange rekker med tall og bokstaver som tilsynelatende er valgt tilfeldig. Det er svært usannsynlig at betaleren vil innse at adressen er byttet, med mindre de har brukt lommebokadressen flere ganger.

Enda verre, kompleksiteten gjør brukere mer tilbøyelige til å kopiere og lime inn adressen i stedet for å skrive den inn selv ved hjelp av tastaturet. Dette er akkurat det Clipper ville ha!

Clipper i seg selv er ikke noe nytt. Den dukket opp rundt 2017 og fokuserte hovedsakelig på datamaskiner som kjører Windows. Siden den gang har Clipper rettet mot Android blitt utviklet og solgt på det svarte markedet. Infiserte applikasjoner kan bli funnet på lyssky nettsteder.

Slike nettsteder var grunnlaget for 2016 Gooligan malware, som infiserte over 1 million enheter.

Dette er den første versjonen av appen på Google Play Store, offisielt infisert med Clipper. Vellykket opplasting av en skadelig programvareinfisert app til den offisielle appbutikken er et drømmescenario for distributører av skadelig programvare. Apper som lastes ned fra Google Play Store gir en viss følelse av sikkerhet, noe som gjør dem mer pålitelige enn apper som finnes på et tilfeldig nettsted.

Dette betyr at folk ofte laster ned og installerer apper herfra uten tvil, noe som er akkurat det som skaper skadevare.

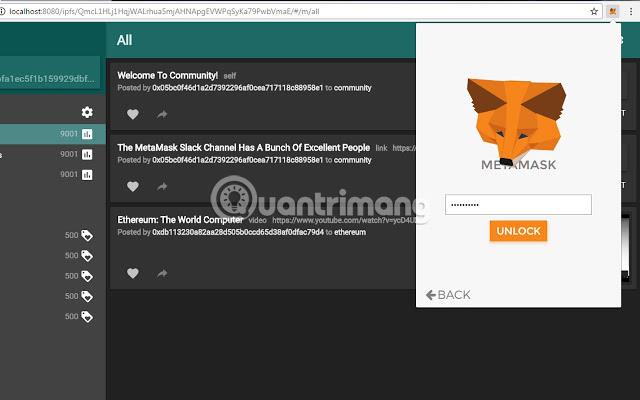

Clipper er i en applikasjon som heter MetaMask. Det er en tjeneste som faktisk muliggjør nettleserbaserte distribuerte applikasjoner for Ethereum-kryptovalutaen . MetaMask har foreløpig ikke en offisiell Android-app, så skadevareskaperne utnyttet dette for å få folk til å tro at den offisielle versjonen var utgitt.

Denne falske MetaMask-appen gjorde mer enn å bytte kryptovalutaadresser i utklippstavlen. Den ba også om brukernes Ethereum-kontodetaljer som en del av å sette opp den falske kontoen. Når brukeren har skrevet inn detaljene sine, vil skadevareskaperen ha all informasjonen de trenger for å logge på kontoen.

Heldigvis oppdaget et sikkerhetsselskap Clipper før det forårsaket for mye skade. Den falske MetaMask-appen ble lastet opp 1. februar 2019, men ble rapportert og fjernet en drøy uke senere.

Selv om denne typen angrep er ganske ny, er det ikke så overraskende. Kryptovaluta er en enorm virksomhet i dag, og med det følger potensialet til å tjene enorme summer. Mens de fleste er fornøyd med å tjene penger på lovlige midler, vil det alltid være de som velger å ulovlig utnytte penger fra andre.

Kryptovalutaer er et favorittmål for skapere av skadelig programvare globalt. De kaprer prosessoren på enheten og gjør den om til kryptovaluta for seg selv uten å bli oppdaget av primærbrukeren.

Som dette Clipper-malwareeksemplet, har sikkerhetsselskaper funnet ondsinnede kryptovaluta-gruvearbeidere som infiserer apper i Google Play-butikken med skadelig programvare. Som sådan kan dette bare være begynnelsen på kryptovalutabasert skadelig programvare som angriper brukere på Android-telefoner.

Dette høres kanskje veldig skummelt ut, men det er ganske enkelt å unngå et angrep fra Clipper. Clipper er avhengig av at brukere er uvitende om dens eksistens og ignorerer advarselsskilt. Å forstå hvordan Clipper fungerer er viktig for å beseire den. Ved å lese denne artikkelen har du fullført 90 % av arbeidet!

Først må du alltid sørge for at du laster ned appen fra Google Play Store. Selv om Google Play ikke er perfekt, er det mye tryggere enn andre lyssky internettsider. Prøv å unngå nettsteder som fungerer som tredjeparts appbutikker for Android, siden disse er mye mer sannsynlig å inneholde skadelig programvare enn Google Play.

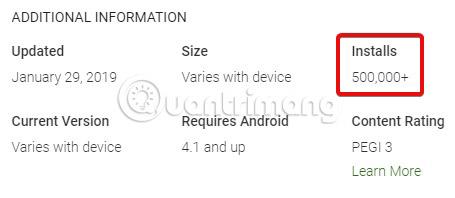

Når du laster ned apper på Google Play, dobbeltsjekk appens nedlastingssum før du installerer. Hvis en app har eksistert lenge og har et lavt antall nedlastinger, kan nedlasting være risikabelt. På samme måte, hvis en app hevder å være en mobilversjon av en populær tjeneste, dobbeltsjekk utviklernavnet.

Hvis navnet er forskjellig (selv bare litt forskjellig) fra det offisielle utviklernavnet, er det et viktig advarselstegn på at noe ikke stemmer.

Selv om en telefon er infisert med Clipper, kan brukere unngå et angrep ved å være mer forsiktige. Dobbeltsjekk hver lommebokadresse som limes inn for å sikre at den ikke er endret midtveis. Hvis adressen du limte inn er forskjellig fra den kopierte adressen, betyr det at Clipper lurer på systemet.

Kjør en fullstendig Android-virusskanning og fjern eventuelle nylig installerte lyssky apper.

Clipper kan være skadelig for alle som håndterer store mengder kryptovaluta. Den komplekse naturen til lommebokadresser, kombinert med brukernes typiske tendens til å kopiere og lime inn, gir Clipper en mulighet til å angripe.

Mange innser kanskje ikke engang hva de har gjort før det er for sent!

Heldigvis er det enkelt å beseire Clipper malware: Last aldri ned mistenkelige apper og dobbeltsjekk alle lommebokkoblinger før du bekrefter transaksjoner.

Syslog Server er en viktig del av en IT-administrators arsenal, spesielt når det gjelder å administrere hendelseslogger på et sentralisert sted.

Feil 524: En tidsavbrudd oppstod er en Cloudflare-spesifikk HTTP-statuskode som indikerer at tilkoblingen til serveren ble stengt på grunn av et tidsavbrudd.

Feilkode 0x80070570 er en vanlig feilmelding på datamaskiner, bærbare datamaskiner og nettbrett som kjører operativsystemet Windows 10. Den vises imidlertid også på datamaskiner som kjører Windows 8.1, Windows 8, Windows 7 eller tidligere.

Blue screen of death-feil BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 er en feil som ofte oppstår etter installasjon av en maskinvareenhetsdriver, eller etter installasjon eller oppdatering av ny programvare, og i noen tilfeller er årsaken at feilen skyldes en korrupt NTFS-partisjon.

Video Scheduler Intern Error er også en dødelig blåskjermfeil, denne feilen oppstår ofte på Windows 10 og Windows 8.1. Denne artikkelen vil vise deg noen måter å fikse denne feilen på.

For å få Windows 10 til å starte opp raskere og redusere oppstartstiden, nedenfor er trinnene du må følge for å fjerne Epic fra Windows Startup og forhindre at Epic Launcher starter med Windows 10.

Du bør ikke lagre filer på skrivebordet. Det finnes bedre måter å lagre datafiler på og holde skrivebordet ryddig. Den følgende artikkelen vil vise deg mer effektive steder å lagre filer på Windows 10.

Uansett årsak, noen ganger må du justere skjermens lysstyrke for å passe til forskjellige lysforhold og formål. Hvis du trenger å observere detaljene i et bilde eller se en film, må du øke lysstyrken. Omvendt kan det også være lurt å senke lysstyrken for å beskytte batteriet til den bærbare datamaskinen.

Våkner datamaskinen din tilfeldig og dukker opp et vindu som sier "Søker etter oppdateringer"? Vanligvis skyldes dette programmet MoUSOCoreWorker.exe - en Microsoft-oppgave som hjelper til med å koordinere installasjonen av Windows-oppdateringer.

Denne artikkelen forklarer hvordan du bruker PuTTY-terminalvinduet på Windows, hvordan du konfigurerer PuTTY, hvordan du oppretter og lagrer konfigurasjoner og hvilke konfigurasjonsalternativer som skal endres.