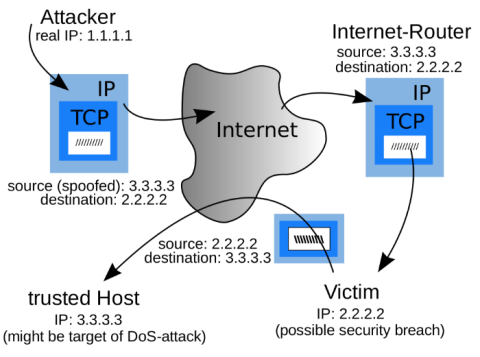

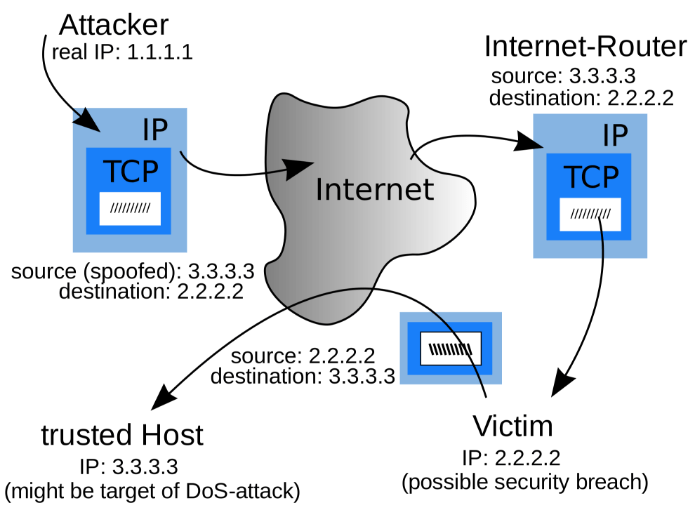

For å få tilgang til nettverket ditt, må den eksterne datamaskinen "vinne" en pålitelig IP-adresse på nettverket. Så angriperen må bruke en IP-adresse som er innenfor omfanget av nettverket ditt. Alternativt kan en angriper bruke en ekstern, men klarert IP-adresse på nettverket ditt.

1. Hva er IP-spoofing?

Når en datamaskin utenfor nettverket ditt "gir seg ut" for å være en pålitelig datamaskin i systemet, kalles denne handlingen av angriperen IP-spoofing.

For å få tilgang til nettverket ditt, må den eksterne datamaskinen "vinne" en pålitelig IP-adresse på nettverket. Så angriperen må bruke en IP-adresse som er innenfor omfanget av nettverket ditt. Alternativt kan en angriper bruke en ekstern, men klarert IP-adresse på nettverket ditt.

IP-adresser kan stoles på av systemet fordi de har spesielle privilegier på viktige ressurser på nettverket.

Hva er noen forskjellige måter å angripe IP-spoofing på?

- Angripe data eller etablere kommandoer som finnes på datastrømmen som konverteres mellom en klient og serverapplikasjonen.

- Angripe data eller kommandoer i en peer-to-peer-nettverksforbindelse.

Angriperen må imidlertid også endre rutetabellen på nettverket. Ved å endre rutetabellen på nettverket kan en angriper få toveiskommunikasjon. For dette formålet "målretter" angriperen alle rutetabeller til falske IP-adresser.

Når rutingtabellen har endret seg, begynner angriperne å motta all data som er overført fra nettverket til den falske IP-adressen. Disse bedragerne kan til og med svare på datapakker som en pålitelig bruker.

2. Denial of Service (DOS) (denial of service angrep)

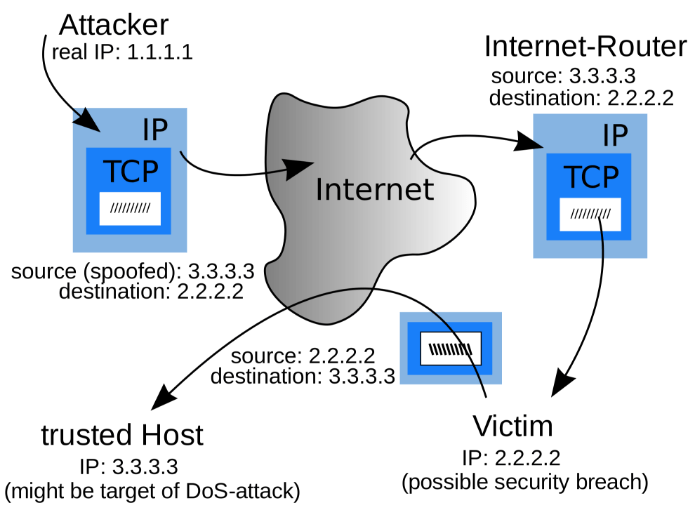

Du kan tenke på et tjenestenektangrep (DoS) som den modifiserte versjonen av IP-adresseforfalskning. I motsetning til IP-spoofing, i et tjenestenektangrep (DoS) trenger ikke angriperen å bekymre seg for å motta noe svar fra serveren de retter seg mot.

Angriperen vil oversvømme systemet med mange forespørsler, noe som får systemet til å bli "opptatt" med å svare på forespørsler.

Hvis de blir angrepet på denne måten, vil de målrettede vertene motta en TCP SYN og svare med en SYN-ACK. Etter å ha sendt en SYN-ACK, venter angriperen på et svar for å fullføre TCP-håndtrykket – en prosess som aldri skjer.

Derfor, mens han venter på et svar, vil angriperen bruke systemressurser, og til og med serveren vil ikke ha rett til å svare på andre legitime forespørsler.

Se flere artikler nedenfor:

Ønsker deg morsomme øyeblikk!