Dataetterforskning har de siste årene vokst frem som et spesielt viktig aspekt innen datavitenskap generelt og høyteknologisk etterforskning spesielt. Dette er en høyteknologisk etterforskningsvitenskap basert på data lagret på dataenheter som harddisker , CD-stasjoner eller data på internett. Dataetterforskning inkluderer oppgaver som å oppdage, beskytte og analysere informasjon som er lagret, overført eller generert av en datamaskin eller datanettverk, for å gjøre rimelige slutninger for å finne årsaker, samt forklaringer på fenomener under etterforskningsprosessen. Dataetterforskning hjelper med andre ord med å lette Internett-relaterte kriminelle etterforskningsaktiviteter. I motsetning til tidligere har datamaskiners innflytelse utvidet seg til alle enheter relatert til digitale data, derfor hjelper dataetterforskning kriminell etterforskning ved å bruke digitale data for å finne de som står bak en bestemt forbrytelse. De som gjør denne jobben krever omfattende erfaring og kunnskap om informatikk , nettverk og sikkerhet.

For å betjene dette viktige feltet har utviklere laget mange svært effektive dataetterforskningsverktøy som hjelper sikkerhetseksperter med å forenkle prosessen med å undersøke datarelaterte brudd. Kriteriene for å velge det beste dataetterforskningsverktøyet vil vanligvis bli evaluert av etterforskningsbyråer basert på mange forskjellige faktorer, inkludert budsjett, funksjoner og det tilgjengelige teamet av eksperter som kan gjøre jobben. Mestr dette verktøyet. Nedenfor er en liste over de 10 beste datakriminaltekniske verktøyene som er spesielt pålitelige av mange digitale sikkerhetsbyråer. Vennligst se dem umiddelbart.

Ledende datakriminaltekniske verktøy

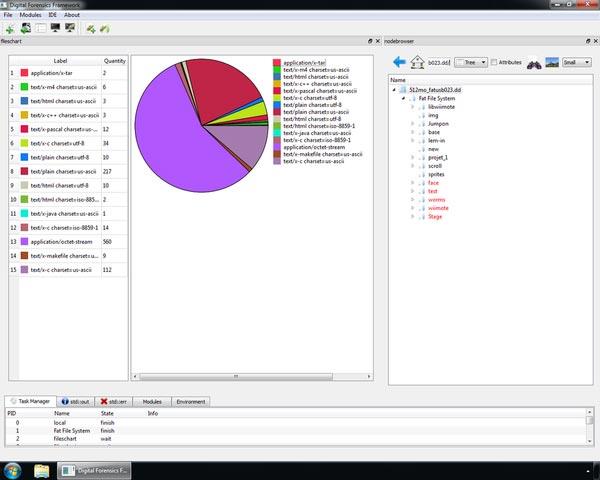

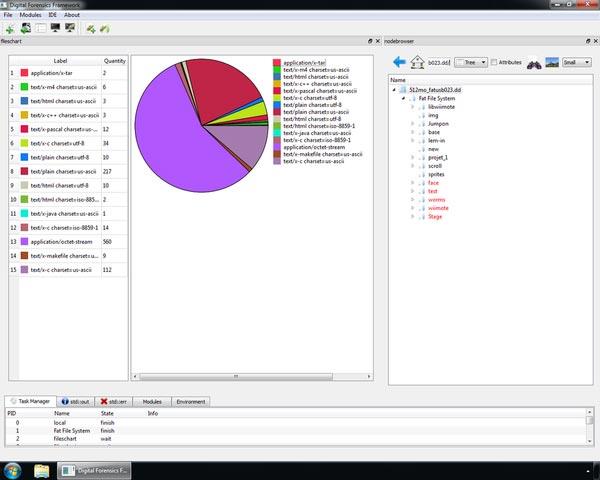

Digitalt rettsmedisinsk rammeverk

Digital Forensics Framework er et åpen kildekode-datakrimteknisk verktøy som fullt ut oppfyller GPL-lisenskriteriene. Det brukes ofte av erfarne dataetterforskningseksperter uten problemer. I tillegg kan dette verktøyet også brukes til en digital varetektskjede, for å få tilgang til enheter eksternt eller lokalt, på Windows eller Linux OS, gjenopprette tapte filer, skjult eller slettet, raskt søk etter metadatafiler og mange andre komplekse oppgaver.

Åpne Computer Forensics Architecture

Utviklet av det nederlandske nasjonale politibyrået, er Open Computer Forensics Architecture (OCFA) et modulært dataetterforskningsrammeverk. Hovedmålet med dette verktøyet er å automatisere den digitale etterforskningsprosessen og dermed fremskynde etterforskningsprosessen og samtidig la etterforskere taktisk få direkte tilgang til beslaglagte data gjennom et ekstremt brukervennlig søke- og surfegrensesnitt.

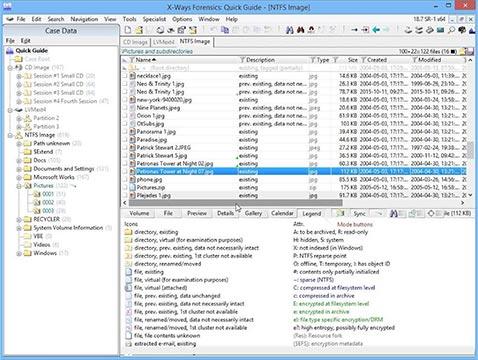

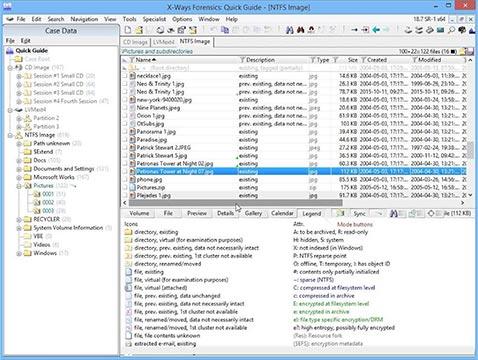

X-Ways Forensics

X-Way Forensics er et avansert arbeidsmiljø for datakriminalteknikere. Den kan kjøres på de fleste populære Windows-versjoner i dag som XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 Bit/64 Bit, standard, PE/FE. Blant alle verktøyene nevnt ovenfor anses X-Way Forensics å ha den høyeste praktiske effektiviteten, og gir ofte raskere behandlingshastighet i oppgaver som søk etter slettede filer, statistikk over søketreff, og gir samtidig mange avanserte funksjoner som mange andre verktøy ikke har. Dessuten sies dette verktøyet også å være mer pålitelig, og bidrar til å spare kostnader under etterforskningsprosessen fordi det ikke krever noen komplekse database- eller maskinvarekrav. X-Way Forensics er fullstendig bærbar og kan kjøres på en kompakt USB-pinne i et gitt Windows-system.

Registry Recon

Registry Recon, utviklet av Arsenal Recon, er et kraftig dataetterforskningsverktøy som vanligvis brukes til å trekke ut, gjenopprette og analysere registerdata fra Windows-systemer. Dette produktet er oppkalt etter det franske ordet "rekognosering" (tilsvarer ordet anerkjennelse på engelsk) som betyr "gjenkjenning, identifikasjon" - et militært konsept relatert til utforskning av fiendens territorium for å samle inn taktisk informasjon.

EnCase

EnCase®, utviklet av det kjente programvareselskapet OpenText, regnes som gullstandardverktøyet innen rettsmedisinsk sikkerhet. Denne generelle dataetterforskningsplattformen kan gi dyp innsikt i informasjon på tvers av alle endepunkter i flere områder av den digitale etterforskningsprosessen. I tillegg kan EnCase også raskt "grave opp" potensielle bevis og data fra mange forskjellige enheter, og også lage tilsvarende rapporter basert på bevisene som er innhentet. Gjennom årene har EnCase opprettholdt sitt rykte som gullstandarden når det gjelder dataetterforskningsverktøy som brukes i høyteknologiske kriminalitetsetterforskninger, og har også blitt kåret til go-to dataetterforskningsløsningen. Beste Computer Forensic Solution i 8 år på rad ( Beste Computer Forensic Solution).

Sleuth Kit

Sleuth Kit® er et UNIX- og Windows-basert sikkerhetsverktøy som gir en grundig datateknisk analyse. Sleuth Kit® er et sett med kommandolinjeverktøy og C-biblioteker som lar deg analysere diskbilder og gjenopprette filsystemer fra selve diskbildene. Faktisk er Sleuth Kit® ofte brukt i autopsi og utfører dybdeanalyse av mange filsystemer.

Volatilitet

Volatilitet er et verktøy som brukes for hendelsesrespons og skadevareanalyse på et minneetterforskningsrammeverk. Ved å bruke dette verktøyet kan du trekke ut informasjon fra kjørende prosesser, nettverkssockets, DLL-er og til og med registerhives. I tillegg støtter Volatility også å trekke ut informasjon fra Windows krasjdumpfiler og dvalefiler. Denne programvaren er tilgjengelig gratis under GPL-lisensen.

Llibforensics

Libforensics er et bibliotek for utvikling av digitale rettsmedisinske applikasjoner. Den er utviklet i Python og kommer med ulike demoverktøy for å trekke ut informasjon fra ulike typer bevis.

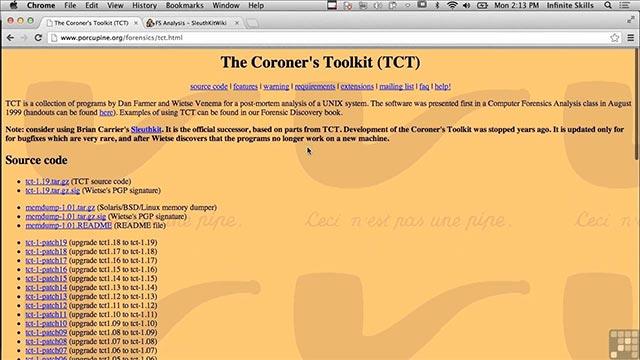

Rettsmedisinerens verktøysett

Coroner's Toolkit eller TCT er også et høyt rangert digitalt rettsmedisinsk analyseverktøy som kjører på en rekke Unix-relaterte operativsystemer. Coroner's Toolkit kan brukes til å hjelpe med datakatastrofeanalyse og datagjenoppretting. Det er i hovedsak en åpen kildekodepakke med flere rettsmedisinske verktøy som lar sikkerhetseksperter utføre analyser etter brudd på UNIX-systemer.

Bulk ekstraktor

Bulk Extractor er også et av de viktigste og mest brukte digitale rettsmedisinske verktøyene i verden. Den lar skanne diskbilder, filer eller filmapper for å trekke ut nyttig informasjon for etterforskning. Under denne prosessen vil Bulk Extractor ignorere filsystemstrukturen, så den gir raskere hastighet enn de fleste andre lignende verktøy som er tilgjengelige på markedet. Faktisk brukes Bulk Extractor ofte av etterretnings- og rettshåndhevelsesbyråer for å løse problemer relatert til nettkriminalitet .

Ovenfor er en liste over de beste datakriminaltekniske verktøyene som er mest brukt i verden. Håper informasjonen i artikkelen er nyttig for deg!