E-postsikkerhetsprotokoller er strukturer som beskytter brukere-e-poster mot forstyrrelser utenfor. E-post trenger ekstra sikkerhetsprotokoller av en grunn: Simple Mail Transfer Protocol (SMTP) har ingen innebygd sikkerhet. Sjokkerende nyheter, ikke sant?

Mange sikkerhetsprotokoller fungerer med SMTP. Her er disse protokollene og hvordan de beskytter e-posten din.

Lær om e-postsikkerhetsprotokoller

1. Hvordan SSL/TLS holder e-post sikker

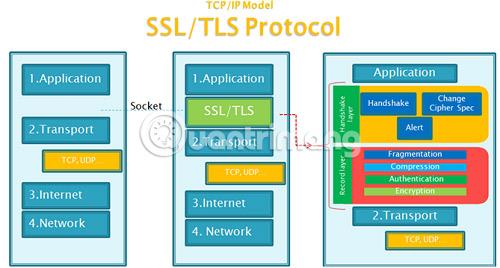

Secure Sockets Layer (SSL) og dets etterfølger, Transport Layer Security (TLS), er de mest populære e-postsikkerhetsprotokollene for å beskytte e-post når den reiser over Internett.

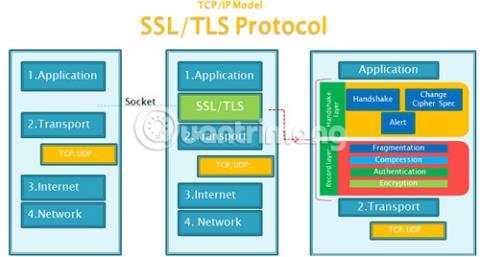

SSL og TLS er applikasjonslagsprotokoller. I Internett-kommunikasjonsnettverk standardiserer applikasjonslaget kommunikasjon for sluttbrukertjenester. I dette tilfellet gir applikasjonslaget et sikkerhetsrammeverk (et sett med regler) som fungerer med SMTP (også applikasjonslagsprotokollen) for å sikre brukernes e-postkommunikasjon.

Denne delen av artikkelen vil kun diskutere TLS fordi forgjengeren, SSL, har blitt avviklet siden 2015.

TLS gir ekstra personvern og sikkerhet for "kommunikasjon" med dataprogrammer. I dette tilfellet gir TLS sikkerhet for SMTP.

Når brukerens e-postapplikasjon sender og mottar meldinger, bruker den Transmission Control Protocol (TCP - del av transportlaget og e-postklienten bruker den til å koble til e-postserveren) for å starte "håndtrykket" med e-postserveren.

Et håndtrykk er en rekke trinn der e-postklienten og e-postserveren bekrefter sikkerhets- og krypteringsinnstillinger og deretter starter e-postoverføring. På et grunnleggende nivå fungerer håndtrykk som følger:

1. Klienten sender "hei"-meldingen, krypteringstyper og kompatible TLS-versjoner til e-postserveren (e-postserveren).

2. Serveren svarer med TLS Digital Certificate og serverens offentlige krypteringsnøkkel.

3. Klienten verifiserer sertifikatinformasjonen.

4. Klienten genererer en delt hemmelig nøkkel (også kjent som Pre-Master Key) ved å bruke serverens offentlige nøkkel og sender den til serveren.

5. Serveren dekrypterer den hemmelige delte nøkkelen.

6. På dette tidspunktet kan klienten og serveren bruke den hemmelige delte nøkkelen til å kryptere dataoverføringen, i dette tilfellet brukerens e-post.

TLS er viktig fordi flertallet av e-postservere og e-postklienter bruker det til å gi et grunnleggende krypteringsnivå for brukernes e-post.

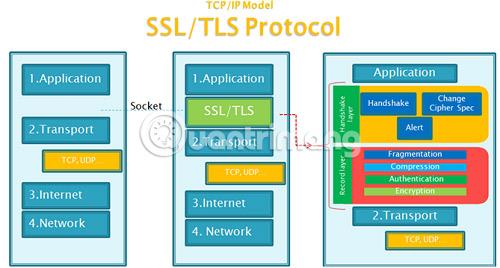

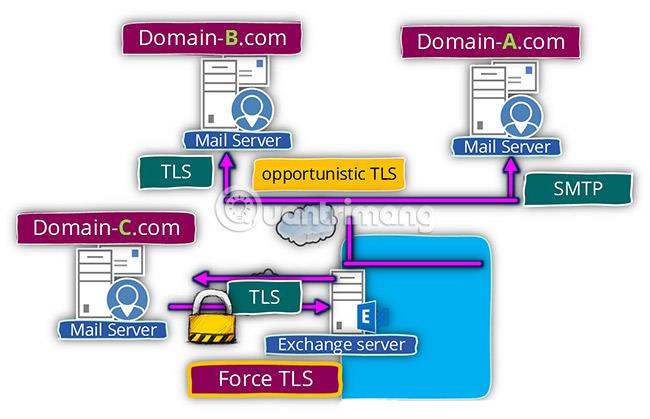

Opportunistisk TLS og tvungen TLS

Opportunistisk TLS er en protokollkommando som informerer e-postserveren om at e-postklienten ønsker å gjøre en eksisterende tilkobling til en sikker TLS-tilkobling.

Noen ganger vil en brukers e-postklient bruke en ren tekstforbindelse i stedet for å følge håndtrykkprosessen ovenfor for å opprette en sikker tilkobling. Opportunistisk TLS vil forsøke å starte et TLS-håndtrykk for å lage "tunnelen". Men hvis håndtrykket mislykkes, vil Opportunistic TLS falle tilbake til ren tekstforbindelse og sende e-posten uten kryptering.

Tvungen TLS er en protokollkonfigurasjon som tvinger alle e-posttransaksjoner til å bruke den sikre TLS-standarden. Hvis e-posten ikke kan komme fra e-postklienten til e-postserveren, og deretter til e-postmottakeren, vil ikke meldingen bli levert.

2. Digitalt sertifikat

Digital Certificate er et krypteringsverktøy som kan brukes til å kryptografisk sikre e-poster. Digitalt sertifikat er en type offentlig nøkkelkryptering.

Autentisering lar folk sende deg e-poster kryptert med forhåndsbestemte offentlige krypteringsnøkler, samt kryptere meldinger du sender til andre. Det digitale sertifikatet fungerer da som et pass, bundet til en online identitet, og dets primære bruk er å autentisere denne identiteten.

Ved å ha et digitalt sertifikat er den offentlige nøkkelen tilgjengelig for alle som ønsker å sende deg krypterte meldinger. De krypterer dokumentet sitt med din offentlige nøkkel, og du dekrypterer det med din private nøkkel.

Digitale sertifikater kan brukes av enkeltpersoner, bedrifter, offentlige organisasjoner, e-postservere og nesten alle andre digitale enheter for å autentisere identiteter på nettet.

3. Forhindre domeneforfalskning med Sender Policy Framework

Sender Policy Framework (SPF) er en autentiseringsprotokoll som teoretisk beskytter mot domeneforfalskning.

SPF introduserer ytterligere sikkerhetskontroller som lar serveren avgjøre om meldinger stammer fra domenet, eller om noen bruker domenet for å skjule sin sanne identitet. Et domene er en del av Internett med et unikt navn. For eksempel er Quantrimang.com et domene.

Hackere og spammere skjuler ofte domenene sine når de prøver å penetrere systemet eller svindle brukere, fordi fra domenet er det mulig å spore plassering og eier eller i det minste se om domenet er på listen svart nei. Ved å maskere en ondsinnet e-post som et "sunt" aktivt domene, er det svært sannsynlig at brukere ikke blir mistenksomme når de klikker eller åpner et ondsinnet vedlegg.

Sender Policy Framework har tre kjerneelementer: rammeverket, autentiseringsmetoder og spesialiserte e-posthoder som formidler informasjon.

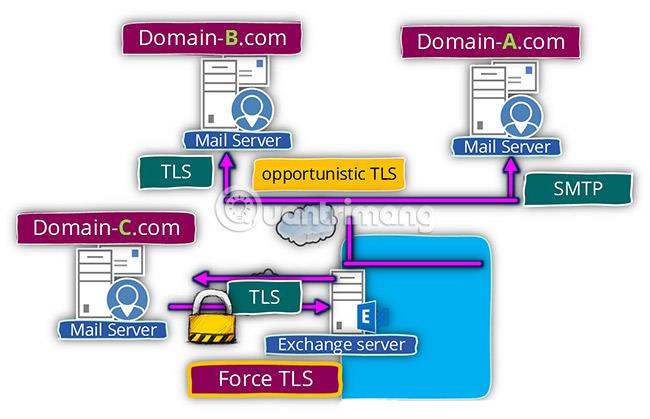

4. Hvordan DKIM holder e-post sikker

DomainKeys Identified Mail (DKIM) er en anti-tamper-protokoll som sikrer at sendte meldinger er sikre under overføring. DKIM bruker digitale signaturer for å sjekke at e-poster ble sendt av bestemte domener. Videre sjekker den også om domenet tillater sending av e-post. DKIM er en utvidelse av SPF.

I praksis gjør DKIM det lettere å utvikle «svartelister» og «hvitelister».

5. Hva er DMARC?

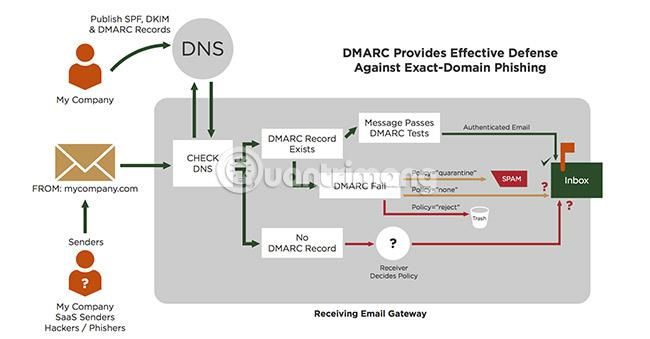

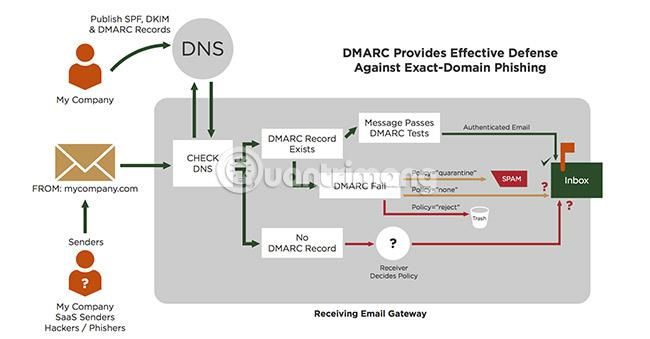

Den neste e-postsikkerhetsprotokollen er Domain-Based Message Authentication, Reporting & Conformance (DMARC). DMARC er et autentiseringssystem som validerer SPF- og DKIM-standarder for å beskytte mot uredelige handlinger som stammer fra et domene. DMARC er en viktig funksjon i kampen mot domenespoofing. Imidlertid betyr den relativt lave adopsjonsraten at forfalskning fortsatt er utbredt.

DMARC fungerer ved å forhindre forfalskning av overskrifter fra brukerens adresse. Den gjør dette ved å:

- Match domenenavnet "overskrift fra" med domenenavnet "konvolutt fra". "Konvolutten fra"-domenet identifiseres under SPF-testing.

- Match domenenavnet «konvolutt fra» med «d= domenenavn» som finnes i DKIM-signaturen.

DMARC instruerer en e-postleverandør hvordan den skal håndtere innkommende e-post. Hvis e-posten ikke oppfyller SPF-testing og DKIM-autentiseringsstandarder, vil den bli avvist. DMARC er en teknologi som lar domener i alle størrelser beskytte domenenavnene sine mot forfalskning.

6. End-to-end-kryptering med S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) er en langvarig ende-til-ende-krypteringsprotokoll. S/MIME koder for e-postinnholdet før det sendes, unntatt avsender, mottaker eller andre deler av e-posthodet. Bare mottakeren kan dekryptere avsenderens melding.

S/MIME er implementert av e-postklienter, men krever et digitalt sertifikat. De fleste moderne e-postklienter støtter S/MIME, men brukere må fortsatt se etter spesifikk støtte for applikasjonen og e-postleverandøren.

7. Hva er PGP/OpenPGP?

Pretty Good Privacy (PGP) er en annen langvarig ende-til-ende-krypteringsprotokoll. Imidlertid er det mer sannsynlig at brukere har møtt og brukt sin åpen kildekode-motpart, OpenPGP.

OpenPGP er åpen kildekode-versjon av PGP-krypteringsprotokollen. Den mottar jevnlige oppdateringer og brukere vil finne den i mange moderne applikasjoner og tjenester. I likhet med S/MIME kan tredjeparter fortsatt få tilgang til e-postmetadata, for eksempel e-postavsender og mottakerinformasjon.

Brukere kan legge til OpenPGP i e-postsikkerhetsoppsettet ved hjelp av en av følgende applikasjoner:

- Windows: Windows-brukere bør vurdere Gpg4Win.org.

- macOS: macOS-brukere bør sjekke ut Gpgtools.org.

- Linux: Linux-brukere bør velge GnuPG.org.

- Android: Android-brukere bør sjekke ut OpenKeychain.org.

- iOS: iOS-brukere bør velge PGP Everywhere. (pgpeverywhere.com)

Implementeringen av OpenPGP i hvert program er litt forskjellig. Hvert program har en annen utvikler som setter OpenPGP-protokollen til å bruke e-postkryptering. Imidlertid er disse alle pålitelige krypteringsprogrammer som brukere kan stole på med dataene sine.

OpenPGP er en av de enkleste måtene å legge til kryptering på tvers av en rekke plattformer.

E-postsikkerhetsprotokoller er ekstremt viktige fordi de legger et lag med sikkerhet til brukernes e-post. I utgangspunktet er e-post sårbar for angrep. SMTP har ingen innebygd sikkerhet og å sende e-post i ren tekst (dvs. uten noen beskyttelse og alle som fanger opp det kan lese innholdet) er veldig risikabelt, spesielt hvis det inneholder sensitiv informasjon.

Håper du finner det rette valget!

Se mer: