Kā labot Jums nav atļaujas saglabāt šajā vietā operētājsistēmā Windows

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

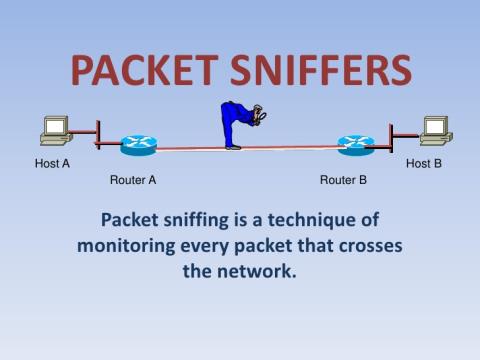

Pakešu sniffer vai Protocol Analyzer ir rīki, ko izmanto, lai diagnosticētu un atklātu tīkla sistēmas kļūdas un saistītās problēmas. Hakeri izmanto Packet Sniffer, lai noklausītos nešifrētus datus un skatītu informāciju, ar ko apmainās abas puses.

Uzziniet par Packet Sniffer

Pakešu sniffer vai Protocol Analyzer ir rīki, ko izmanto, lai diagnosticētu un atklātu tīkla sistēmas kļūdas un saistītās problēmas. Pakešu sniffers izmanto hakeri tādiem nolūkiem kā slepena tīkla trafika uzraudzība un lietotāja paroles informācijas apkopošana.

Dažus pakešu sniferus izmanto tehniķi specializētiem nolūkiem, kas nodarbojas ar aparatūru, savukārt citi pakešu sniferi ir programmatūras lietojumprogrammas, kas darbojas standarta patērētāju datoros, izmantojot speciāli izstrādātu tīkla aparatūru. tiek nodrošinātas serveros, lai veiktu pakešu pārtveršanu un datu ievadīšanu.

Packet Sniffer darbojas, bloķējot tīkla trafiku, ko varat redzēt, izmantojot vadu vai bezvadu tīklu, kuram Packet Sniffer programmatūra piekļūst serverī.

Izmantojot vadu tīklus, tīkla trafika bloķēšana ir atkarīga no tīkla struktūras. Pakešu sniffer var skatīt visu tīkla trafiku vai tikai segmentu atkarībā no tā, kā ir konfigurēts tīkla slēdzis (slēdzis), atrašanās vieta....

Izmantojot bezvadu tīklus, Packet Sniffer vienlaikus var bloķēt tikai vienu kanālu, ja vien jūsu datoram nav vairākas bezvadu saskarnes, kas ļauj bloķēt vairākus kanālus.

Pēc neapstrādāto datu paketes pārtveršanas programmatūra Packet Sniffer analizēs un parādīs ziņojumu lietotājam.

Datu analītiķi var iedziļināties "sarunā", kas notiek starp diviem vai vairākiem tīkla mezgliem.

Tehniķi var izmantot šo informāciju, lai identificētu kļūdas, piemēram, noteiktu, kuras ierīces neatbilst tīkla prasībām.

Hakeri var izmantot Sniffer, lai noklausītos nešifrētus datus un skatītu informāciju, ar ko apmainās abas puses. Turklāt viņi var apkopot tādu informāciju kā paroles un paroļu apstiprinājumi. Hakeri var arī pārtvert datu paketes (uztveršanas paketes) un uzbrukt jūsu sistēmas paketēm.

Katram IT administratoram ir nepārtraukti jāuztur tīkla veiktspēja, jo tas ir viens no svarīgākajiem organizācijas resursiem. Administratori nevar pieļaut tīkla darbības traucējumus pat tikai uz dažām minūtēm, jo tas uzņēmumam var radīt milzīgus zaudējumus.

Tajā pašā laikā nenoteikta izmēra tīkla pārvaldīšana nav vienkārša. Tāpēc tādi rīki kā pakešu sniffers vienmēr ir noderīgi, lai ātri identificētu un novērstu problēmas. Pakešu sniffer galvenais uzdevums ir pārbaudīt, vai tīklā datu paketes tiek nosūtītas, saņemtas un pārsūtītas pareizi. Pārbaudes laikā pakešu sniffer var arī diagnosticēt dažādas ar tīklu saistītas problēmas.

Visi pakešu sniffer rīki un programmatūra analizēs katras paketes, kas iet caur to, galveni un lietderīgo slodzi. Pēc tam paketes tiks klasificētas un analizētas.

Tā kā pakešu smirdēšana tiek plaši izmantota kā efektīvs tīkla problēmu novēršanas veids, tagad ir pieejamas daudzas iespējas, ko apsvērt.

Gan tīkla inženieriem, gan hakeriem patīk bezmaksas rīki, tāpēc atvērtā pirmkoda un bezmaksas Sniffer programmatūras lietojumprogrammas ir izvēles un lietošanas rīki pakešu sniffingā.

Viens no populārākajiem atvērtā koda avotiem ir: Wireshark (agrāk pazīstams kā Etheral ).

Šeit varat skatīt norādījumus par Wireshark lietošanu, lai analizētu datu paketes tīkla sistēmā.

Turklāt varat atsaukties uz tālāk norādītajām opcijām.

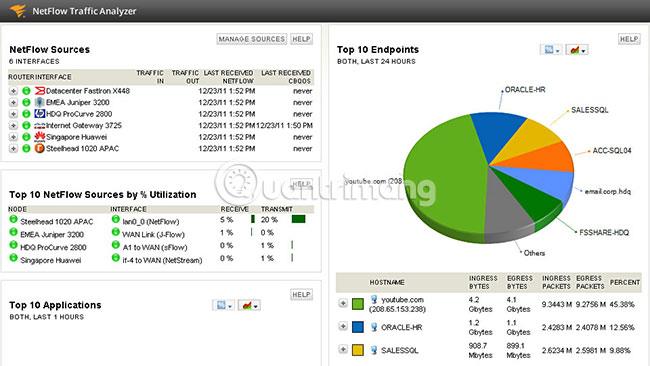

Solarwinds Bandwidth Analyzer rīks patiešām ir rīks divi vienā: jūs saņemat Solarwinds joslas platuma analizatoru (tīkla veiktspējas monitoru), kas apstrādā kļūdu apstrādi, pieejamību un veiktspējas uzraudzību visu izmēru tīkliem, kā arī Netflow Traffic Analyzer izmanto trafiku. tehnoloģija, lai analizētu tīkla joslas platuma veiktspēju un trafika modeļus. Abas šīs lietojumprogrammas ir integrētas Solarwinds Bandwidth Analyzer.

Tīkla veiktspējas monitors parāda tīkla ierīču reakcijas laiku, pieejamību un veiktspēju, kā arī nosaka, diagnosticē un atrisina veiktspējas problēmas, izmantojot informācijas paneļus, brīdinājumus un pārskatus. Šis rīks arī grafiski parāda reāllaika tīkla veiktspējas statistiku, izmantojot dinamiskas tīkla kartes.

Iekļautais Netflow Analyzer rīks identificē lietotājus, lietojumprogrammas un protokolus, kas patērē joslas platumu, izceļ to IP adreses un katru minūti parāda trafika datus. Tas arī analizē Cisco NetFlow, Juniper J-Flow, IPFIX, sFlow, Huawei NetStream un citus trafika datus.

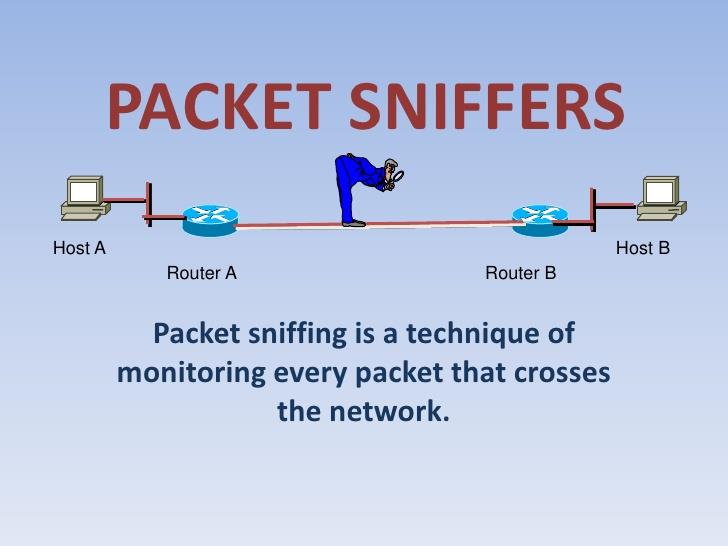

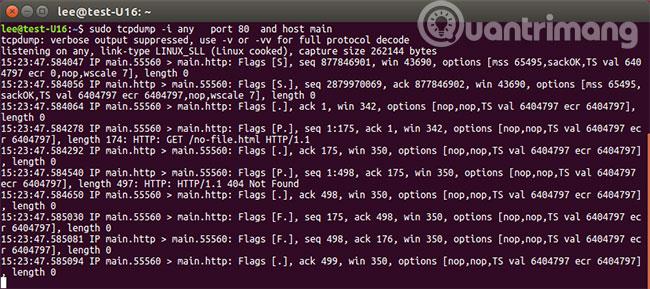

TCPDump ir populārs pakešu sniffer, kas darbojas komandrindā. Šis rīks parāda internetā pārsūtītās TCP/IP paketes, lai jūs zinātu, cik pakešu tika pārsūtītas un saņemtas, un, pamatojoties uz šo informāciju, varēsiet identificēt visas tīklā radušās problēmas.

Laikā pirms Ethereal (kas joprojām tiek izmantots šodien), TCPDump bija defacto standarts pakešu sniffing. Tam nav Wireshark elegantā lietotāja interfeisa un iebūvētas loģikas lietojumprogrammu straumju dekodēšanai, taču tā joprojām ir daudzu tīkla administratoru izvēle. Šis ir pārbaudīts standarts un tiek izmantots kopš 80. gadu beigām. Tas var uztvert un ierakstīt paketes ar ļoti maziem sistēmas resursiem (tāpēc to mīl daudzi). TCPDump sākotnēji tika izstrādāts UNIX sistēmām un parasti tiek instalēts pēc noklusējuma.

Dažas svarīgas TCPDump funkcijas ir šādas:

TCPDump ir atvērtā pirmkoda rīks, kuru var izmantot bez maksas.

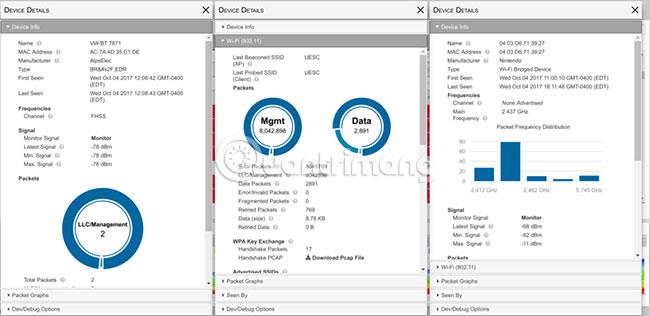

Kismet ir bezvadu tīkla detektors, sniffer un ielaušanās noteikšanas sistēma, kas darbojas galvenokārt WiFi. Turklāt, izmantojot spraudni, Kismet var paplašināt arī citos tīklos.

Pēdējā desmitgadē bezvadu tīkli ir bijuši ārkārtīgi svarīga vairuma biznesa tīklu sastāvdaļa. Tagad cilvēki izmanto bezvadu tīklus klēpjdatoriem, mobilajiem tālruņiem un planšetdatoriem. Pieaugot šo ierīču nozīmei birojā, bezvadu tīklu loma kļūst arvien skaidrāka. Pakešu šņaukšanai bezvadu tīklos ir zināmas grūtības ar atbalstītajiem adapteriem, un tieši tur spīd Kismet. Kismet ir paredzēts bezvadu pakešu sniffing un atbalsta jebkuru bezvadu tīkla adapteri, kas izmanto neapstrādātu uzraudzības režīmu. Papildus 802.11 uzraudzībai tam ir spraudņa atbalsts dekodēšanai.

Dažas izcilas Kismet funkcijas ietver:

Kismet ir pieejams bez maksas.

Tāpat kā Wireshark, EtherApe ir atvērtā pirmkoda bezmaksas programmatūra, kas paredzēta tīkla pakešu pārbaudei. Tā vietā, lai parādītu daudz informācijas teksta formātā, EtherApe mērķis ir attēlot uztvertās paketes vizuāli, kā arī virkni savienojumu un datu plūsmas. EtherApe atbalsta tīkla pakešu skatīšanu reāllaikā, bet var arī pārbaudīt esošo pakešu standarta formātus. Tas administratoriem sniedz vēl vienu noderīgu rīku tīkla problēmu novēršanai.

Atsauces saite: http://etherape.sourceforge.net/

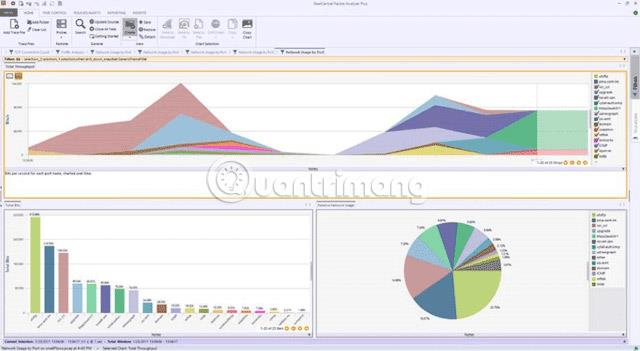

SteelCentral Packet Analyzer ir tīkla pakešu sniffer no uzņēmuma Riverbed.

Šis rīks ir aprīkots ar virkni jaudīgu funkciju, kas atvieglo IT administratoru dzīvi:

Iespēja:

SteelCentral Packet Analyzer ir trīs versijās: SteelCentral pakešu analizators Pro, SteelCentral pakešu analizators un SteelCentral pakešu analizators Personal. Atšķirības starp šīm trim versijām ir šādas:

| Funkcija | SteelCentral pakešu analizators Pro | SteelCentral pakešu analizators | SteelCentral pakešu analizatora personīgais izdevums |

| Darbojas ar SteelCentral AppResponse 11 | Ir | Nav | Nav |

| Darbojas ar SteelCentral Netshark | Nav | Ir | Nav |

| Darbojas ar izsekošanas failiem (notikumu ierakstu failiem) | Ir | Ir | Ir |

| Darbojas ar SteelHead un SteelFusion | Nav | Ir | Nav |

| Analizējiet paketes un izpētiet Wireshark | Ir | Ir | Ir |

| Ātri analizējiet vairāku TB uztveršanas failus | Ir | Ir | Ir |

| Mikroplūsmas indeksēšana ātrai analīzei | Ir | Ir | Ir |

| Bagātīgas analītiskas perspektīvas intuitīvai problēmu novēršanai | Ir | Ir | Ir |

| VoIP dekodēšana | Ir | Ir | Ir |

| FIX dekodēšana, finanšu darījumi, datu bāzes, CIF un ICA protokoli | Ir | Ir | Nav |

| Iepakojuma secības diagramma | Ir | Ir | Nav |

| Izolējiet konkrētus darījumus SteelCentral darījumu analizatorā | Ir | Ir | Nav |

| Vairāku segmentu analīze | Ir | Ir | Nav |

| Skatīt redaktoru | Nav | Ir | Nav |

| AirPcap | Nav | Ir | Nav |

SolarWinds Packet Analysis Bundle analizē tīklu, lai ātri identificētu problēmas. Šis ir ārkārtīgi ideāls rīks, kas nodrošina daudz datu, pamatojoties uz tīkla savienojumiem, un var palīdzēt precīzi, ātri un efektīvi risināt šīs problēmas.

Tālāk ir norādītas dažas lietas, ko SolarWinds pakešu analīzes komplekts var sniegt uzņēmumiem.

SolarWinds pakešu analīzes komplekts ir daļa no visaptveroša tīkla veiktspējas uzraudzības komplekta .

Lejupielādējiet BEZMAKSAS 30 dienu SolarWinds pakešu analīzes komplekta izmēģinājuma versiju .

Šie ir tikai daži no lietotājiem pieejamajiem pakešu snifferiem. Joprojām ir daudz citu iespēju. Novērtējot pakešu sniffers, ir svarīgi saprast konkrētos gadījumus, kurus mēģināt atrisināt. Gandrīz katrā situācijā lielākā daļa bezmaksas rīku darbojas tikpat labi vai pat labāk nekā jebkura maksas programmatūra. Izmēģiniet kādu jaunu programmatūru, un varbūt jūs atradīsiet savu iecienītāko rīku!

Ja tehniķis, administrators vai vēlaties uzzināt, vai kāds jūsu tīklā izmanto rīku Sniffer, varat izmantot rīku Antisniff , lai pārbaudītu.

Antisniff var noteikt, vai tīkla interfeiss jūsu tīklā ir pārslēgts promiscuous režīmā.

Vēl viens veids, kā aizsargāt tīkla trafiku no Sniffer, ir izmantot šifrēšanu, piemēram, Secure Sockets Layer (SSL) vai Transport Layer Security (TLS). Šifrēšana neliedz pakešu snifferim iegūt avota informāciju un galamērķa informāciju, taču šifrēšana neļauj paketes slodzei redzēt visus nepareizi kodētos sniffers.

Pat ja jūs mēģināt pielāgot vai ievietot datus datu paketēs, tas, visticamāk, neizdosies, jo jaukšanās ar šifrētiem datiem radīs kļūdas, kas ir acīmredzama, ja informācija tiek šifrēta. atšifrēta otrā galā.

Sniffers ir lieliski rīki tīkla problēmu diagnosticēšanai. Tomēr sniffers ir arī noderīgi rīki hakeriem.

Svarīgi, lai drošības speciālisti iepazītos ar šo rīku, ir redzēt, kā hakeris izmantotu šo rīku pret viņu tīklu.

Varat atsaukties uz:

Veiksmi!

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Syslog Server ir svarīga IT administratora arsenāla sastāvdaļa, it īpaši, ja runa ir par notikumu žurnālu pārvaldību centralizētā vietā.

Kļūda 524: iestājās taimauts ir Cloudflare specifisks HTTP statusa kods, kas norāda, ka savienojums ar serveri tika slēgts taimauta dēļ.

Kļūdas kods 0x80070570 ir izplatīts kļūdas ziņojums datoros, klēpjdatoros un planšetdatoros, kuros darbojas operētājsistēma Windows 10. Tomēr tas tiek parādīts arī datoros, kuros darbojas operētājsistēma Windows 8.1, Windows 8, Windows 7 vai vecāka versija.

Nāves zilā ekrāna kļūda BSOD PAGE_FAULT_IN_NONPAGED_AREA vai STOP 0x00000050 ir kļūda, kas bieži rodas pēc aparatūras ierīces draivera instalēšanas vai pēc jaunas programmatūras instalēšanas vai atjaunināšanas, un dažos gadījumos kļūdas cēlonis ir bojāts NTFS nodalījums.

Video plānotāja iekšējā kļūda ir arī nāvējoša zilā ekrāna kļūda. Šī kļūda bieži rodas operētājsistēmās Windows 10 un Windows 8.1. Šajā rakstā ir parādīti daži veidi, kā novērst šo kļūdu.

Lai paātrinātu Windows 10 sāknēšanu un samazinātu sāknēšanas laiku, tālāk ir norādītas darbības, kas jāveic, lai noņemtu Epic no Windows startēšanas un neļautu Epic Launcher palaist operētājsistēmā Windows 10.

Failus nevajadzētu saglabāt darbvirsmā. Ir labāki veidi, kā saglabāt datora failus un uzturēt kārtīgu darbvirsmu. Nākamajā rakstā tiks parādītas efektīvākas vietas, kur saglabāt failus operētājsistēmā Windows 10.

Lai kāds būtu iemesls, dažreiz jums būs jāpielāgo ekrāna spilgtums, lai tas atbilstu dažādiem apgaismojuma apstākļiem un mērķiem. Ja jums ir nepieciešams novērot attēla detaļas vai skatīties filmu, jums jāpalielina spilgtums. Un otrādi, iespējams, vēlēsities arī samazināt spilgtumu, lai aizsargātu klēpjdatora akumulatoru.

Vai jūsu dators nejauši pamostas un tiek parādīts logs ar uzrakstu “Pārbauda atjauninājumus”? Parasti tas ir saistīts ar programmu MoUSOCoreWorker.exe — Microsoft uzdevumu, kas palīdz koordinēt Windows atjauninājumu instalēšanu.