Kā labot Jums nav atļaujas saglabāt šajā vietā operētājsistēmā Windows

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Šis raksts ir sērijā: Intel, AMD, ARM mikroshēmu ievainojamību pārskats: Meltdown un Spectre . Mēs aicinām jūs izlasīt visus sērijas rakstus, lai iegūtu informāciju un veiktu pasākumus, lai aizsargātu ierīci pret šīm divām nopietnajām drošības ievainojamībām.

Izstrādātāji ir izlaiduši virkni programmatūras atjauninājumu, lai aizsargātu pret Meltdown un Spectre . Tomēr tas joprojām ietekmēs visu procesoru mikroshēmu nozares nākotni.

Divi atslēgvārdi "Meltdown" un "Spectre" ir vispopulārākās lietas Silīcija ielejā. Šīs ir divas jaunas metodes, ko hakeri izmanto, lai uzbruktu Intel , AMD un ARM procesoriem . Google bija pirmais uzņēmums, kas to atklāja, un tikai šodien viņi oficiāli atklāja sabiedrībai visu informāciju.

Gan Meltdown, gan Spectre izmanto iepriekšminēto mikroshēmu būtisku drošības ievainojamību, ko teorētiski varētu izmantot, lai "lasītu sensitīvu informāciju sistēmas atmiņā, piemēram, paroles, atslēgu šifrēta satura atvēršanai vai jebkuru sensitīvu informāciju", Google oficiāli paziņoja tā FAQ (bieži uzdotie jautājumi).

Pirmā lieta, kas jums jāzina, ir tas, ka šī drošības ievainojamība ietekmē gandrīz katru personālo datoru, klēpjdatoru, planšetdatoru un viedtālruni neatkarīgi no tā, no kuras valsts tā nāk, kāds uzņēmums tas ir vai kurā operētājsistēmā tas darbojas. Taču šo ievainojamību nav viegli izmantot: lai tā būtu efektīva, ir nepieciešami daudzi specifiski faktori, tostarp datorā jau darbojas ļaunprātīga programmatūra. Taču, pamatojoties uz teoriju, nevar pārliecināties par drošības ievainojamību.

Sekas skars ne tikai atsevišķu ierīci. Šīs ievainojamības dēļ ļaundari var uzlauzt veselus serverus, datu centrus vai mākoņdatošanas platformas. Sliktākajā gadījumā, ja ir klāt īpaši elementi, paši lietotāji var izmantot Meltdown un Spectre, lai nozagtu informāciju no citiem lietotājiem.

Šobrīd ielāpi ir izdoti, taču tas ir arī abpusēji griezīgs zobens: tas padarīs vecās mašīnas manāmi lēnākas, īpaši vecos datorus, portatīvos datorus utt.

Vai šobrīd lietotāji ir apdraudēti?

Šeit ir dažas labas ziņas: Intel un Google apgalvo, ka viņi nav redzējuši, ka Meltdown vai Spectre uzbrukumi izietu no kontroles. Lielākie uzņēmumi, piemēram, Intel, Amazon, Google, Apple un Microsoft, nekavējoties izdeva labojumus.

Bet, kā minēts iepriekš, tie visi nedaudz palēnina ierīces darbību. Dažos ziņojumos teikts, ka pēc jaunā atjauninājuma instalēšanas ierīces veiktspēja ir samazinājusies līdz pat 30%. Intel piebilda, ka atkarībā no mašīnas paredzētā lietojuma tā vairāk vai mazāk palēnināsies.

Iepriekš Meltdown uzbruka tikai Intel procesoriem, taču pavisam nesen arī AMD atzina, ka tai ir līdzīga drošības ievainojamība. Tagad saskaņā ar Google padomu jūs varat aizsargāt savu sistēmu ar jaunākajiem programmatūras atjauninājumiem. Gan Linux, gan Windows 10 operētājsistēmām ir bijuši pirmie atjauninājumi.

Spectre, gluži pretēji, ir daudzkārt bīstamāka nekā Meltdown. Google teica, ka viņiem izdevās novērst Spectre uzbrukumus Intel, ARM un AMD procesoru mikroshēmām, taču, pēc viņu domām, nav vienkārša, efektīva labojuma.

Tomēr ir ļoti grūti izmantot Spectre drošības ievainojamību, tāpēc šobrīd neviena liela kompānija pārāk nesatraucas par liela mēroga uzbrukuma potenciālu. Lieta ir tāda, ka Spectre ievainojamība izmanto procesora mikroshēmas darbības veidu, tāpēc, lai pilnībā novērstu Spectre, mums ir nepieciešama pilnīgi jaunas paaudzes aparatūra.

Tāpēc arī tas tika nosaukts par Spectre. "Tā kā to nav viegli salabot, tas mūs kādu laiku vajā," skaidri norādīts FAQ sadaļā par Meltdown un Spectre.

Kāda ir Meltdown un Spectre būtība?

Tās nav sistēmas "bugs". Tie ir VEIDI, kā uzbrukt tam, kā darbojas Intel, ARM vai AMD procesori. Šo kļūdu atklāja Google Project Zero kiberdrošības laboratorija.

Viņi rūpīgi pētīja iepriekš minētās mikroshēmas, atklājot dizaina trūkumu, liktenīgu trūkumu, ko Meltdown un Spectre var izmantot, gāžot šo procesoru parastās drošības metodes.

Konkrētāk, tā ir "spekulatīva izpilde", apstrādes tehnika, kas Intel mikroshēmās tiek izmantota kopš 1995. gada, un tā ir arī izplatīta datu apstrādes metode ARM un AMD procesoros. Izmantojot spekulatīvu praksi, mikroshēma būtībā uzminēs, ko jūs gatavojaties darīt. Ja viņi uzmin pareizi, viņi ir soli priekšā jums, kas ļaus jums justies kā mašīna darbojas raitāk. Ja viņi uzmin nepareizi, dati tiek izmesti un tiek uzminēti vēlreiz no sākuma.

Projekts Zero atklāja, ka ir divi galvenie veidi, kā iemānīt pat visdrošākās, rūpīgi izstrādātās lietojumprogrammas, lai nopludinātu informāciju, ko pats procesors ir secinājis. Izmantojot pareizo ļaunprātīgas programmatūras veidu, ļaundari var iegūt šo izmesto informāciju, informāciju, kurai jābūt ārkārtīgi slepenai.

Izmantojot mākoņdatošanas sistēmu, šīs divas uzbrukuma metodes ir vēl bīstamākas. Tajā datus glabā milzīgs lietotāju tīkls. Ja tikai VIENA saite – viens lietotājs izmanto nenodrošinātu sistēmu, KATRU citu lietotāju datu eksponēšanas risks ir ļoti augsts.

Tātad, ko mēs varam darīt, lai nekļūtu par šo saikni?

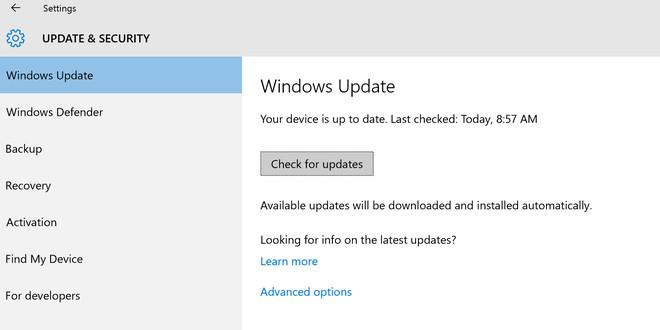

Pirmā un labākā lieta, kas šobrīd jādara, ir pārliecināties, vai visi jūsu drošības ielāpi ir atjaunināti. Lielākās operētājsistēmas jau ir izlaidušas atjauninājumus šīm divām Meltdown un Spectre ievainojamībām. Konkrēti, Linux , Android, Apple MacOS un Microsoft Windows 10 ir atjaunināti. Lūdzu, nekavējoties atjauniniet savu ierīci.

Tajā pašā laikā Microsoft arī pastāstīja Business Insider, ka viņi steidzas nākt klajā ar risinājumu savai Azure mākoņa platformai. Google Cloud arī mudina lietotājus ātri atjaunināt savas operētājsistēmas.

Būtībā atjauniniet visas savas ierīces ar jaunāko atjauninājumu. Pagaidiet nedaudz ilgāk, lielie uzņēmumi izlaidīs jaunus atjauninājumus šīm divām bīstamajām ievainojamībām.

Turklāt atcerieties, ka Meltdown un Spectre darbībai ir nepieciešams ļaunprātīgs kods, tāpēc nelejupielādējiet neko — programmatūru, dīvainus failus — no neuzticamiem avotiem.

Kāpēc mana ierīce pēc atjaunināšanas ir lēna?

Meltdown un Spectre izmanto veidu, kā "kodoli" - centrālie elementi, operētājsistēmas kodoli - mijiedarbojas ar procesoru. Teorētiski šīs divas lietas darbojas neatkarīgi viena no otras, lai novērstu tādus uzbrukumus kā Meltdown un Spectre. Tomēr Google ir pierādījis, ka ar šādiem pašreizējiem drošības risinājumiem nepietiek.

Tāpēc operētājsistēmu izstrādātājiem ir jāizolē kodols un procesors. Būtībā viņi liek viņiem izvēlēties apkārtceļu, kas prasa mazliet lielāku apstrādes jaudu no iekārtas, un, protams, iekārta nedaudz palēnināsies.

Microsoft norāda, ka Intel procesori, kas vecāki par divus gadus veco Skylake modeli, būs manāmi lēnāki. Tomēr neuztraucieties pārāk daudz par ierīces apstrādes ātrumu, jo tas var būt tikai īslaicīgs. Pēc tam, kad Google paziņoja par šīm divām drošības ievainojamībām, izstrādātāji – gan programmatūra, gan operētājsistēmas strādās, lai atrastu efektīvākus risinājumus.

Kādas ir šī incidenta sekas?

Intel apgalvo, ka Meltdown un Spectre nenospiedīs savu akciju cenu, jo tos ir diezgan grūti ieviest, un turklāt nav dokumentēti nekādi uzbrukumi (par kuriem sabiedrība zina).

Tomēr Google atgādina visiem, ka Spectre mūs joprojām "vajā" ilgu laiku. "Spekulatīvās prakses" tehnika ir procesoru stūrakmens jau divus gadu desmitus. Lai aizstātu šādu platformu, visai procesoru pētniecības un izstrādes nozarei nākotnē ir jāiegulda resursi jaunas, drošākas platformas izveidē. Spectre liks nākamajai procesoru paaudzei iegūt pavisam citu seju nekā šodien, pēdējos divos 20 gados.

Lai sasniegtu šo punktu, mums vēl ilgi jāgaida. Datoru lietotāji vairs regulāri "nemaina" savas sistēmas, kas nozīmē, ka vecie datori saskarsies ar lielu informācijas noplūdes risku. Arī mobilo ierīču lietotāji saskaras ar šo pašu risku, jo neatjaunināto mobilo ierīču skaits ir neskaitāms. Spectrei būs vieglāk izvēlēties mērķus, jo sistēmas, kas nav atjauninātas, ir izolētas.

Tas nav pasaules gals, bet tas būs Intel, ARM un AMD procesoru ēras beigas, kā arī procesoru projektēšanas un ražošanas prakses beigas.

Saskaņā ar genk

Redzēt vairāk:

Kad Windows parāda kļūdu “Jums nav atļaujas saglabāt šajā vietā”, tas neļaus jums saglabāt failus vajadzīgajās mapēs.

Syslog Server ir svarīga IT administratora arsenāla sastāvdaļa, it īpaši, ja runa ir par notikumu žurnālu pārvaldību centralizētā vietā.

Kļūda 524: iestājās taimauts ir Cloudflare specifisks HTTP statusa kods, kas norāda, ka savienojums ar serveri tika slēgts taimauta dēļ.

Kļūdas kods 0x80070570 ir izplatīts kļūdas ziņojums datoros, klēpjdatoros un planšetdatoros, kuros darbojas operētājsistēma Windows 10. Tomēr tas tiek parādīts arī datoros, kuros darbojas operētājsistēma Windows 8.1, Windows 8, Windows 7 vai vecāka versija.

Nāves zilā ekrāna kļūda BSOD PAGE_FAULT_IN_NONPAGED_AREA vai STOP 0x00000050 ir kļūda, kas bieži rodas pēc aparatūras ierīces draivera instalēšanas vai pēc jaunas programmatūras instalēšanas vai atjaunināšanas, un dažos gadījumos kļūdas cēlonis ir bojāts NTFS nodalījums.

Video plānotāja iekšējā kļūda ir arī nāvējoša zilā ekrāna kļūda. Šī kļūda bieži rodas operētājsistēmās Windows 10 un Windows 8.1. Šajā rakstā ir parādīti daži veidi, kā novērst šo kļūdu.

Lai paātrinātu Windows 10 sāknēšanu un samazinātu sāknēšanas laiku, tālāk ir norādītas darbības, kas jāveic, lai noņemtu Epic no Windows startēšanas un neļautu Epic Launcher palaist operētājsistēmā Windows 10.

Failus nevajadzētu saglabāt darbvirsmā. Ir labāki veidi, kā saglabāt datora failus un uzturēt kārtīgu darbvirsmu. Nākamajā rakstā tiks parādītas efektīvākas vietas, kur saglabāt failus operētājsistēmā Windows 10.

Lai kāds būtu iemesls, dažreiz jums būs jāpielāgo ekrāna spilgtums, lai tas atbilstu dažādiem apgaismojuma apstākļiem un mērķiem. Ja jums ir nepieciešams novērot attēla detaļas vai skatīties filmu, jums jāpalielina spilgtums. Un otrādi, iespējams, vēlēsities arī samazināt spilgtumu, lai aizsargātu klēpjdatora akumulatoru.

Vai jūsu dators nejauši pamostas un tiek parādīts logs ar uzrakstu “Pārbauda atjauninājumus”? Parasti tas ir saistīts ar programmu MoUSOCoreWorker.exe — Microsoft uzdevumu, kas palīdz koordinēt Windows atjauninājumu instalēšanu.