Zādzības, izspiešana un uzdošanās par citu personu ir izplatīta tiešsaistē, un tūkstošiem cilvēku ik mēnesi kļūst par dažādu krāpniecību un uzbrukumu upuriem. Viena no šādām uzbrukuma metodēm izmanto izspiedējvīrusu veidu, ko sauc par LockBit 3.0. Tātad, no kurienes nāk šī izpirkuma programmatūra, kā tā tiek izmantota un ko jūs varat darīt, lai sevi aizsargātu?

No kurienes nāk LockBit 3.0?

LockBit 3.0

LockBit 3.0 (pazīstams arī kā LockBit Black) ir izspiedējvīrusu saime, kas dzimusi no LockBit izspiedējvīrusu ģimenes. Šī ir izspiedējvīrusu programmu grupa, kas pirmo reizi tika atklāta 2019. gada septembrī pēc pirmā uzbrukumu viļņa. Sākotnēji LockBit sauca par ".abcd vīrusu", taču tobrīd nebija zināms, ka LockBit veidotāji un lietotāji turpinās veidot jaunas sākotnējās izspiedējvīrusa programmas versijas.

LockBit izspiedējvīrusu saime izplatās pati, taču mērķauditorija ir tikai atsevišķi upuri – galvenokārt tie, kuri var atļauties maksāt lielu izpirkuma maksu. Tie, kas izmanto LockBit izspiedējvīrusu, bieži iegādājas attālās darbvirsmas protokola (RDP) piekļuvi tumšajā tīmeklī , lai viņi varētu attālināti un vienkāršāk piekļūt upuru ierīcēm.

LockBit operatori kopš pirmās lietošanas reizes ir mērķējuši uz vairākām organizācijām visā pasaulē, tostarp Apvienotajā Karalistē, ASV, Ukrainā un Francijā. Šī kaitīgo programmu saime izmanto Ransomware-as-a-Service (RaaS) modeli, kurā lietotāji var maksāt operatoriem, lai tie piekļūtu noteikta veida izpirkuma programmatūrai. Tas parasti ietver kādu reģistrācijas veidu. Dažreiz lietotāji pat var pārbaudīt statistiku, lai noskaidrotu, vai LockBit izspiedējvīrusa izmantošana bija veiksmīga.

Tikai 2021. gadā LockBit kļuva par populāru izpirkuma programmatūru, izmantojot LockBit 2.0 (pašreizējā izspiedējvīrusa celma priekštecis). Šajā brīdī bandas, kas izmantoja šo izspiedējvīrusu, nolēma pieņemt dubultu izspiešanas modeli. Tas ietver gan upura failu šifrēšanu, gan eksfiltrāciju (vai pārsūtīšanu) uz citu ierīci. Šī papildu uzbrukuma metode padara visu situāciju biedējošāku konkrētajai personai vai organizācijai.

Jaunākais atklātais LockBit izspiedējvīrusa veids ir LockBit 3.0. Tātad, kā darbojas LockBit 3.0 un kā tas tiek izmantots mūsdienās?

Kas ir LockBit 3.0?

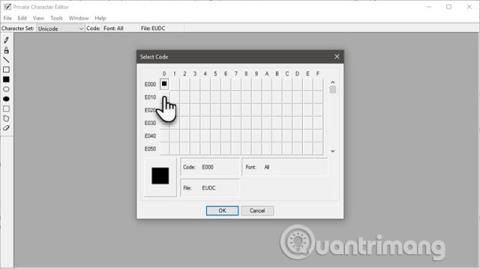

LockBit 3.0 var šifrēt un izfiltrēt visus failus inficētajā ierīcē

2022. gada pavasara beigās tika atklāta jauna LockBit izspiedējvīrusu grupas versija: LockBit 3.0. Kā izspiedējvīrusu programma LockBit 3.0 var šifrēt un izfiltrēt visus failus inficētajā ierīcē, ļaujot uzbrucējiem turēt upura datus par ķīlniekiem, līdz tiek samaksāta pieprasītā izpirkuma maksa. Šī izspiedējvīrusa programmatūra pašlaik ir ļoti izplatīta un rada lielas bažas.

Tipiska LockBit 3.0 uzbrukuma plūsma ir šāda:

1. LockBit 3.0 inficē upura ierīci, šifrē failus un pievieno šifrētā faila paplašinājumu "HLjkNskOq".

2. Pēc tam, lai veiktu šifrēšanu, ir nepieciešama komandrindas argumenta atslēga ar nosaukumu "-pass" .

3. LockBit 3.0 izveido daudz dažādu pavedienu, lai vienlaikus veiktu vairākus uzdevumus, tādējādi datu šifrēšanu var pabeigt īsākā laikā.

4. LockBit 3.0 noņem noteiktus pakalpojumus vai līdzekļus, lai padarītu šifrēšanas un filtrēšanas procesu daudz vienkāršāku.

5. API tiek izmantota, lai ietvertu pakalpojumu kontroles pārvaldnieka piekļuvi datubāzei.

6. Upura datora tapetes tiek mainītas, lai viņš zinātu, ka viņam tiek uzbrūkts.

Ja upuri nesamaksā izpirkuma maksu atļautajā laika periodā, LockBit 3.0 uzbrucēji pēc tam pārdos tumšajā tīmeklī nozagtos datus citiem kibernoziedzniekiem. Tas var būt postoši gan upurim, gan organizācijai.

Rakstīšanas laikā LockBit 3.0 visvairāk izmanto Windows Defender, lai izvietotu Cobalt Strike . Šī programmatūra var izraisīt arī ļaunprātīgas programmatūras infekciju ķēdi vairākās ierīcēs.

Šī procesa laikā tiek izmantots komandrindas rīks MpCmdRun.exe, lai uzbrucējs varētu atšifrēt un palaist brīdinājumus. Tas tiek darīts, maldinot sistēmu, lai noteiktu prioritāti un ielādētu ļaunprātīgu DLL (Dynamic-Link Library).

Programmā Windows Defender izpildāmo failu MpCmdRun.exe izmanto ļaunprātīgas programmatūras skenēšanai, tādējādi pasargājot ierīci no kaitīgiem failiem un programmām. Cobalt Strike var apiet Windows Defender drošības pasākumus, tāpēc tas ir kļuvis ļoti noderīgs ransomware uzbrucējiem.

Šis paņēmiens ir pazīstams arī kā sānu ielāde, un tas ļauj sliktiem dalībniekiem nozagt datus no inficētām ierīcēm.

Kā novērst LockBit 3.0 izspiedējvīrusu?

LockBit 3.0 rada arvien lielākas bažas, īpaši lielās organizācijās, kurās ir daudz datu, ko var šifrēt un izfiltrēt. Ir svarīgi nodrošināt, lai jūs izvairītos no šāda veida bīstamiem uzbrukumiem.

Lai to izdarītu, vispirms pārliecinieties, vai visos savos kontos izmantojat īpaši spēcīgas paroles un divu faktoru autentifikāciju . Šis papildu drošības līmenis var apgrūtināt kibernoziedznieku uzbrukumus jums, izmantojot izpirkuma programmatūru. Piemēram, apsveriet attālās darbvirsmas protokola izspiedējvīrusu uzbrukumus. Šādā gadījumā uzbrucējs skenēs internetu, lai atrastu neaizsargātus RDP savienojumus. Tātad, ja jūsu savienojums ir aizsargāts ar paroli un izmanto 2FA, jums ir daudz mazāka iespēja tikt atlasītam.

Turklāt jums vienmēr ir jāatjaunina operētājsistēma un pretvīrusu programma ierīcē. Programmatūras atjauninājumi var būt laikietilpīgi un kaitinoši, taču to pastāvēšanai ir iemesls. Šādos atjauninājumos bieži ir iekļauti kļūdu labojumi un papildu drošības līdzekļi, lai nodrošinātu ierīces un datu aizsardzību, tāpēc nepalaidiet garām iespēju atjaunināt ierīci.

Vēl viens svarīgs pasākums, kas jāveic, lai izvairītos no izspiedējvīrusu uzbrukumiem, ir failu dublēšana. Dažreiz izspiedējprogrammatūras uzbrucēji dažādu iemeslu dēļ aiztur svarīgu informāciju, kas jums ir nepieciešama, tāpēc dublēšana zināmā mērā mazinās bojājumus. Bezsaistes kopijas, piemēram, USB zibatmiņās saglabātās kopijas var būt nenovērtējamas, ja dati tiek nozagti vai izdzēsti no ierīces.

Pasākumi pēc inficēšanās ar izpirkuma programmatūru

Lai gan iepriekš minētie ieteikumi var pasargāt jūs no LockBit izspiedējvīrusa, inficēšanās joprojām ir iespējama. Tāpēc, ja atklājat, ka jūsu dators ir inficēts ar LockBit 3.0 vīrusu, ir svarīgi nerīkoties pārsteidzīgi. Ir dažas darbības, kuras varat veikt, lai no ierīces noņemtu izspiedējvīrusu programmatūru, kas jums rūpīgi jāievēro.

Jums arī jāinformē iestādes, ja esat izspiedējprogrammatūras uzbrukuma upuris. Tas palīdz ieinteresētajām personām labāk izprast noteiktus izspiedējprogrammatūras veidus un novērst tās.

Neviens nezina, cik reižu vēl tiks izmantota LockBit 3.0 izpirkuma programmatūra, lai apdraudētu un izmantotu upurus. Tāpēc ir svarīgi visos iespējamos veidos aizsargāt savas ierīces un kontus, lai jūsu sensitīvie dati būtu drošībā.